TRE-SP – Comentários de Redes e Segurança p/ Analista Judiciário – Análise de Sistemas [Cabe Recurso]

Olá pessoal, como estão? Espero que bem!

Vamos tecer aqui os comentários do concurso TRE-SP, para o cargo de Analista Judiciário – Análise de Sistemas, no que tange às disciplinas de Redes e Segurança de Redes.

Avancemos!!!

Questão 27 – Um Analista de Sistemas está projetando o cabeamento estruturado de uma rede local baseado na Norma NBR 14565:2013. O projeto apresenta a especificação de uso de cabo de par trançado para 1000 Base-T. Para atender à especificação, o Analista escolheu o cabo Cat6, pois este cabo apresenta banda passante, em MHz, de até

(A) 1.000. (B) 100. (C) 500. (D) 250. (E) 600.

Comentários: Questão bem “decoreba” a respeito da faixa de frequência na qual o cabo CAT6 opera. Apenas para resumirmos os demais, temos:

CAT5 – 100MHz

CAT5E – 125MHz

CAT6 – 250 MHz

CAT6a – 500 MHz

CAT 7 – 600MHz

CAT 7a – 1000MHz

Gab. Preliminar: D

Questão 28 – Hipoteticamente, para organizar a operação da rede local de computadores (LAN) do TRE-SP padrão Ethernet, um Analista de Sistemas pode utilizar a série de padrões IEEE 802.1. Nessa organização, o Analista estabelece a criação de VLANs para otimizar o desempenho e aumentar a segurança da transmissão de dados entre os vários setores de atividade do TRE-SP, para o qual deve utilizar o padrão IEEE

(A) 802.1p. (B) 802.1Q. (C) 802.1w. (D) 802.1D. (E) 802.1s.

Comentários:

Mais uma questão bem objetiva e sem margem para discussão. Quando falamos de VLAN, falamos do padrão 802.1Q. Cuidado para não confundirem com o padrão 802.1p que acaba sendo parte do 802.1Q no qual utiliza 3 bits para classificação do tráfego, ou seja, implementação de QoS na camada de enlace do modelo OSI.

Gab. Preliminar: B

Questão 29 – Um Analista de Sistemas do TRE-SP, no processo hipotético de implantação dos serviços de redes de computadores, decidiu adotar o IPv6, pois além do campo de endereços ter o comprimento de 128 bits, o que lhe confere capacidade de endereçamento quase infinita, o IPv6 tem como característica

(A) não utilizar endereços de Broadcast o que otimiza o uso da rede.

(B) empregar o protocolo ARP para a descoberta de redes locais.

(C) não disponibilizar recursos de QoS uma vez que não há fragmentação de pacotes.

(D) utilizar o IGMP para gerenciar a operação das sub-redes.

(E) utilizar o DHCPv6 que identifica os computadores por meio do endereço MAC.

Comentários:

Questão abordou um dos principais aspectos que diferenciam o IPv6 do IPv4, que foi a eliminação do conceito de Broadcast. Para o IPv4, nós tínhamos três formas de endereçamento: unicast, multicast e broadcast. Já no IPv6, temos: unicast, anycast e multicast.

Lembrando que o ARP, RARP e IGMP deixam de existir no IPv6. O DHCPv6 possui uma função muito mais de transição ao operar com endereços IPv4 e IPv6 na configuração de redes híbridas.

Por fim, de fato, a fragmentação deixa de existir, mas não há o que se falar em inexistência de recursos de QoS.

Gab. Preliminar: A

Questão 30 – Em uma situação hipotética, com o objetivo de implementar QoS (Qualidade de Serviço) na rede de computadores do TRE-SP, um Analista de Sistemas tem, dentre outras, a opção de utilizar o protocolo da camada __I__ do modelo OSI, no qual insere __II__ bits no cabeçalho para estabelecer a prioridade. __III__ é o dispositivo de rede que deve ser preparado para gerenciar essa QoS. As lacunas I, II e III são, correta e respectivamente, preenchidas por

(A) 2 − 8 − Roteador

(B) 3 − 3 − Switch

(C) 2 − 3 − Switch

(D) 3 − 4 − Roteador

(E) 4 − 8 − Roteador

Comentários:

Temos aí a descrição das características do protocolo 802.1p. Ele acaba fazendo parte do protocolo 801.1q uma vez que utiliza 3 dos 16 bits acrescentados pelo 802.1q (VLAN). A partir desses três bits, o padrão 802.1p é capaz de criar classes para distinção do tráfego. Tudo isso é feito na camada 2 do modelo OSI (enlace), logo, sendo implementado em switches.

Gab. Preliminar: C

Questão 32 – Hipoteticamente, para orientar os usuários de computadores do TRE-SP a se prevenirem contra ataques de códigos maliciosos (Malwares), um Analista de Sistemas, além de especificar a instalação de mecanismos de proteção e manter a atualização de programas e do sistema operacional dos computadores, orientou os usuários para não executarem arquivos de pendrives de desconhecidos, pois podem ocorrer ataques, principalmente, do tipo

(A) Worm. (B) Trojan. (C) Bot. (D) Vírus. (E) Spyware.

Comentários:

A principal característica que distingue o Virus dos demais é a necessidade de execução do arquivo hospedeiro para que o Virus possa agir. Tla regra não se aplica ao Worm, Bot ou Spywares. Entretanto, cabe uma crítica ao Trojan, uma vez que também depende uma ação do usuário para agir. Entretanto, a diferença é que o Vírus não é executado diretamente, mas sim o seu programa hospedeiro. Já o Trojan, é executado diretamente. Entretanto, a questão não deixou claro essa diferença, o que, gera prejuízo da análise da questão. Entendo que a questão deveria ser anulada por haver dois possíveis gabaritos.

Gab. Preliminar: D

Sugestão do Professor: Anulação da Questão

Questão 33 – Um Analista de Sistemas do TRE-SP utilizará, em uma situação hipotética, o recurso de assinatura digital para os documentos eletrônicos emitidos pelo Tribunal. O processo da assinatura digital compreende, inicialmente, o uso de __I__ para criar um resumo do documento, seguido da criptografia do resumo utilizando Chave __II__ . Finalmente, o autor do documento utiliza-se de __III__ para assinar o documento juntamente com o resultado da etapa anterior. As lacunas I, II e III são, correta e respectivamente, preenchidas por

(A) Certificado − Privada − Chave Pública

(B) Hash − Privada − Certificado

(C) Certificado − Pública − Chave Privada

(D) Autenticação − Privada − Certificado

(E) Hash − Pública − Chave Privada

Comentários:

A questão apresenta descrição das etapas realizadas para geração da assinatura digital. De maneira objetiva:

1. Gera-se o HASH da Mensagem.

2. Cifra-se com a Chave Privada do Emissor.

3. Envia o HASH cifrado em conjunto com a mensagem em texto claro.

4. O receptor decifra o HASH CIFRADO utilizando a chave pública do emissor.

5. O receptor gera um novo HASH a partir da mensagem em claro recebida.

6. Compara-se os HASH obtidos nas etapas 4 e 5.

Então pessoal, esse é o funcionamento básico da assinatura digital, garantindo a integridade, autenticidade e não-repúdio. Entretanto, a banca acabou misturando com a criptografia da mensagem para garantir o princípio da confidencialidade, situação em que se utilizou, na etapa II, da chave pública. Isso extrapola o conceito de assinatura digital, gerando, mais uma vez, prejuízo da análise do candidato. Mais uma vez, entendo que a questão deveria ser anulada.

Na página 273 do Livro do Stallings- “Criptografia e Segurança de Redes”, temos:

A assinatura digital direta envolve apenas as partes em comunica~ao (origem, destino). Considera-se que o destino

conhecc a chavc publica da origem. Uma assinatura digital pode ser fonnada criptografando-se a mensagem inteira

com a chave privada do emissor (Figura ll.lc) ou criptografando-se urn c6digo de hash da mensagem com a chave

privada do cmissor (Figura ll.Sc).

A confidencialidade pode ser obtida pela criptografia adicional da mensagem inteira mais a assinatura com a

chave publica do receptor (criptografia de chave publica) ou com uma chave secreta compartilhada (criptografia

simetrica); como exemplo, veja as Figuras ll.ld e ll.Sd. Observe que e importante realizar a fun<;iio de assinatura

primeiro e, depois, uma fun<;ao de confidencialidade extema.

Gab. Preliminar: E

Sugestão do Gabarito: Anulação

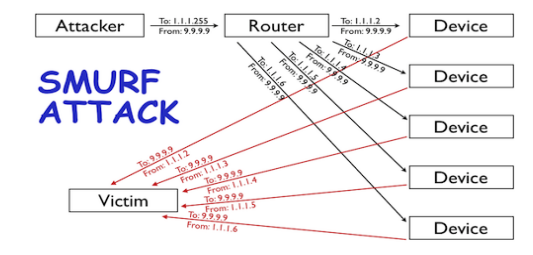

Questão 34 – Sistemas de detecção de intrusão − IDS e sistemas de prevenção de intrusão − IPS devem ser utilizados para identificar e, se possível, prevenir ataques realizados em redes de computadores. Entretanto, é necessário configurar o sistema com a identificação de comportamentos dos vários tipos de ataques para o seu bom funcionamento. Um desses tipos de ataque tem como objetivo saturar a capacidade de comunicação de rede do servidor por meio de pacotes ICMP em Broadcast no qual o endereço de origem é alterado para a emissão de várias respostas para a vítima. Trata-se do ataque conhecido como

(A) TCP Flood. (B) DDoS IP. (C) SMURF. (D) Ping Flood. (E) SYN ACK Reflection Flood.

Comentários:

Melhor do que palavras, é uma figura para representar o texto do enunciado, que corresponde ao ataque SMURF:

Gab. Preliminar: C

Questão 45 – Restringir o tráfego Registered State Change Notification − RSCN é uma vantagem

(A) da topologia fabric core-duo em FC SAN.

(B) do isolamento dos serviços de fabric em redes ATM.

(C) da topologia mesh em redes NFS.

(D) da topologia iSCSI bridged em redes NAS.

(E) do zoneamento em FC SAN.

Comentários:

Questão bem específica a respeito de uma técnica de segurança e desempenho aplicada no protocolo Fibre Channel. O RSCN busca tão somente manter as informações atualizadas na rede SAN que implementa o FC. Cada equipamento deve enviar notificações para a rede no momento de sua entrada e saída (principal utilização). Existem outros critérios também. A utilização do RSCN é obrigatória para os switches FABRIC e opcional para os demais nós.

Entretanto, tais notificações só fazem sentido dentro de uma mesma ZONA (forma de segmentação da rede SAN). Então ao se restringir o tráfego de RSCN, evita-se que tais mensagens trafeguem entre zonas distintas, pois seria tráfego desnecessário na rede uma vez que não há visibilidade dos nós em zonas diferentes.

Gab. Preliminar: E

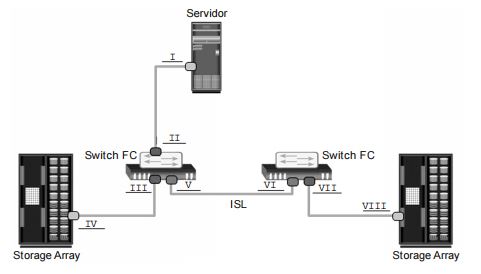

Questão 46 – Fibre Channel suporta três opções básicas de interconectividade: ponto a ponto, Fibre Channel Arbitrated Loop − FC-AL e Switched Fabric − FC-SW. Considere a imagem, abaixo, que mostra os tipos de portas no Switched Fabric. Servidor Switch FC Switch FC I II III IV V VI VII VIII Storage Array Storage Array ISL

As portas I, II, III, IV, V, VI, VII e VIII são, respetivamente,

(A) N, F, F, N, E, E, F, N.

(B) E, F, F, E, N, N, E, F.

(C) F, N, N, F, E, E, E, F.

(D) N, E, E, N, F, F, E, N.

(E) F, E, E, F, N, N, E, F.

Comentários:

Questão que exige conhecimento dos tipos de portas utililizadas em redes FC. Temos a Porta no estado N quando se trata de interfaces de nós que se conectam aos switches fabrics. A porta no estado F quando a interface de um Switch Fabric se conecta a um nó. E no estado “E” quando há interfaces usadas para o cascateamento de Swiches, aumentando a sua capacidade de interconexão. Para relembrarmos, temos:

| Port | Full Name | Port Function |

|---|---|---|

| N-port | network port or node port | Node port used to connect a node to a Fibre Channel switch |

| F-port | fabric port | Switch port used to connect the Fibre Channel fabric to a node |

| L-port | loop port | Node port used to connect a node to a Fibre Channel loop |

| NL-port | network + loop port | Node port which connects to both loops and switches |

| FL-port | fabric + loop port | Switch port which connects to both loops and switches |

| E-port | extender port | Used to cascade Fibre Channel switches together |

| G-port | general port | General purpose port which can be configured to emulate other port types |

| EX_port | external port | Connection between a fibre channel router and a fibre channel switch; on the switch side, it looks like a normal E_port — but on the router side, it is a EX_port |

| TE_port | trunking E-port | Povides standard E_port functions and allows for routing of multiple virtual SANs by modifying the standard Fibre Channel frame upon ingress/egress of the VSAN environment |

Ao aplicarmos os conceitos acima no desenho da questão, chegamos ao gabarito proposto. Detalhe que é possível resolver a questão somente pelos itens I e II do enunciado.

Gab. Preliminar: A

Então é isso pessoal. Por se tratar de uma prova para Analista de Sistemas, achei que a mão da banca pesou na parte de REDES DE ARMAZENAMENTO. Nos demais assuntos, achei razoável o nível da cobrança, com exceção, obviamente, das questões mal elaboradas que cabem recurso.

Um grande abraço!