TRE-SP – Comentários de Redes e Segurança p/ Técnico Judiciário – Programação de Sistemas

Olá pessoal, como estão? Espero que bem!

Vamos tecer aqui os comentários do concurso TRE-SP, para o cargo de Técnico Judiciário – Programação de Sistemas, no que tange às disciplinas de Redes e Segurança de Redes.

Avancemos!!!

Questão 28 – Em uma situação hipotética, um tipo de código malicioso foi detectado no TRE-SP e tinha a característica de ser controlado pelo invasor via processo de infecção e propagação automática. Ele explorava diversas vulnerabilidades existentes em programas instalados. Foi verificado, ainda, que a comunicação entre os infectados e o invasor ocorria de várias formas, via servidores Web, canais IRC, redes tipo P2P, entre outros meios e eram recebidos, automaticamente, pela rede. Um Programador de Sistemas analisou estas características e observou que os computadores atingidos ficavam semelhantes a zumbis (zombie computer) pelo fato de serem controlados remotamente, sem o conhecimento de seu usuário. Trata-se de um código malicioso conhecido como

(A) Bot. (B) Trojan DoS. (C) Screenlogger. (D) Rootkit. (E) Keylogger.

Comentários:

Sempre em questões de ataques de redes e malwares, devemos buscar as palavras chaves que caracterizam cada um deles. No caso em tela, temos o trecho "característica de ser controlado pelo invasor via processo de infecção e propagação automática". Quando falamos de controle da vítima, inevitavelmente falamos de Bot, ou zumbis. Lembrando que o agregado de vários bots forma uma rede de vítimas conhecida como Botnet.

Gab. Preliminar: A

Questão 29 – Em uma situação hipotética, na análise do funcionamento das redes de computadores do TRE-SP, um Programador de Sistemas teve que estudar e observar algumas das seguintes funções de camadas do Modelo de Referência OSI:

I. Transformação dos canais de transmissão bruta em uma linha que pareça livre de erros de transmissão não detectados, para a camada seguinte.

II. Fornecimento de serviços de controle de diálogo, gerenciamento de tokens e sincronização.

III. Possibilidade de comunicação entre computadores com diferentes representações de dados mediante abstração. É esta camada que se relaciona com a sintaxe e semântica das informações. Tais funções são correspondentes, respectivamente, às das camadas de

(A) Sessão, Enlace e Rede. (B) Rede, Sessão e Aplicação. (C) Rede, Enlace e Sessão. (D) Enlace, Rede e Aplicação. (E) Enlace, Sessão e Apresentação.

Comentários:

Mais uma questão no perfil FCC de copiar as deinições das camadas do modelo OSI. Não há muito o que falar aqui, apenas destacar o cuidado que houve na descrição da camada de enlace no trecho "que pareça livre de erros", uma vez que agrega o fator transparência de serviços entre camadas e, principalmente, não "impede" que os erros aconteçam, mas, uma vez que eles aconteçam, há mecanismos de detecção e correção em alguns casos.

Gab. Preliminar: E

Questão 30 – O TRE-SP, hipoteticamente, contratou um Programador de Sistemas para resolver algumas questões sobre as redes de comunicação entre computadores. Uma dessas questões foi resolvida com a aplicação de um protocolo que simplifica a administração da configuração IP dos clientes, porque permite que se utilize servidores para controlar a alocação dinâmica dos endereços e a configuração de outros parâmetros IP para máquinas cliente na rede. Alguns de seus benefícios são: − Automação do processo de configuração do protocolo TCP/IP nos dispositivos da rede. − Facilidade de alteração de parâmetros tais como Default Gateway e Servidor DNS por meio de uma simples ação no servidor. Trata-se do protocolo

(A) LDAP. (B) SSH. (C) DHCP. (D) DNS. (E) SNMP.

Comentários:

Mais uma questão em que precisamos buscar as palavras chaves para caracterizar os protocolos da arquitetura TCP/IP. No caso em questão, temos o trecho "controlar a alocação dinâmica dos endereços e a configuração de outros parâmetros IP para máquinas cliente na rede.". Essa funcionalidade é garantida pelo protocolo DHCP, que atua na camada de aplicação, utilizando a porta 67/UPD. O procedimento de alocação de endereços de maneira dinâmica se dá basicamente a partir da troca de 4 mensagens: DHCP Discovery, DHCP Offer, DHCP Request e DHCP ACK.

Gab. Preliminar: C

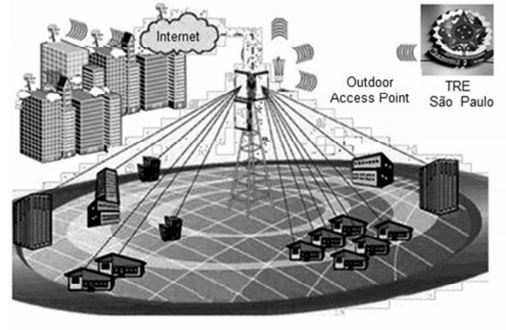

Questão 44 – Considere a figura abaixo.

A figura apresenta um tipo de rede denominada Wireless

(A) Metropolitan Area Network – WMAN que pode ser baseada na tecnologia TDMA − Time Division Metropolitan Access, com largura de banda de até 54 Gbit/s.

(B) Wide Area Network – WWAN que pode ser baseada na tecnologia TDWA − Time Division World Access.

(C) Local Area Network – WLAN que estabelece comunicação por propagação de onda de raio infravermelho.

(D) Wide Area Network – WWAN que estabelece comunicação por propagação de ondas de satélite ou microondas.

(E) Metropolitan Area Network – WMAN que pode se basear no padrão WiMax, com velocidade de transmissão superior a 60 Mbit/s.

Comentários:

A figura apresenta um cenário em que uma região metropolitana está sendo coberta por um sinal de rede sem fio advindo de um Access Point externo. Até esse ponto, temos então a representação de uma WMAN. Além disso, o padrão 802.16 define o WIMAX como solução de redes metropolitanas sem fio. Suas principais característica são: operação na faixa de frequência entre 10GHz e 66 GHz; opera com multiplexação no tempo ou frequência; operam em redes de infraestrutura com ponto de acesso centralizado ou estação rádio base. Possui padrões extensivos como o 802.16d que implementa técnicas MIMO (Multiple IN, Multiplo OUT) e o 802.16e que busca atender necessidades de mobilidade a velocidades acima de 100km/h.

Gab. Preliminar: E

Então é isso pessoal.

Um grande abraço!