Petrobrás – INFORMÁTICA BÁSICA

Olá turma, tudo bem?

Os comentários hoje são direcionados à prova de Informática Básica para os cargos de Nível Médio e Nível Superior. A CESGRANRIO, responsável pelo certame, nos entregou uma prova bem elaborada, cobrando conceitos desta disciplina que realmente são inerentes aos cargos. O que nos deixa feliz é que todo o conteúdo cobrado foi bem trabalho em nossos cursos, mostrando que estamos antenados com a CESGRANRIO!

Então, vamos ao que interessa?

INFORMÁTICA BÁSICA – PROVAS NÍVEL MÉDIO

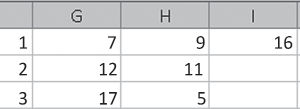

Questão 16 – A célula I1 do trecho de planilha Excel 2010 (português), apresentada a seguir, foi preenchida com a expressão matemática =$G$1+H1

Ao copiar o conteúdo da célula I1 para a célula I3, será gerado, na célula I3, o seguinte valor:

(A) 12

(B) 16

(C) 22

(D) 25

(E) 61

Comentários

O primeiro ponto importante desta questão é você entender o que é uma referência. Como explicado em nossa aula, uma referência é a indicação da localização de uma célula quando nos referimos a ela (geralmente em uma fórmula). Deste modo, podemos usar dados que estão espalhados na planilha – e até em outras planilhas – em uma determinada fórmula. Basicamente temos as referências relativas, absolutas e mistas.

Analisando a fórmula utilizada na questão (=$G$1+H1) podemos identificar uma referência absoluta ($G$1), que se refere a uma célula em um local específico, e mesmo copiando esta célula que contém a fórmula, a referência absoluta permanece a mesma. Podemos identificar, também, uma referência relativa (H1). Neste caso quando alteramos a posição da célula que contém a fórmula, a referência será ajustada, na mesma proporção do deslocamento!

Assim, quando copiamos a fórmula da célula I1 (=$G$1+H1) e colamos em I3 as referências são ajustadas e a fórmula obtida para esta célula será: =$G$1+H3.

Substituindo os valores na fórmula, será gerado na célula I3, o valor 12.

GABARITO: A.

Questão 17 – Ao editar um texto no aplicativo Word versão 2010 (português), um estudante deseja copiar uma palavra do texto que está sendo editado para também usá-la em outro local do mesmo texto.

Para isso, imediatamente após selecionar a palavra que deseja copiar, devem ser acionadas as teclas

(A) Shift + C

(B) Shift + V

(C) Ctrl + C

(D) Ctrl + V

(E) Ctrl + N

Comentários

Tanto no Microsoft Word como em qualquer outro aplicativo do pacote Office da Microsoft estes atalhos de teclado tem a mesma função, veja:

Ctrl + X (Recortar)- envia para a área de transferência o conteúdo selecionado e o apaga do documento automaticamente.

Ctrl + C (Copiar)- copia o conteúdo selecionado e o envia para a área de transferência, mas este conteúdo não é apagado do documento.

Ctrl + V – Cola o conteúdo que está na área de transferência na posição indicada pelo cursor no documento.

Assim, um estudante que deseja copiar uma palavra do texto que está sendo editado para também usá-la em outro local do mesmo texto deve, imediatamente após selecionar a palavra ou conteúdo que deseja copiar, acionar o atalho de teclado Ctrl + C.

GABARITO: C.

Questão 18 – O framework com designação universal abstrata para localizar um recurso na internet ou intranet é o

(A) URL

(B) HTTP

(C) HTTPS

(D) TCP/IP

(E) Nome do arquivo

Comentários

URL (Uniform Resource Locator ou Localizador de Recursos Uniforme) – é o endereço de um recurso acessível na internet ou intranet.

Abaixo temos o exemplo de um URL:

Este endereço está nos informando que o arquivo (recurso) fcc.pdf está disponível através do protocolo HTTP, residente no domínio www.horadoestudo.com.br (que pode ser desmembrado em serviço ou servidor (www), nome de domínio (horadoestudo), categoria (com) e país de gestão (br)) e acessível através do diretório “/loja/pdf/”.

GABARITO: A.

Questão 19 – Um grupo de torcedores, insatisfeitos com o resultado do jogo em que seu time sofreu uma goleada, planejou invadir a rede de computadores do estádio onde ocorreu a disputa para tentar alterar o placar do jogo. Os torcedores localizaram a rede, porém, entre a rede interna e a externa, encontraram uma barreira que usou tecnologia de filtragem dos pacotes que eles estavam tentando enviar.

Essa barreira de segurança de filtro dos pacotes é o

(A) firewall

(B) antivírus

(C) antispam

(D) proxy

(E) PKI

Comentários

Os torcedores se depararam com um firewall. É ele que tem a função de filtrar os pacotes e, então, bloquear as transmissões não permitidas. O firewall atua entre a rede externa e interna, controlando o tráfego de informações que existem entre elas, procurando certificar-se de que este tráfego é confiável, em conformidade com a política de segurança do site acessado. Também pode ser utilizado para atuar entre redes com necessidades de segurança distintas.

GABARITO: A.

Questão 20 – Na organização e gerenciamento de informações, arquivos, pastas e programas tem-se que

(A) um grupo pode ser criado para compartilhar um único arquivo na rede doméstica, com vários computadores.

(B) o caracter “[“ não pode ser utilizado em nomes de arquivos no Windows.

(C) os diretórios e bibliotecas organizam arquivos que estão no mesmo disco.

(D) as extensões do nome de arquivo não podem ser ocultadas do usuário, pois assim o sistema operacional não conseguirá abrir esse arquivo.

(E) cada pasta compactada tem obrigatoriamente um único tipo de arquivo.

Comentários

Vamos analisar primeiro os itens errados para depois analisar o item correto. Vamos lá?

Bom, o item B está errado porque os caracteres que não podem ser usados para nomear arquivos ou pastas no Windows são: \ / : * ? "< > |

O caractere “[“ não é encontrado nesta lista, então podemos utilizá-lo para nomear um arquivo ou pasta no Windows.

O item C está errado. Os diretórios sim organizam arquivos que estão no mesmo disco, já as bibliotecas organizam pastas armazenadas em diferentes locais.

Item D errado. Para o sistema operacional é indiferente se um usuário pode ou não ver a extensão de um arquivo. Contudo esta extensão realmente pode existir para que o sistema operacional (Windows) identifique o aplicativo associado ao arquivo.

Item E errado. Podemos compactar pastas que possuem diversos tipos de arquivos.

O item A é o correto. Os Grupos são usados para compartilhar recursos e arquivos na rede com todos os usuários de um mesmo grupo.

GABARITO: A.

INFORMÁTICA BÁSICA – PROVAS DE NÍVEL SUPERIOR

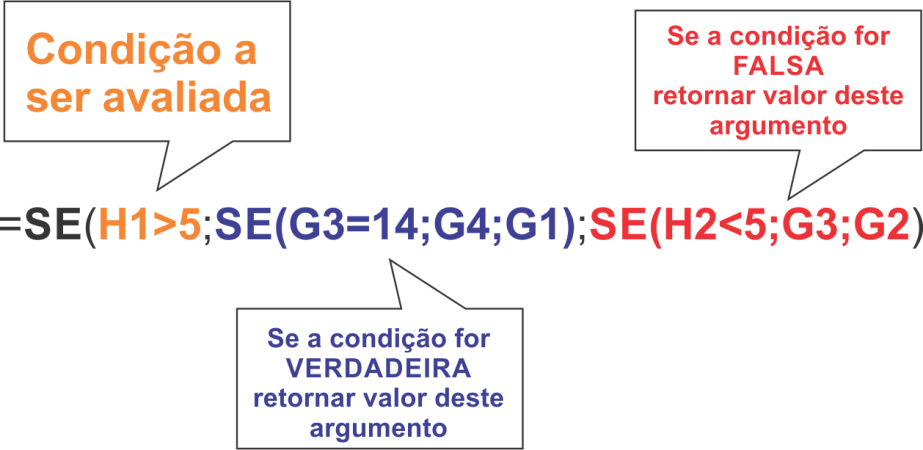

Questão 21 – A célula H4 do trecho de planilha Excel 2010 (português), apresentado abaixo, foi preenchida com a expressão matemática

=SE(H1>5;SE(G3=14;G4;G1);SE(H2<5;G3;G2)

Qual é o resultado apresentado na célula H4?

(A) 14

(B) 55

(C) 66

(D) 73

(E) #NAME

Comentários

Para resolver esta questão, você precisa conhecer a função SE. Esta função tem como sintaxe: SE(condição; verdadeiro; falso) e funciona da seguinte maneira: ela avalia uma condição (primeiro argumento) e fornece como resposta o segundo argumento se a condição for verdadeira e retorna o terceiro argumento se a condição avaliada for falsa.

Analisando a função =SE(H1>5;SE(G3=14;G4;G1);SE(H2<5;G3;G2) temos:

1º – Substituindo os valores na expressão da Condição a ser avaliada (H1>5) teremos o seguinte: (3 > 5) onde a expressão da condição irá retornar FALSO, pois 3 não é maior que 5.

2º – A expressão do terceiro argumento será executada. Nela também temos uma função Se a ser analisada. O processo é o mesmo, o Excel avalia a expressão de condição (H2<5), verifique que seu valor de retorno é falso, pois 7 não é menor que 5 e retorna 55, o valor da célula G2 que está no terceiro argumento.

GABARITO: B.

Questão 22 – A navegação na internet utiliza aplicativos denominados navegadores (browsers). Em alguns deles, como no Chrome, há uma lista denominada HISTÓRICO que armazena os

(A) endereços dos sites visitados pelo usuário, automaticamente.

(B) endereços dos sites visitados pelo usuário, por acionamento das teclas Ctrl+D.

(C) endereços de destinatários aos quais se enviam comunicados, notas, credenciais ou brindes, com o propósito de incentivar a publicação de determinada informação.

(D) dados coletados por uma ferramenta gerenciável que proporciona a troca de mensagens via e-mail.

(E) dados coletados por um serviço on-line que sugere outros sites pelos quais o usuário talvez tenha interesse, com base nos sites visitados com frequência.

Comentários

Em navegadores como o Google Chrome, Mozilla Firefox ou Internet Explorer os endereços dos sites visitados pelo usuário são armazenados automaticamente em uma lista denominada HISTÓRICO. Uma curiosidade aqui é o uso do mesmo atalho de teclado para acessar este recurso! Tanto o Google Chrome, como o Mozilla Firefox e o Internet Explorer utiliza o Ctrl + H para acessar o Histórico de sites visitados pelo usuário.

GABARITO: A.

Questão 23 – Baseada nas melhores práticas para segurança da informação, uma instituição governamental visa à melhor gestão dos seus ativos e classificação das informações. Três dentre os critérios mínimos aceitáveis para atingir esse objetivo são:

(A) integridade, sigilo e amplitude

(B) recorrência, disponibilidade e transparência

(C) área de gestão, nível hierárquico e autorização

(D) disponibilidade, restrição de acesso e integração

(E) confidencialidade, criticidade e prazo de retenção

Comentários

Baseada nas melhores práticas para segurança da informação, uma instituição governamental visa à melhor gestão dos seus ativos e classificação das informações. E para implementar uma política de segurança a classificação das informações é um dos primeiros passos, podendo assim definir os mecanismos de segurança mais adequados para sua proteção.

A classificação da informação segue a prioridade de acordo com o seu grau de confidencialidade, criticidade, disponibilidade, integridade e prazo de retenção.

Podemos então afirmar que os três dentre os critérios mínimos aceitáveis para atingir esse objetivo são os descritos no item E.

GABARITO: E.

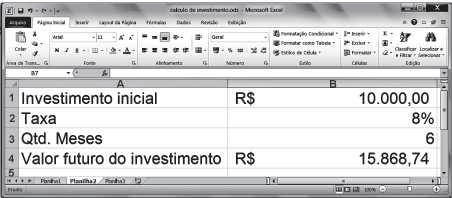

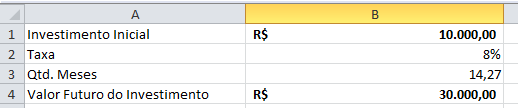

Questão 24 – Considere o trecho da planilha construída no aplicativo Excel 2010 (Português), apresentada abaixo, no qual a fórmula =B1*(1+B2)^B3 foi digitada na célula B4.

O usuário da planilha também deseja calcular a quantidade necessária de meses para obter um Valor futuro do investimento de R$ 30.000,00. Para fazer isso, pretende usar um recurso disponível entre as funcionalidades do Excel, que altera o valor lançado na célula B4, mas não por lançamento direto nessa célula. Opta, então, por calcular, automaticamente, um novo valor para a célula B3.

Qual é a funcionalidade do Excel 2010 (Português), que faz esse cálculo, automaticamente, mantendo a fórmula que está na célula B4?

(A) Filtro

(B) Validar dados

(C) Atingir meta

(D) Rastrear precedentes

(E) Avaliar fórmula

Comentários

Devemos usar o recurso Atingir meta quando conhecemos o resultado final a ser obtido por uma fórmula, mas não conhecemos o valor necessário para alcançar este valor.

Ficou complicado? Vamos usar a questão para simplificar!

Eu conheço o valor que eu quero alcançar, ele é o valor futuro do investimento de R$ 30.000,00, mas não conheço a quantidade de meses necessários para alcançar este valor, neste caso então usaremos o recurso Atingir Meta.

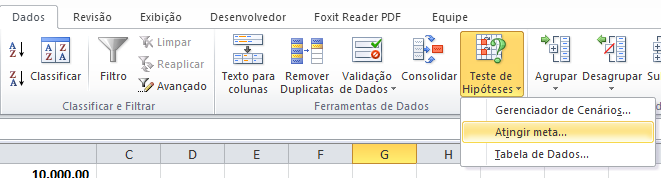

E como realizar este processo? Vamos lá!

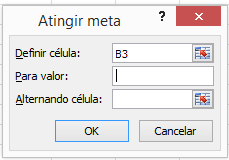

Clique na guia Dados e no grupo Ferramentas de dados, clique em Teste de Hipóteses, após clique em Atingir Meta como ilustrado na figura abaixo.

E a seguinte janela irá surgir

Preencha os campos da seguinte forma:

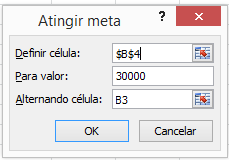

Definir célula: informe aqui à célula que possui a fórmula que desejamos resolver. A questão pede para manter a fórmula que está na célula B4.

Para valor: informe aqui o valor que deseja atingir, que no nosso caso é o valor futuro do investimento de R$ 30.000,00.

Alternando célula: Aqui informamos à célula que será modificada e receberá a quantidade de meses necessária para atingir o valor futuro do investimento (B3).

Depois de clicar em OK nosso resultado final será:

São necessários 14,27 meses para obter um Valor futuro do investimento de R$ 30.000,00

GABARITO: C.

Questão 25 – Considere as afirmações a respeito de organização e gerenciamento de informações, arquivos, pastas e programas apresentados a seguir.

I – Arquivos de imagens JPEG quando compactados sofrem uma redução de aproximadamente 80% do tamanho da coleção original de imagens.

II – Se houver mais de um programa no computador capaz de abrir um tipo de arquivo, um programa será definido como o padrão pelo sistema ou usuário.

III – Bibliotecas são repositórios que contêm fisicamente arquivos que estão na mesma estrutura hierárquica de diretórios.

Estão corretas APENAS as afirmações

(A) I

(B) II

(C) III

(D) I e II

(E) II e III

Comentários

Analisando item a item podemos definir que:

I item I está errado. Quando compactamos um arquivo JPG ou qualquer outro tipo de arquivo, ele é copiado e empacotado em outro arquivo. Geralmente, entende-se a compactação como redução (ou tentativa de) sem a perda de informação. Poderia, por exemplo, trocar um grupo de caracteres iguais por um código contendo o caractere e a quantidade. Assim seria possível reverter o processo completamente. O mesmo não ocorre quando podemos ou queremos eliminar partes do arquivo para obter uma versão menor. Isto ocorre com imagens e sons, quando geralmente o que é eliminado não faz diferença (retirando frequências que o ouvido humano não reconhece, por exemplo). No entanto, este processo não permite reversão ao conteúdo original. Não podemos afirmar que o JPEG reduz em 80%o tamanho original, nem que é uma compactação (é uma compressão).

Item II correto. Se houver mais de um programa no computador capaz de abrir um tipo de arquivo, um programa será definido como o padrão pelo sistema ou usuário, no caso do Windows. Item III errado. As bibliotecas são usadas para coletar pastas armazenadas em diferentes locais possibilitando o acesso destas pastas em um único local, sem contudo modificar a localização dos arquivos.

GABARITO: B.

É isso turma! E se não deu desta vez, não desista, o sucesso chega para aqueles que persistem!