Informática ANP: comentários à (difícil) prova

Olá amigos e amigas!

Venho aqui comentar a prova de Informática ANP.

21. Uma das características dos navegadores WEB mais recentes é possuir um recurso que, ao ser ativado, avisa ao usuário que uma determinada página que se deseja acessar vai oferecer riscos ao computador, antes mesmo que o site seja aberto. Esse tipo de recurso é identificado como

(A) rss

(B) flickr

(C) cookies

(D) pagerefer

(E) antiphishing

Comentários: Ferramentas antiphishing são muito comuns nos navegadores atuais. Seja pelo conteúdo ou pelo histórico suspeito, o navegador emite um alerta ao usuário antes que ele entre em uma página de conteúdo suspeito de roubas dados dos usuários.

22. Uma das redes da sede de uma empresa foi invadida por um software que coletou informações de vários computadores, instalou favoritos, barras de ferramentas e links indesejados nos navegadores da Web, alterou home pages padrão e fez com que fossem exibidos anúncios de pop-ups frequentemente. Um modo de previnir invasões desse gênero é

(A) instalar switches inteligentes na rede.

(B) instalar antispywares nas máquinas da rede.

(C) criar um algoritmo de criptografia para e-mails.

(D) traduzir os endereços IPv4s para formato IPv6.

(E) refazer todas as senhas de acesso aos computadores da rede.

Comentários: Questão confusa. Os computadores foram invadidos pela rede, portanto, o melhor procedimento para prevenir tais invasões seria a configuração e instalação de firewalls na rede.

Mas, segundo a cartilha CERT.BR, na página 27, existem 3 tipos de spywares: keyloggers, screenloggers, e adwares. Instalar um antispyware seria eficiente para conter os problemas citados pela questão, pois são problemas que podem ter origem na instalação inadvertida de um adware. Portanto, apesar de polêmica, a questão está correta.

23.Em um Sistema Gerenciador de Banco de Dados de uma empresa, criou-se uma tabela de dados, na qual não vão poder existir registros iguais. Uma forma de se implementar esse tipo de restrição é

(A) criar vários campos numéricos, tais como campos com valores inteiros, para evitar ao máximo repetição de valores.

(B) inserir um campo que possa relacionar essa tabela com outra, garantindo que cada conexão entre tabelas seja única.

(C) retirar todos os campos de valores compostos da tabela, tais como endereço, e substituir por campos únicos, tais como logradouro, bairro e cidade.

(D) escolher um campo, cujo valor seja único em cada registro, para ser a chave de busca dos registros da tabela.

(E) fazer com que os campos da tabela sejam todos multivalorados, com cada um desses valores dependente dos demais.

Comentários: Sabemos que, em um banco de dados, a chave primária é o atributo, ou atributos, que garante que os registros em uma tabela são únicos. Portanto, a alternativa d) cumpre o necessário para implementar a restrição no SGBD.

24. As notícias sobre a possibilidade de sequestro de dados levaram um usuário de informática que manipula volume muito grande de informações a utilizar, rotineiramente, ferramentas e utilitários de backup e criptografia. Ele usa a criptografia principalmente para preparar mensagens com propriedades de confidencialidade e autenticidade. O procedimento do remetente que proporciona o uso simultâneo dessas duas propriedades é o uso da chave

(A) secreta do remetente, seguido do uso da chave pública do destinatário do sistema simétrico AES.

(B) secreta do remetente, seguido do uso da chave secreta do destinatário do sistema assimétrico RSA.

(C) secreta do remetente, seguida do uso da chave pública do destinatário do sistema assimétrico RSA.

(D) pública do remetente, seguida do uso da chave pública do destinatário do sistema simétrico AES.

(E) pública do remetente, seguido do uso da chave pública do destinatário do sistema assimétrico RSA.

Comentários: Eu vivo falando que a cobrança de Informática cada vez mais se aproxima do nível de Tecnologia da Infomação! E é por isso que estudamos no “padrão TI”! Veja que a banca, em uma única questão, está exigindo que você conheça o ALGORITMO, o MÉTODO e os procedimentos (tanto do remetente quanto do destinatário) para o envio de mensagens cifradas.

Pois bem, ao ver “garantias de confidencialidade e autenticidade”, devemos pensar em ASSINATURA DIGITAL, ou seja, a mensagem deverá estar assinada para que o destinatário possa ter certeza do remetente da mensagem. Por consequência, estamos falando de criptografia ASSIMÉTRICA, e usando o algoritmo RSA.

Na questão em pauta, não cabe utilizar hash e nem um terceiro para atestar a autenticidade do remetente. Mas é possível realizar a cifragem da mensagem utilizando a CHAVE SECRETA DO REMETENTE. Dessa forma, o destinatário pode utilizar a chave pública do remetente para conferir a autenticidade da mensagem. Para a confidencialidade, o “clássico”: o remetente cifra com a CHAVE PÚBLICA DO DESTINATÁRIO, que decifrará a mensagem com sua chave secreta.

Preste atenção que a questão pergunta apenas quais são os procedimentos do REMETENTE. Por isso, a alternativa c) está correta.

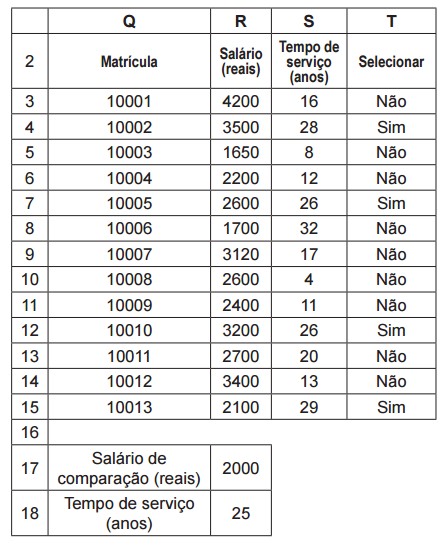

25. Um assistente administrativo deseja selecionar funcionários com salários e tempo de serviço simultaneamente superiores a determinados valores. Para isso construiu uma planilha eletrônica Excel. Um trecho dessa planilha está reproduzido abaixo.

Para obter o resultado da coluna T, o assistente realizou os seguintes procedimentos:

1) preencheu as colunas Q, R e S com as informações dos funcionários;

2) preencheu as células R17 e R18 com os valores a partir dos quais os funcionários seriam selecionados;

3) digitou uma fórmula na célula T3 e depois “copiou” essa fórmula nas células de T4 até T15 (clicou Ctrl+C na célula T3 e Ctrl+V nas células de T4 até T15).

Qual foi a fórmula digitada pelo assistente?

(A) =SE(OU(R3>$R$17;S3>$R$18);”Não”;”Sim”)

(B) =SE(OU(R3>R17;S3>R18);”Sim”;”Não”)

(C) =SE(E(R3>$R$17;S3>$R$18);”Não”;”Sim”)

(D) =SE(E(R3>$R$17;S3>$R$18);”Sim”;”Não”)

(E) =SE(E($R$3>R17;$S$3>R18);”Sim”;”Não”)

Comentários: Esta questão vem para exercitar o conhecimento da função SE pelo usuário, além do conhecimento de referência relativa e absoluta.

A função SE essencialmente funciona assim:

=SE(condição a ser verificada; mostra_esse_se_for_verdade; mostra_esse_seforfalso)

Para esta questão, devemos a analisar as exigências da questão, mas tendo como norte o que as alternativas nos propõem. Afinal, não estamos aqui para escrever uma função certa, mas sim para saber qual a alternativa que resolve certo o nosso problema.

Olhando para a planilha, podemos entender, com o nosso bom senso, que são selecionados os funcionários com salário maior que 2000 (R17) E tempo de serviço maior que 25 anos (R18). Como a referência para essas células é ABSOLUTA em todas as linhas da coluna T, vou buscar uma condição a ser verificada alinhada com esses critérios. No caso da célula T3, E(R3>R$17;S3>R$18).

Sendo essa condição verdadeira, mostra_esse_se_for_verdade deverá ser “Sim”; caso contrário, mostra_esse_seforfalso deverá ser “Não”.

E a alternativa d) atende ao que se pede. As demais alternativas ou utilizam a referência absoluta de forma errada, ou invertem a lógica do problema, de modo que outra alternativa não resolve o problema.

Comentários finais: Não foi uma prova de informática fácil, pois tivemos duas questões “padrão Tecnologia da Informação”. Pelo menos esse é o nível em que estudamos, de modo que estou confiante no desempenho dos nossos alunos. E mesmo naquelas questões que não são de TI, como a de Excel acima, a CESGRANRIO valorizou a capacidade de raciocínio do candidato tanto quanto o conhecimento teórico. Mas este é o estilo da banca, e também não podemos alegar surpresa quanto a isso.

Não visualizo a possibilidade de recursos.