Gabarito Informática TJRS 2017 (banca FAURGS)

Olá pessoal! Venho aqui para comentar a prova de Informática do TJ-RS, aplicada pela banca FAURGS.

Por enquanto, confira as questões junto com o seu caderno de provas, ok?

AJAA

69. Considere as afirmações abaixo sobre o sistema operacional Windows 10.

I – A ferramenta “Limpeza de disco” remove todos os arquivos temporários e desnecessários e reorganiza a disposição física, no disco, dos arquivos restantes, para que estes se disponham da forma mais contígua possível.

II – Os documentos XPS (arquivos .xps) podem ser criados a partir de qualquer programa Windows que permita a impressão. Para isso, deve-se acessar a lista de impressoras disponíveis, na caixa de diálogo de impressão, e selecionar a opção “Microsoft XPS Document Writer”.

Ill- O “Agendador de tarefas” permite definir datas e horários específicos para a execução automática de ações (tarefas), como, por exemplo, a execução de scripts shell (programas .BAT).

Quais estão corretas?

a) Apenas I.

b) Apenas II.

c) Apenas III.

d) Apenas II e III.

e) I, II e III.

A limpeza de disco não reorganiza a disposição física dos arquivos. Isso é trabalho do aplicativo “Otimizar Unidades.” Os demais itens estão corretos.

70. Em relação à manipulação de pastas e arquivos no Windows 10, assinale a alternativa correta.

a) As pastas que contêm arquivos ocultos não podem ser excluídas, a menos que esses arquivos sejam removidos antes.

b) A ferramenta “Explorador de arquivos” permite acessar apenas arquivos e diretórios armazenados localmente na máquina, incluindo aqueles em pendrivesinseridos no computador.

c) A opção “Pesquisar”, da ferramenta “Explorador de arquivos”, permite procurar arquivos conhecendo-se apenas a parte inicial do nome e do arquivo e fazendo uso do caractere asterisco (*) para substituir a sequência de caracteres faltantes.

d) Ao mover um arquivo para o interior de uma pasta compactada, em um mesmo volume NTFS, este arquivo será automaticamente compactado, independentemente de ele estar ou não compactado na pasta de origem.

e) O recurso “Lixeira” mantém, até ser explicitamente esvaziada, todos os arquivos removidos, sem ocupar área de armazenamento de dados do disco, inclusive aqueles originalmente armazenados em pendrives.

O asterisco provavelmente é o caractere mais famoso na busca, pois ele permite que o resultado o substitua por quaisquer outros caracteres. Isto ajuda quando sabemos apenas parte do nome de um arquivo, por exemplo, ou desejamos achar vários que comecem com um mesmo radical.

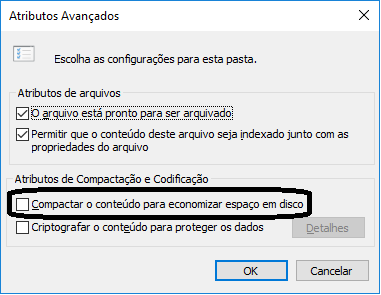

A maldade desta questão reside na alternativa d), que afirma que todo arquivo colocado em uma pasta compactada será compactado. Isto não é verdade, a não ser que esta opção seja habilitada nas propriedades avançadas da pasta. Confira na imagem abaixo:

71. Os navegadores web permitem o uso de nomes simbólicos para identificar sites, como, por exemplo, www.tjrs.jus.br. Entretanto, na Internet, para efetivamente acessar um site, é preciso empregar o endereço IP. A tradução do nome simbólico para o endereço IP correspondente, denominada de resolução de nomes, é feita via

a) gateway padrão.

b) protocolo ARP.

c) servidor DNS.

d) servidor NAT.

e) URL.

Os servidores DNS são responsáveis pela tradução de nomes simbólicos para os endereços IP onde efetivamente encontram-se os websites.

72. Em relação ao correio eletrônico, é correto afirmar que:

a) a menção a “Destinatários não revelados”, no campo destinatário de uma mensagem recebida, indica que ela foi cifrada pelo seu remetente, sendo automaticamente decifrada pela ferramenta de e-mail do destinatário.

b) ao responder uma mensagem para uma lista de correio eletrônico com a opção “Responder”, todos os membros da lista receberão uma cópia dessa resposta.

c) ao usar a opção “Responder para todos”, a resposta é enviada para todos os destinatários da mensagem, incluindo aqueles eventualmente listados no campo “CCo” da mensagem original.

d) é possível enviar mensagens anônimas colocando no campo “De”, que identifica o remetente da mensagem, o endereço especial “Destinatários não revelados”.

e) o cabeçalho contém detalhes sobre a mensagem, incluindo, entre outras, as informações sobre os servidores que trataram a mensagem desde o remetente até o destinatário.

Poucas pessoas leem o cabeçalho de uma mensagem de email, mas este realmente contém MUITA informação, inclusive os servidores pelos quais a mensagem transitou. Para visualizar tal cabeçalho no GMAIL, por exemplo, você pode clicar em “Mostrar original“, no menu da mensagem. Você vai ver quanta informação adicional (e técnica) existe por lá.

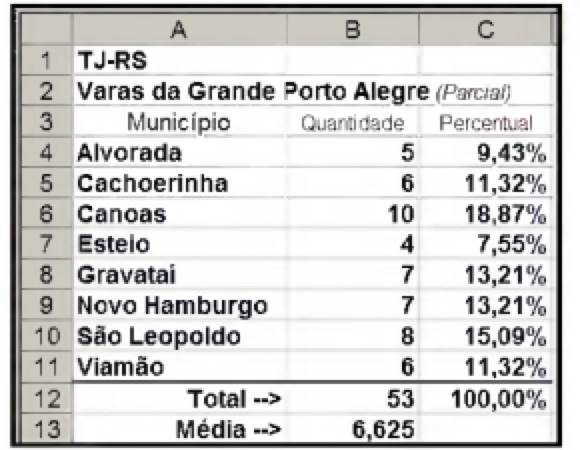

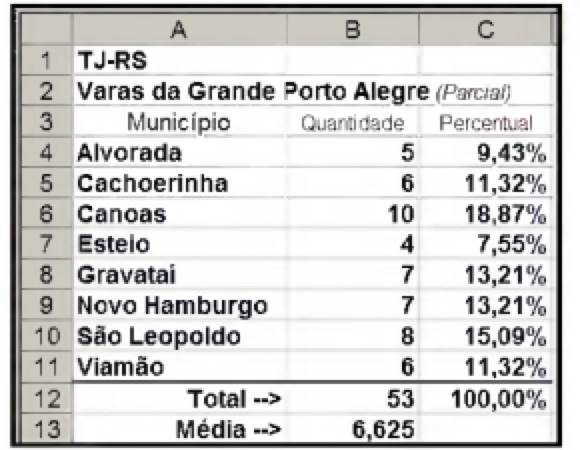

73. Para responder a questão, considere a planilha eletrônica (EXCEL ou CALC) abaixo contendo dados parciais sobre Varas do TJ-RS.

A coluna B contém a quantidade de Varas de cada município, e a coluna C, o percentual de cada Vara em relação ao total do grupo. A célula B13 contém a média de Varas do grupo. Para calcular o percentual de cada Vara na coluna C, digita-se uma fórmula em C4. Essa fórmula vai, então, ser copiada para os demais municípios (C5 a C11) . Finalmente, a coluna C é formatada para “percentual” com duas casas decimais.

Considerando as informações acima, quais as fórmulas a serem digitadas, respectivamente, em B13 e C4 para obtenção dos cálculos desejados?

Parte superior do formulário

a) =SOMA(B4:B11)/8 e=B$4/B12

b) =SOMA(B4;B11)/8 e=B4/B12

c) =MEDIA(B4;B12) e=B4/B$12

d) =MEDIA(B4:B11) e=B4/B$12

e) =MEDIA(B$4:B$11) e=B$4/B$12

O cálculo em B13 é de uma média simples de B4 a B11, enquanto a fórmula de C4 precisa preocupar-se com a referência absoluta, pois será replicada de C5 a C12. Como B12 precisa ser “fixo”, em específico a linha (pois a fórmula é aplicada em toda a coluna), colocamos cifrão antes do 12.

74.

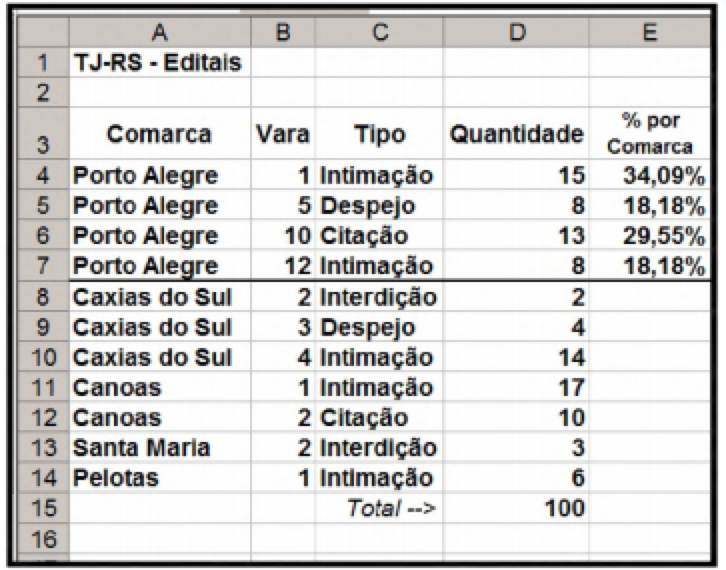

Para responder a questão, considere a planilha eletrônica (EXCEL ou CALC) abaixo contendo dados parciais sobre Varas do TJ-RS.

Considere a fórmula abaixo:

![]()

Qual o resultado obtido pela função, quando a fórmula apresentada acima for digitada na célula C13 da planilha?

a) Canoas

b) 18,87%

c) 4

d) 7

e) 10.

PROCV, neste caso, irá retornar o conteúdo da segunda coluna cuja linha contiver, em sua primeira coluna, a palavra “Canoas”. Isto ocorrerá na linha 6, e a célula B6 contém 10.

75. Considere o texto, abaixo, digitado no processador de textos WORD, relativo à descrição de um bem que vai a leilão (dados fictícios).

Um terreno, matriculado sob o n° 815.078.954, possui 1.245 m2 de área. Sobre dito terreno, foi construída uma casa possuindo área real privativa de 134,3m2. Na garagem da casa, há depositados quatro cilindros de O2 (Oxigênio) e dois cilindros de CO2 (Dióxido de Carbono), que também fazem parte do lote.

Quais recursos de formatação foram usados, respectivamente, para indicar a potência (2) nos metros quadrados das áreas e o índice (2) nas fórmulas químicas dos cilindros?

a) Relevo e Baixo Relevo.

b) Relevo e Subscrito.

c) Sobrescrito e Subscrito.

d) Subscrito e Sobrescrito.

e) Sobrescrito e Baixo Relevo.

Tais recursos, respectivamente, escrevem as palavras em uma camada acima e abaixo da linha de palavras usual.

76. Com relação aos recursos de visualização de cabeçalho e rodapé no processador de textos (WORD ou WRITER), assinale a alternativa correta.

a) Não é possível colocar, no rodapé, a numeração das páginas ímpares na extremidade esquerda, e das páginas pares na direita.

b) É possível colocar, no rodapé, o nome do arquivo e o seu caminho (diretório em que se encontra).

c) Se for usada, no cabeçalho, a disposição de numeração das páginas ímpares à esquerda e das páginas pares à direita, no rodapé, a indicação da data também deve obedecer a essa disposição.

d) No cabeçalho, é possível colocar o número da página, mas não é possível colocar o número total de páginas.

e) No cabeçalho, é possível colocar a data ou o horário (extraídos do Windows), mas não os dois simultaneamente.

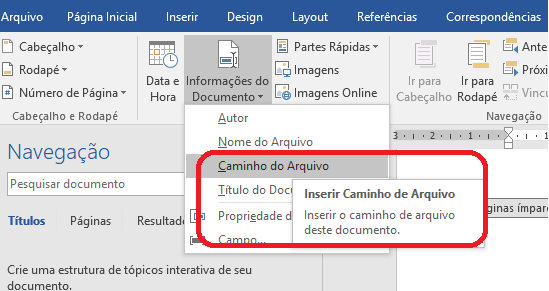

Confira esta funcionalidade no Word:

77. Para o acesso a redes sem fio, a forma mais segura de realização das etapas de associação e autenticação é por meio da utilização do mecanismo (protocolo) de segurança

a) PIN.

b) WEP.

c) AES.

d) WPS.

e) WPA2.

WPA2 é o protocolo de segurança mais seguro para redes sem fio, e amplamente utilizado nos dias de hoje.

78. A opção de configuração na criação de uma apresentação de autoexecução do Microsoft PowerPoint 2016, na qual a apresentação é exibida em loop, usando intervalos de tempo entre os slides, até que a tecla Esc seja pressionada, denomina-se

a) exibida por um orador (tela inteira).

b) apresentada por uma pessoa (janela).

c) apresentada com vários monitores (janela).

d) apresentada em um quiosque (tela inteira).

e) apresentada com animação (tela inteira).

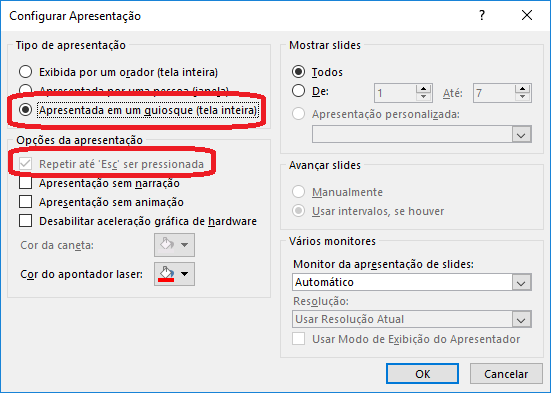

Questão muito difícil! Nas configurações de uma apresentação de slides, quando se coloca neste modo, obrigatoriamente a opção “Repetir até Esc ser pressionada” é habilitada, sem opção de remover.

79. O método de controle de acesso a serviços e recursos de rede que exigem, além de uma senha, um código de verificação específico para cada acesso denomina-se

a) verificação em duas etapas.

b) desafio resposta.

c) identificação alternativa.

d) recuperação de senha.

e) autenticação assimétrica.

A verificação em duas etapas é o procedimento que exige mais de um método de autenticação para acesso a determinado recurso.

80. Uma das aplicações da certificação digital é a realização da verificação de integridade de documentos por meio da utilização de criptografia no resultado de uma função de resumo (hash) aplicada ao documento. Qual informação, contida em um certificado digital, é utilizada nesse tipo de verificação?

a) Chave de criptografia privada.

b) Chave de criptografia pública.

c) Chave de criptografia simétrica.

d) Nome do programa de verificação utilizado.

e) Assinatura digital do certificado.

Esta é uma questão de PÉSSIMA redação, que gera interpretação dúbia. A “realização de verificação de integridade de documentos por maio da utilização de criptografia no resultado de uma função de resumo (hash) aplicada ao documento“, acrescida da realização da verificação de autenticidade, é realizada por meio da ASSINATURA DIGITAL. Mas a pergunta é: “Qual informação, contida em um certificado digital, é utilizada nesse tipo de verificação?” A verificação do HASH é realizada pela CHAVE PÚBLICA, contida no certificado. Mas é a CHAVE PÚBLICA a informação. “CHAVE DE CRIPTOGRAFIA PÚBLICA” é um termo mal explicado que não encontra amparo em lugar algum. CRIPTOGRAFIA DE CHAVE PÚBLICA, por fim, é um conceito que implementa a criptografia assimétrica.

Portanto, diante dos dados apresentados, sugiro a ANULAÇÃO da questão, que, além de mal redigida, não trouxe nenhuma alternativa correta.

TJAA

59. Entre os diversos tipos de códigos maliciosos, aquele que executa tarefas de forma automatizada, que permite a comunicação com outros computadores infectados e que pode ser controlado remotamente por invasores é chamado de ___________. Outro tipo de ameaça denomina-se____________, que monitora atividades do computador em que está instalado e envia as informações coletadas para os invasores, como, por exemplo, a sequência de teclas pressionadas no momento do preenchimento de senhas.

Assinale a alternativa que completa, correta e respectivamente, as lacunas do texto acima.

a) vírus – worm

b) bot- spyware

c) ransomware – cavalo de troia

d) adware – rootkit

e) keylogger- zumbi

Bots são softwares maliciosos plantados por invasores, que transformam sua máquina em zumbi e são muito utilizadas em ataques DDoS. Spyware, como o próprio nome diz, são programas espiões que monitoram a máquina infectada e repassam as informações ao seu criador.

60. Qual das alternativas abaixo apresenta uma função da ferramenta Windows Defender?

a)Antivírus.

b)Firewall.

c)Criptografia de disco rígido.

d)Gerenciador de assinaturas digitais.

e)Gerenciador de políticas de acesso de rede.

A partir do Windows 8, o Windows Defender passou a acumular a função de antivírus. O Firewall do Windows é um outro aplicativo.

61. No acesso a um site da Internet que utiliza o protocolo HTTPS, a verificação da identidade do servidor acessado é realizada através do ________, que contém informações que permitem a utilização de criptografia de chave_________para garantir a autenticidade e a integridade dos dados no estabelecimento da conexão segura.

Assinale a alternativa que completa, correta e respectivamente, as lacunas do texto acima.

a) certificado digital – única

b) endereço IP – assimétrica

c) certificado digital – simétrica

d) endereço IP – única

e) certificado digital – assimétrica

O certificado digital é a identidade digital do website, que garante a sua autenticidade. E, para o estabelecimento da comunicação segura, é utilizado um par de chaves pública/privada, conhecida como criptografia assimétrica.

62. No que se refere aos estilos de formatação do slide mestre no LibreOffice Impress versão 5.0, assinale a alternativa correta.

D) Na definição das caracterísiticas dos slide mestre, o plano de fundo é um componente do estilo de apresentação. As características da estrutura de tópicos do slide mestre fazem parte dos componentes do estilo gráfico, assim como tamanho e localização de quadroes padrões para títulos e conteúdo do slide.

Questão MUITO DIFÍCIL! Provavelmente a questão mais difícil de Impress que eu já vi em toda minha carreira de professor. Os slides mestres têm dois tipos de estilos que lhes estão associados: estilos de apresentação e estilos gráficos. Estilos de apresentação afetam três elementos de um slide mestre: plano de fundo, objetos de plano de fundo (tais como ícones, linhas decorativas, e quadro de texto), e texto colocado no slide. Estilos gráficos não são restritos, e podem englobar muitos dos elementos dos slides, incluso a estrutura de tópicos.

63. Considere as configurações padrões (default) do sistema operacional Windows 10. A ferramenta “explorador de arquivos” permite selecionar múltiplos arquivos para copiá-los de uma pasta origem a uma pasta destino, usando o recurso conhecido como “arrastar e soltar”. Para selecionar esses arquivos para cópia, é necessário clicar com o botão esquerdo do mouse e, ao mesmo tempo, manter pressionada a tecla

a) ALT.

b) Ctrl.

c) Insert.

d) Shift.

e) Tab.

Ao manter pressionado Ctrl, o recurso de arrastar-e-soltar obrigatoriamente copiará os arquivos, independentemente de sua origem ou destino.

64. Qual das alternativas abaixo apresenta uma função da ferramenta Windows Defender?

Considere as afirmações abaixo sobre o sistema operacional Windows 10.

I – O firewall do Windows ajuda a proteger o seu computador, analisando regularmente o disco rígido e oferecendo a opção de remover qualquerspyware ou software potencialmente indesejado que encontrar.

II – A ferramenta “explorador de arquivos” permite o usuário organizar o conteúdo de um disco, possibilitando, entre outras ações, realizar cópia, exclusão e movimentação de pastas e arquivos.

III- O recurso de restauração do sistema permite a um usuário retornara um ponto anterior (ponto de restauração) sem que esse perca seus arquivos de dados pessoais, mas remove aplicativos, drivers e atualizações instalados após a criação do ponto de restauração.

Quais estão corretas?

a) Apenas I.

b) Apenas II.

c) Apenas III.

d) Apenas II e III.

e) I, II e III.

No item I, afirma-se erroneamente que o firewall do Windows analisa o disco rígido. Isto está incorreto, uma vez que o firewall é um analisador de redes. As informações descritas no item I coincidem com atribuições do Windows Defender.

65. Em relação ao funcionamento de navegadores web (browsers) e dos protocolos de aplicação associados, assinale a alternativa correta.

a) A navegação em modo privativo (anônimo) impede o uso de URLs que utilizam o protocolo https.

b) O emprego de URLs seguros (https) evita que cookies sejam criados e gravados no computador do usuário.

c) Um URL possibilita apenas o uso dos protocolos http e https.

d) A navegação em modo privativo (anônimo) garante a confidencialidade, integridade e autenticidade de origem das mensagens trocadas entre um navegador e o servidor web.

e) O uso de https garante a confidencialidade e a integridade das mensagens trocadas durante a conexão segura entre o navegador e o servidor web.

Analisando os itens:

a) A navegação em modo privativo esconde os rastros da navegação no navegador. Isso em nada se relaciona a impedir de usar o HTTPS;

b) Usar URLs seguros podem também utilizar cookies, uma coisa não se relaciona com a outra;

c) Outros protocolos também podem ser utilizados, a exemplo do FTP;

d) A navegação anônima não garante nada disso. O que garantiria isso seria a utilização de HTTPS com certificado digital.

e) Sim, o HTTPS garante confidencialidade e integridade das mensagens, por meio da criptografia assimétrica com assinatura digital.

Resposta certa, alternativa e).

66. Qual protocolo de acesso ao correio eletrônico possui comandos que permitem a um usuário, através de sua ferramenta de correio eletrônico (agente de usuário), criar remotamente uma estrutura de pastas e subpastas em seu servidor de correio eletrônico para organizar suas mensagens?

a) IMAP

b) HTTP

c) POP3

d) SMTP

e) SNMP

O IMAP (Internet Message Access Protocol) permite que o usuário desfrute de todos os recursos do correio eletrônico sem precisa transferir mensagens ao seu computador, realizando tudo por meio do navegador web. Dentre os recursos existentes, é possível gerenciar uma estrutura de pastas diretamente em seu servidor de correio.

67. Para responder a questão, considere a planilha eletrônica (EXCEL ou CALC) abaixo, que contém dados sobre editais publicados por Comarcas e Varas.

As células E4 a E7 contêm percentuais calculados sobre a quantidade de editais constantes da coluna D, em relação à comarca de Porto Alegre. Para obter esses percentuais, três procedimentos foram necessá¬rios: 1) digitar uma fórmula em E4, 2) copiá-la para as demais células (E5 a E7) e 3) formatar as células E4 a E7 para percentual com duas casas decimais. Qual fórmula foi digitada em E4, para efetuar o cálculo desejado?

a) =D4/SOMA(D4:D7)

b) =D4/SOMA(D$4:D$7)

c) =D4/SOMA($D4:$D7)

d) =D$4/SOMA(D$4:D$7)

e) =D$4/SOMA(D4:D14)

O cálculo em E4 é de uma precisa preocupar-se com a referência absoluta, pois será replicada de E5 a E7. Como a soma de D4 a D7 precisa ser “fixa”, em específico a linha (pois a fórmula é aplicada em uma única coluna), colocamos cifrão antes do 4 e do 7.

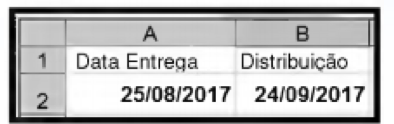

68. Observe a planilha abaixo, que contém a data de entrega e de distribuição de materiais de expediente no TJ.

Sabe-se que esse material de expediente deve ser distribuído 30 dias após a data de entrega. Para o cálculo dessa data (B2), far-se-á uso da ferramenta EXCEL ou CALC. Dentre as alternativas abaixo, assinale a que apresenta a fórmula que NÃO pode ser usada para este cálculo.

a) =A2+30

b) =DATA(ANO(A2);MÊS(A2);DIA(A2))+30

c) =DATA.VALOR(“25/08/2017”)+30

d) =DATA(ANO(A2);MÊS(A2);DIA(A2)+30)

e) =DATA(DIA(A2);MÊS(A2);ANO(A2))+30

Questão difícil, pois exige intimidade com um tipo de fórmula pouco usado. Analisando as alternativas:

a) =A2+30 – cálculo imediato. DATA é um valor numérico, e aceita operações matemáticas elementares.

b) =DATA(ANO(A2);MÊS(A2);DIA(A2))+30 – “monta” a data e acrescenta mais 30 dias. Repare que, no EXCEL ou CALC, a sequência padrão é ANO/MÊS/DIA.

c) =DATA.VALOR(“25/08/2017”)+30 – gera o valor correspondente da data (43002) e acrescenta mais 30 dias.

d) =DATA(ANO(A2);MÊS(A2);DIA(A2)+30) – monta a data, já acrescendo mais 30 dias. Também funciona.

e) =DATA(DIA(A2);MÊS(A2);ANO(A2))+30 – inversão nos parâmetros da função, por isso dá erro!

Resposta certa, alternativa e).

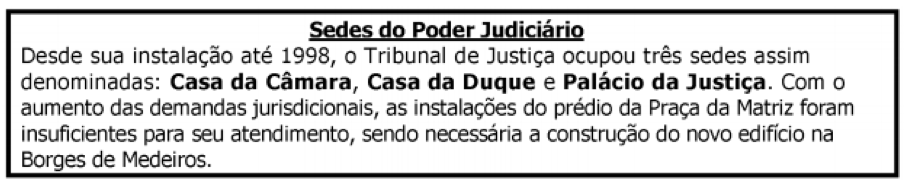

69. Considere o texto abaixo, extraído do site do TJ-RS, digitado no processador de texto WORD ou WRITER.

Com relação à formatação do título e do texto, respectivamente, assinale a alternativa correta.

a) O título está em negrito e sublinhado, e o texto está com parágrafo formatado para alinhamento “Esquerda”.

b) O título está somente sublinhado, e o texto está com parágrafo formatado para alinhamento “Justificado”.

c) O título está em negrito e sublinhado, e o texto está com parágrafo formatado para alinhamento “Justificado”.

d) O título está em negrito e tachado, e o texto está com parágrafo formatado para alinhamento “Esquerda”.

e) O título está em negrito e tachado, e o texto está com parágrafo formatado para alinhamento “Justificado”.

Percebe-se da análise visual do texto que estes são recursos corretamente aplicados ao título e ao texto.

70. Os processadores de textos como o WORD e o WRITER permitem que se coloquem os textos distribuídos em forma de colunas, como os usados em jornais e neste enunciado, por exemplo. Para tanto, faz-se uso de um recurso chamado de “colunas”, que pode ser inserido a partir de algum ponto do documento e interrompido quando desejado. No que se refere ao funcionamento desse recurso, assinale a alternativa correta.

a) Em uma mesma seção, pode-se ter um texto com coluna única e um texto com duas colunas.

b) Em um documento que possui um trecho com coluna única, deve-se abrir uma nova seção para dar início a um trecho com duas colunas; a qualquer ponto, pode-se passar para coluna única, sem abrir nova seção.

c) Em um documento que possui um trecho com coluna única, deve-se abrir uma nova seção para dar início a um trecho com duas colunas; a qualquer ponto, pode-se passar para coluna única, mas é necessário abrir nova seção a partir desse ponto.

d) Em um documento que possui um trecho com duas colunas, pode-se iniciar um trecho com três colunas, sem necessidade de abrir nova seção.

e) Em um documento que possui um trecho com duas colunas, cada coluna deve estar em uma seção separada, para que as duas colunas tenham uma continuidade.

Para alternar o número de colunas ao longo de um documento, são necessárias quebras de seção. Elas ajudam a organizar o documento, ainda mais com tal nível de complexidade.

Considerações finais: ambas as provas foram bastante difíceis, e eu não saberia dizer qual das provas foi a pior. É algo que eu digo há muito tempo: não existe mais prova “de analista” e prova “de técnico”, com dificuldade menor. Deve-se estudar firme e estar preparado para todo tipo de prova.

Não visualizei recursos até o momento.