Gabarito Informática Escrivão PC SC: comentários às questões FEPESE

Olá pessoal!

Venho aqui comentar as questões de Informática da prova da Polícia Civil de Santa Catarina para o cargo de Escrivão., elaborada pela banca FEPESE.

A prova foi puxada! Visivelmente a banca quis valorizar o candidato que estudou informática PARA VALER! Não sei como foi em outras matérias, mas, na nossa, senti que diversas questões foram formuladas por especialistas de TI do assunto. Outras questões foram puxadas diretamente da ajuda das ferramentas, elaboradas pelos fabricantes, em itens difíceis.

Vejamos:

76. Atalhos de teclado são teclas ou combinações de teclas que fornecem uma maneira alternativa de fazer algo que você normalmente faria com um mouse. No Microsoft Windows 10 assinale a alternativa que apresenta o efeito da utilização das teclas de atalho Ctrl + Alt + Tab:

a. ( ) Permite atualizar a janela ativa.

b. ( ) Permite abrir o Gerenciador de Tarefas.

c. ( ) Permite selecionar todos os itens em um documento ou em uma janela.

d. ( ) Permite a mudança do layout do teclado quando houver vários layouts de teclado disponíveis.

e. ( X ) Mostra todos os aplicativos abertos, permitindo usar as teclas de direção para alternar entre estes aplicativos abertos.

Comentários: Analisando os itens:

Permite atualizar a janela ativa – F5

Permite abrir o Gerenciador de Tarefas. – CTRL + SHIFT + ESC

Permite selecionar todos os itens em um documento ou em uma janela – CTRL + A

Permite a mudança do layout do teclado quando houver vários layouts de teclado disponíveis. – CTRL + SHIFT

Mostra todos os aplicativos abertos, permitindo usar as teclas de direção para alternar entre estes aplicativos abertos – CTRL + ALT + TAB

Não é uma questão muito fácil, mas trabalhar com alternativas poderia ajudar.

77. Fórmulas em planilhas no Microsoft Excel podem conter erros que precisam ser corrigidos. Com relação aos tipos de erros no Microsoft Excel, assinale a alternativa correta.

a. ( ) O Excel mostra o erro #DIV0 quando uma fórmula ou função contém caracteres textuais que não são válidos.

b. ( ) O Microsoft Excel mostra o erro #DIV/0! quando um número é dividido por um valor muito grande.

c. ( X ) O Excel mostra o erro #VALOR quando há algo errado com a forma como sua fórmula foi digitada, ou há algo errado com as células às quais você está fazendo referência.

d. ( ) O Excel mostra o erro #DIV0 quando há algo errado com a forma como sua fórmula foi digitada e há algo errado com as células às quais você está fazendo referência.

e. ( ) A causa mais comum para o erro #NUM se deve às funções PROCV, PROCH, PROC ou CORRESP, quando uma fórmula não consegue encontrar um valor de referência. Por exemplo, seu valor de pesquisa não existe nos dados de origem.

Comentários: Analisando os itens:

O Excel mostra o erro #DIV0 quando uma fórmula ou função contém caracteres textuais que não são válidos. – #DIV/0! (repare na grafia correta) é erro de divisão por ZERO.

O Microsoft Excel mostra o erro #DIV/0! quando um número é dividido por um valor muito grande. – #DIV/0! é erro de divisão por ZERO.

O Excel mostra o erro #VALOR quando há algo errado com a forma como sua fórmula foi digitada, ou há algo errado com as células às quais você está fazendo referência. – correto.

O Excel mostra o erro #DIV0 quando há algo errado com a forma como sua fórmula foi digitada e há algo errado com as células às quais você está fazendo referência. – #DIV/0! (repare na grafia correta) é erro de divisão por ZERO.

A causa mais comum para o erro #NUM se deve às funções PROCV, PROCH, PROC ou CORRESP, quando uma fórmula não consegue encontrar um valor de referência. Por exemplo, seu valor de pesquisa não existe nos dados de origem. – este é o erro #N/D. Erro NUM é para números muito grandes.

Esta questão se acertaria por eliminação, uma vez que três alternativas citavam de forma errada a divisão por zero, e o fato de o erro típico de PROCV ser o N/D.

78. Dentre as várias definições propostas para computação em nuvem, uma que é aceita pelo mercado é aquela proposta pelo NIST (Instituto Nacional de Padrões e Tecnologia do Departamento de Comércio norte-americano). De acordo com a definição do NIST indique em qual modelo de serviço a capacidade entregue ao consumidor é o fornecimento de capacidade de processamento, armazenamento, redes e outros recursos de computação fundamentais, nos quais o consumidor é capaz de implantar e executar software arbitrário, que pode incluir sistemas operacionais e aplicações. O consumidor não gerencia ou controla a infraestrutura da nuvem subjacente, mas tem controle sobre sistemas operacionais, armazenamento e aplicativos implantados; e, possivelmente, controle limitado de componentes de rede selecionados.

a. ( ) Paas – Platform as a Service

b. ( ) SaaS – Software as a Service

c. ( ) HaaS – Hardware as a Service

d. ( X ) IaaS – Infrastructure as a Service

e. ( ) HaaP – Hardware as a Platform

Comentários: Esta definição foi transcrita do site da Microsoft. Vejamos:

Modelos de serviço:

• SaaS (Software como serviço). A funcionalidade fornecida para o consumidor é usar os aplicativos do provedor de serviços de nuvem em execução em uma infraestrutura de nuvem.

• PaaS (Plataforma como serviço). A funcionalidade fornecida para o consumidor é implantar na infraestrutura de nuvem aplicativos adquiridos ou criados pelo consumidor com o uso de linguagens de programação, bibliotecas, serviços e ferramentas com suporte do provedor.

• IaaS (Infraestrutura como serviço). O recurso fornecido para o consumidor é provisionar o processamento (computação), armazenamento, redes e outros recursos fundamentais de computação, em que o consumidor tem a capacidade de implantar e executar software arbitrário, podendo incluir sistemas operacionais e aplicativos.

79. Com relação às propriedades de um arquivo do Microsoft PowerPoint, assinale a alternativa correta.

a. ( X ) As propriedades de um documento, também conhecidas como metadados, são detalhes de um arquivo que o descrevem ou identificam.

b. ( ) As propriedades não incluem detalhes como status, tamanho do arquivo, data da última modificação e número de slides existentes no documento.

c. ( ) Há cinco tipos de propriedades do documento: Propriedades-padrão, Propriedades atualizadas automaticamente, Propriedades herdadas, Propriedades personalizadas e Propriedades de biblioteca de documentos.

d. ( ) Através do gerenciador de propriedades é possível especificar novas propriedades ou alterar as propriedades atualizadas automaticamente.

e. ( ) Você pode definir novas propriedades-padrão ou novas propriedades atualizadas automaticamente para os documentos do Office. Você pode atribuir texto, hora ou valor numérico às propriedades-padrão ou propriedades atualizadas automaticamente e também os valores sim ou não.

Comentários: A rigor, as propriedades poderiam ser de um arquivo qualquer, pois as alternativas praticamente não se referem a nada específico de PowerPoint.

Os metadados de um documento são os detalhes de um arquivo: tipo, tamanho, data de criação e da última modificação.

80. No Microsoft Excel o conteúdo da célula A1=2 e da célula B1=3. Na célula C1 é inserida a fórmula =A$1+B$1. No próximo passo o usuário copiou a fórmula =A$1+B$1 da célula C1 em C2. Finalmente o usuário copiou a fórmula existente em C2 para a célula D2. Assinale a alternativa que apresenta a fórmula que você deve encontrar na célula D2, o valor desta operação e o tipo de referência utilizado neste caso.

a. ( ) =A1+B1 com valor igual a 5, sendo utilizada uma referência relativa.

b. ( X ) =B$1+C$1 com valor igual a 8, sendo utilizada uma referência mista.

c. ( ) =B1+C1 com valor igual a 5, sendo utilizada uma referência absoluta.

d. ( ) =A$1+B$1 com valor igual a 8, sendo utilizada uma referência relativa.

e. ( ) =B1+C1 com valor igual a 8, sendo utilizada uma referência absoluta.

Comentários: Esta questão envolve referência absoluta, relativa e mista. Ao copiar a fórmula de C1 para C2 e de C2 para D2, temos o deslocamento da fórmula original em uma coluna para a direita e uma linha para baixo.

Porém, como a fórmula =A$1+B$1 está “travada” nas linhas, não ocorre deslocamento para baixo, apenas para a direita. É uma referência mista.

Portanto, a fórmula em D2 será =B$1+C$1. B1 possui 3, C1 possui A1+B1, o que é 5. Portanto, D2 receberá o valor 8.

81. Com relação ao Microsoft Windows 10 Pro, são realizadas as seguintes afirmativas:

1. O Windows 10 Pro permite que o usuário altere os locais das pastas de sistema como Desktop (Área de Trabalho), Downloads, Documentos, Imagens e Música. Uma vez que os locais das pastas sejam alterados pelo usuário os novos arquivos salvos nesta pasta serão salvos no novo local.

2. Para personalizar a aparência de uma pasta, o usuário deve iniciar o Explorador de Arquivos e localizar a pasta que deseja personalizar. Depois deve clicar com o botão direito do mouse na pasta e clicar em Propriedades. Na guia Personalizar o usuário pode selecionar as opções desejadas de personalização para a pasta.

3. Através do Prompt de Comando é possível listar as permissões de uma determinada pasta ou arquivo utilizando o comando icacls.

Assinale a alternativa que indica todas as afirmativas corretas.

a. ( ) É correta apenas a afirmativa 1.

b. ( ) É correta apenas a afirmativa 2.

c. ( ) São corretas apenas as afirmativas 1 e 2.

d. ( ) São corretas apenas as afirmativas 2 e 3.

e. ( X ) São corretas as afirmativas 1, 2 e 3.

Comentários: Todos os itens estão corretos. O problema que o item 3 é muito difícil, pois eu admito que nunca vi e nem necessitei utilizar o comando ICACLS no Windows. E olha que eu mexo com Windows desde a versão 3.11, ou seja, eu já mexi muito com o MS-DOS. A verdade é que o Windows faz com que cada vez menos o usuário precise do Prompt, e esta questão é exageradamente difícil, até mesmo desnecessária.

82. Identifique abaixo as afirmativas verdadeiras ( V ) e as falsas ( F ) sobre Negação de Serviço (DoS e DDoS):

( ) Negação de serviço, ou DoS (Denial of Service) é uma técnica pela qual um atacante utiliza um computador para tirar de operação um serviço, um computador ou uma rede conectada à Internet.

( ) Quando utilizada de forma coordenada e distribuída, ou seja, quando um conjunto de computadores é utilizado no ataque, recebe o nome de negação de serviço distribuído, ou DDoS (Distributed Denial of Service).

( ) O principal objetivo dos ataques de Negação de Serivço (DoS e DDoS) é invadir e coletar informações do alvo.

( ) Uma pessoa pode voluntariamente usar ferramentas e fazer com que seu computador seja utilizado em ataques. A grande maioria dos computadores, porém, participa dos ataques sem o conhecimento de seu dono, por estar infectado e fazendo parte de botnets. Assinale a alternativa que indica a sequência correta, de cima para baixo.

a. ( X ) V • V • F • V

b. ( ) V • F • F • V

c. ( ) V • F • F • F

d. ( ) F • V • V • F

e. ( ) F • F • V • F

Comentários: DoS e DDoS provavelmente são os tipos de ataques mais conhecidos, e, portanto, os mais estudados. Todos os itens sobre estes ataques estão corretos, à exceção do III, pois o principal objetivo destes ataques é retirar o alvo do ar, não é obter informações sobre ele.

83. Antes de compartilhar uma cópia eletrônica de um documento do Microsoft Office com outras pessoas, é possível usar o comando Marcar como Final para tornar o documento somente leitura e impedir alterações no documento. Com relação a esta funcionalidade, são realizadas as seguintes afirmativas:

1. Quando um documento é marcado como final, a digitação, comandos de edição e marcas de revisão são desabilitadas ou desativadas e o documento se torna somente leitura.

2. Quando um documento é marcado como final, a propriedade Status do documento é definida como Final.

3. O comando Marcar como Final ajuda você a comunicar que está compartilhando uma versão completa de um documento. Também ajuda a impedir que revisores ou leitores façam alterações inadvertidamente no documento.

4. O comando Marcar como Final é um recurso seguro, não sendo possível editar esse documento removendo o status Marcar como Final do documento.

Assinale a alternativa que indica todas as afirmativas corretas.

a. ( ) É correta apenas a afirmativa 1.

b. ( ) É correta apenas a afirmativa 2.

c. ( ) São corretas apenas as afirmativas 1 e 2.

d. ( X ) São corretas apenas as afirmativas 1, 2 e 3.

e. ( ) São corretas apenas as afirmativas 2, 3 e 4.

Comentários: Todos os itens estão corretos a respeito do Marcar como Final, à exceção do último. Afinal, é bem razoável que o status Marcar como Final possa ser removido, e, naturalmente, seja possível modificar o documento novamente.

84. Funções de Resumo Criptográficas (Hash) são largamente utilizadas em segurança de sistemas de informação. Com relação a este assunto, assinale a alternativa correta.

a. ( ) MD5, SHA-1, SHA-256 e RNG-256 são exemplos de funções-resumo criptográficas.

b. ( X ) Uma função de resumo é um método criptográfico que, quando aplicado sobre uma informação, independentemente do tamanho que ela tenha, gera um resultado único e de tamanho fixo, chamado hash.

c. ( ) Uma função de resumo é um método criptográfico que, quando aplicado sobre uma informação, independentemente do tamanho que ela tenha, gera um resultado único e de tamanho variável, chamado hash.

d. ( ) AES, RNG-256, MD5, SHA-1 e SHA-256 são exemplos de funções resumo criptográficos.

e. ( ) O hash é gerado de tal forma que não é possível realizar o processamento inverso para se obter a informação original e que qualquer alteração na informação original produzirá um hash igual. Apesar de ser teoricamente possível que informações diferentes gerem hashes iguais, a probabilidade disto ocorrer é bastante baixa.

Comentários: Questão avançada que possui alternativas citando algoritmos de criptografia! Neste momento eu fico até sem graça, pois eu removi os algoritmos de criptografia do meu material, por ser um conteúdo o qual considero muito avançado, e que há vários anos as bancas não cobravam mais em prova. E logo a FEPESE trouxe essa cobrança de volta!

Porém, a alternativa correta é algo que estudamos, que é o chamado HASH. O hash é uma função de resumo é um método criptográfico que, quando aplicado sobre uma informação, independentemente do tamanho que ela tenha, gera um resultado único e de tamanho fixo.

Detalhe que a alternativa E ficaria correta com uma simples mudança:

“O hash é gerado de tal forma que não é possível realizar o processamento inverso para se obter a informação original e que qualquer alteração na informação original produzirá um hash diferente. Apesar de ser teoricamente possível que informações diferentes gerem hashes iguais, a probabilidade disto ocorrer é bastante baixa.”

85. Ataques costumam ocorrer na Internet com diversos objetivos, visando diferentes alvos e usando variadas técnicas. Qualquer serviço, computador ou rede que seja acessível via Internet pode ser alvo de um ataque, assim como qualquer computador com acesso à Internet pode participar de um ataque. Com relação a este assunto, são realizadas as seguintes afirmativas:

1. A varredura em redes e a exploração de vulnerabilidades associadas podem ser usadas de forma legítima por pessoas devidamente autorizadas, para verificar a segurança de computadores e redes e, assim, tomar medidas corretivas e preventivas.

2. Falsificação de e-mail, ou e-mail spoofing, é uma técnica que consiste em alterar campos do cabeçalho de um e-mail, de forma a aparentar que ele foi enviado de uma determinada origem quando, na verdade, foi enviado de outra.

3. Um ataque de força bruta consiste em adivinhar, por tentativa e erro, um nome de usuário e senha e, assim, executar processos e acessar sites, computadores e serviços em nome e com os mesmos privilégios deste usuário.

Assinale a alternativa que indica todas as afirmativas corretas.

a. ( ) É correta apenas a afirmativa 2.

b. ( ) É correta apenas a afirmativa 3.

c. ( ) São corretas apenas as afirmativas 1 e 2.

d. ( ) São corretas apenas as afirmativas 2 e 3.

e. ( X ) São corretas as afirmativas 1, 2 e 3.

Comentários: Todos os itens trazem definições corretas sobre os tópicos apresentados.

86. Identifique abaixo as afirmativas verdadeiras ( V ) e as falsas ( F ) sobre Virtual Private Network (VPN).

( ) Devido ao protocolo TCP/IP ser a base da Internet, ele é amplamente utilizado para a comunicação entre redes. Entretanto, este protocolo é muito inseguro. Por isso uma VPN utiliza a infraestrutura da rede já existente do TCP/IP, para transmitir os seus pacotes pela Internet adicionando alguns cabeçalhos, o que possibilita a instalação destes em qualquer parte da rede.

( ) A utilização de redes públicas tende a apresentar custos muito menores que os obtidos com a implantação de redes privadas, sendo este, justamente o grande estímulo para o uso de VPNs. No entanto, para que esta abordagem se torne efetiva, a VPN deve prover um conjunto de funções que garanta confidencialidade, integridade e autenticidade.

( ) O L2TP foi criado para suportar dois modos de tunelamento: compulsório (o túnel é criado pelo computador/usuário remoto, bom para usuários em locomoção) e voluntário (o túnel é criado pelo servidor de acesso à rede, devendo ser configurado para realizar a criação dos túneis, após a autenticação do usuário).

( ) Os elementos que compõem uma conexão por tunelamento PPTP são: o cliente PPTP, o servidor de acesso à rede e o servidor PPTP.

Assinale a alternativa que indica a sequência correta, de cima para baixo.

a. ( X ) V • V • F • V

b. ( ) V • F • F • V

c. ( ) V • F • F • F

d. ( ) F • V • V • F

e. ( ) F • F • V • F

Comentários: Questão muito avançada de segurança da informação! Será que os futuros escrivães irão todos trabalhar em delegacias de repressão a crimes cibernéticos?

Embora eu cite os protocolos PPTP e L2TP em minha aula (o que muita gente acha aprofundado demais), acho um absurdo exigir em matéria de Informática que o candidato saiba os modos de tunelamento que estes protocolos suportam. Sem dúvidas, é a questão de VPN mais difícil que eu já vi para informática, e uma questão difícil também para cargos de TI especialistas em infraestrutura e segurança.

O erro do item III é inverter a definição de tunelamento compulsório e tunelamento voluntário. O texto foi extraído deste artigo aqui (que é muito bom): https://www.gta.ufrj.br/grad/08_1/vpn/tiposenlace.html

87. Com relação aos protocolos utilizados no âmbito do correio eletrônico são realizadas as seguintes afirmativas:

1. Através de um programa cliente que envia comandos ao servidor de correio eletrônico que suporta o protocolo IMAP, o usuário pode manipular suas mensagens e pastas (também chamadas de “folders”) a partir de computadores diferentes em diversas localidades sem que seja necessária a transferência das mesmas do servidor para o computador de onde se está fazendo o acesso.

2. O protocolo IMAP não se destina a fornecer extensas operações de manipulação de correio no servidor; normalmente, o correio é baixado e depois excluído.

3. Quando um cliente SMTP possui uma mensagem para transmitir, ele estabelece um canal de transmissão (two-way) com um servidor SMTP. A responsabilidade do cliente SMTP é transmitir a mensagem de correio eletrônico para um ou mais servidores SMTP, ou reportar sua falha na tentativa de transmissão.

Assinale a alternativa que indica todas as afirmativas corretas.

a. ( ) É correta apenas a afirmativa 2.

b. ( ) São corretas apenas as afirmativas 1 e 2.

c. ( X ) São corretas apenas as afirmativas 1 e 3.

d. ( ) São corretas apenas as afirmativas 2 e 3.

e. ( ) São corretas as afirmativas 1, 2 e 3.

Comentários: Questão menos difícil sobre correio eletrônico, embora a cobrança sobre o protocolo SMTP esteja exagerada.

O único item errado é o item 2, o que é fácil de perceber, pois ele descreve o POP3, que baixa as mensagens do servidor, coisa que o IMAP não faz.

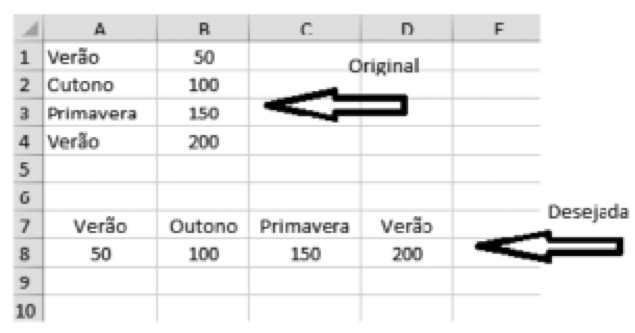

88. Às vezes, será necessário alternar ou girar células no Microsoft Excel. Observe a figura abaixo que apresenta conjunto de valores na situação original e na situação desejada.

Assinale a alternativa que apresenta uma forma correta de executar esta operação:

a. ( ) Não é possível realizar esta operação.

b. ( ) A única alternativa para a realização da operação é utilização da função TRANSPOSICAO.

c. ( ) É possível fazer isso copiando, colando e usando a opção Formatar.

d. ( X ) É possível fazer isso copiando, colando e usando a opção Transpor, mas essa ação cria dados duplicados. Se não desejar dados duplicados, digite uma fórmula que use a função TRANSPOR.

e. ( ) É possível fazer isso copiando, colando e usando a opção Transpor. Mas essa ação cria dados duplicados. Se não for isso que você deseja, digite uma fórmula que use a função COPIAV.

Comentários: A função TRANSPOR, como o próprio nome diz, é que realiza a transposição de linhas em colunas e vice versa.

89. Com relação aos modos de exibição do Microsoft Word, assinale a alternativa correta.

a. ( ) Você tem um documento e ele não está no modo de exibição Layout de Impressão ou você acidentalmente mudou o modo de exibição em que estava e agora quer voltar para o Layout de Impressão. Você deve clicar em Exibir e, em seguida, clicar em Modo de Leitura Avançada.

b. ( ) Quando você iniciar um novo documento, já estará no modo de exibição Layout da Web, que é onde você escreve. Por padrão o novo documento é criado no modo de exibição Layout da Web.

c. ( ) O modo de exibição Layout de Impressão mostra a formatação do texto, mas simplifica o layout da página para que você possa digitar e editar rapidamente. No modo de exibição de Layout de Impressão, alguns elementos de página não aparecem, como os limites entre páginas, cabeçalhos e rodapés, telas de fundo e imagens que não têm o estilo de quebra de texto definido como Alinhado com o Texto.

d. ( ) Quando você iniciar um novo documento, já estará no modo de exibição Modo de Leitura, que é onde você escreve. Por padrão o novo documento é criado no modo de exibição Modo de Leitura.

e. ( X ) Modo de exibição de estrutura de tópicos ajuda o usuário a gerenciar a estrutura e títulos de um documento sem que se percam no texto. No modo de exibição de estrutura de tópicos (clique em Exibir > estrutura de tópicos), você deve usar Ferramentas de estrutura de tópicos para mover e editar títulos, alterar níveis de título e mover o texto.

Comentários: Esta é uma questão totalmente montada em cima da ajuda da Microsoft. Analisando as questões:

a) Você tem um documento e ele não está no modo de exibição Layout de Impressão ou você acidentalmente mudou o modo de exibição em que estava e agora quer voltar para o Layout de Impressão. Você deve clicar em Exibir e, em seguida, clicar em Layout de Impressão.

b) Quando você iniciar um novo documento, já estará no modo de exibição Layout de Impressão, que é onde você escreve. Por padrão o novo documento é criado no modo de exibição Layout de Impressão.

c) O modo de exibição Rascunho mostra a formatação do texto, mas simplifica o layout da página para que você possa digitar e editar rapidamente. No modo de exibição de Rascunho, alguns elementos de página não aparecem, como os limites entre páginas, cabeçalhos e rodapés, telas de fundo e imagens que não têm o estilo de quebra de texto definido como Alinhado com o Texto.

d) Quando você iniciar um novo documento, já estará no modo de exibição Layout de Impressão, que é onde você escreve. Por padrão o novo documento é criado no modo de exibição Layout de Impressão.

e) Modo de exibição de estrutura de tópicos ajuda o usuário a gerenciar a estrutura e títulos de um documento sem que se percam no texto. No modo de exibição de estrutura de tópicos (clique em Exibir > estrutura de tópicos), você deve usar Ferramentas de estrutura de tópicos para mover e editar títulos, alterar níveis de título e mover o texto. – Correta!

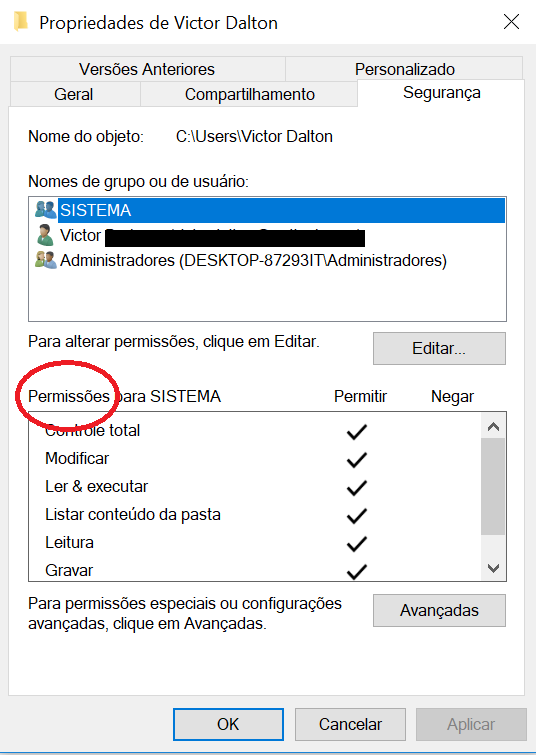

90. Assinale a alternativa que permita ao usuário exibir as permissões de arquivos ou pastas no Microsoft Windows 10 Pro.

a. ( ) Clique com o botão direito do mouse no arquivo ou na pasta para o qual deseja definir permissões, clique em Editar e clique na guia Permissões. Neste ponto será possível visualizar as permissões do arquivo ou pasta.

b. ( X ) Clique com o botão direito do mouse no arquivo ou na pasta para o qual deseja definir permissões, clique em Propriedades e clique na guia Segurança. Neste ponto será possível visualizar as permissões do arquivo ou pasta.

c. ( ) Clique com o botão direito do mouse no arquivo ou na pasta para o qual deseja definir permissões, clique em Segurança e clique na guia Permissões. Neste ponto será possível visualizar as permissões do arquivo ou pasta.

d. ( ) Clique com o botão direito do mouse no canto inferior esquerdo da tela – sobre o botão Iniciar. Em seguida, no menu que aparece, clique em Gerenciador de Disco. Neste ponto será possível selecionar as permissões para o arquivo ou pasta.

e. ( ) Clique com o botão direito do mouse no canto inferior esquerdo da tela – sobre o botão Iniciar. Em seguida, no menu que aparece, clique em Sistema. Neste ponto será possível selecionar as permissões para o arquivo ou pasta.

Comentários: A descrição da alternativa b) é a única correta que ilustra como o usuário modifica tais permissões de arquivos ou pastas.

Considerações finais: a prova foi difícil, e a banca valorizou quem estudou MESMO Informática! Quem viu “por cima” deve ter sentido muita dificuldade ao longo da prova. A FEPESE inovou o seu estilo de questões de prova justamente conosco.

Por ora, não vejo margem para recursos, mesmo porque praticamente todas as questões de prova possuem respaldo diretamente nas páginas dos fabricantes das ferramentas (principalmente Microsoft), o que dificulta contestações.

Espero que tenham feito boa prova!