Gabarito Informática ALESE: comentários às questões FCC

Olá amigos!

Venho aqui comentar a prova de Informática aplicada para a ALESE, para o cargo de Técnico Legislativo, pela FCC.

Vejamos as questões:

23. Um Técnico Administrativo percebe, ao executar suas tarefas de rotina, que seu computador, com o sistema operacional Windows 7, travou. Tentou, inutilmente, clicar a combinação das teclas Ctrl + Alt + Del para acessar a área onde possíveis processos estariam causando o problema. Atribuiu, então, o travamento ao acionamento acidental da tecla Break. Para que o computador volte a funcionar, o Técnico deve

(A) desligar o computador, mantendo pressionado o botão liga/desliga do gabinete por cerca de 5 segundos. Depois, pressionar novamente o botão liga/desliga, aguardar o Windows inicializar e retomar suas tarefas de rotina.

(B) tirar o computador da tomada e, após cessar o fornecimento de energia e o computador desligar, colocá-lo na tomada novamente, ligá-lo, e retomar todas as tarefas do ponto onde parou, já que o Windows 7 recupera automaticamente tudo que estava sendo realizado antes do desligamento.

(C) chamar o suporte de Tecnologia da Informação, já que desligar o computador, nesse caso, irá danificá-lo permanentemente, impossibilitando o acesso a todos os documentos gravados.

(D) pressionar a combinação de teclas Ctrl + R, pois o travamento ocorreu porque o computador entrou em modo de bloqueio, decorrente do pressionamento inadvertido da tecla Break, que bloqueia as funções principais do computador.

(E) desconectar o teclado e o mouse do gabinete do computador e, após 5 segundos, conectá-los novamente, pois esse procedimento fará com que o Windows habilite novamente as funções destes componentes.

Comentários: Esta com certeza é a questão mais confusa de informática que já vi nos últimos meses. O examinador quis fazer o candidato raciocinar, mas acho que errou na dose.

Inicialmente, ele conta uma historinha para mostrar que o computador “travou de vez”. Tudo bem, isso acontece, mas ele diz que o técnico atribuiu o travamento do computador ao acionamento acidental da tecla BREAK. Veja bem, ele não diz que o motivo é o acionamento de BREAK, mas esse é o motivo que o técnico ACREDITA. Mas BREAK não tem esse poder de travar o computador, isso seria um absurdo!

Abrindo um parênteses: PAUSE/BREAK é uma tecla que pode “pausar” o boot do computador; mas qualquer outra tecla pode fazer essa inicialização continuar. No finado MS-DOS, você também consegue pausar a execução de comandos básicos com essa tecla, mas qualquer tecla faz o comando continuar.

Voltando à questão, a banca gostaria que você percebesse o seguinte: o computador travou, e o técnico não sabe o motivo. O que fazer? Olhando para as alternativas:

(A) desligar o computador, mantendo pressionado o botão liga/desliga do gabinete por cerca de 5 segundos. Depois, pressionar novamente o botão liga/desliga, aguardar o Windows inicializar e retomar suas tarefas de rotina. – procedimento perfeitamente comum quando o computador trava. É o item correto.

(B) tirar o computador da tomada e, após cessar o fornecimento de energia e o computador desligar, colocá-lo na tomada novamente, ligá-lo, e retomar todas as tarefas do ponto onde parou, já que o Windows 7 recupera automaticamente tudo que estava sendo realizado antes do desligamento. – olha, na real, tirar da tomada tem o mesmo efeito prático da alternativa a), mas a banca mostra claramente que o item é errado quando diz que dá pra retomar de onde parou, e que o Windows recupera automaticamente tudo que estava sendo realizado… Ao travar, tudo que estava em execução e não foi salvo será perdido.

(C) chamar o suporte de Tecnologia da Informação, já que desligar o computador, nesse caso, irá danificá-lo permanentemente, impossibilitando o acesso a todos os documentos gravados. – Se isso fosse verdade, ninguém mais usaria Windows, né? :)

(D) pressionar a combinação de teclas Ctrl + R, pois o travamento ocorreu porque o computador entrou em modo de bloqueio, decorrente do pressionamento inadvertido da tecla Break, que bloqueia as funções principais do computador. – Este eu acho que é o item mais maldoso, pois o candidato que acreditou na explicação errada do técnico pode achar que esse item absurdo resolveria o problema.

(E) desconectar o teclado e o mouse do gabinete do computador e, após 5 segundos, conectá-los novamente, pois esse procedimento fará com que o Windows habilite novamente as funções destes componentes. – Outra explicação absurda. Tirar o teclado e o mouse não ajudará em nada a destravar o computador.

Resposta certa, alternativa a).

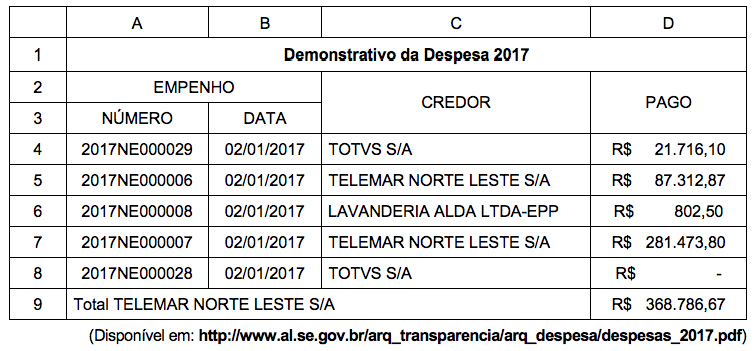

24. Considere a planilha abaixo, digitada no Excel 2010, em português.

Para somar na célula D9 somente os valores da coluna D referentes ao credor TELEMAR NORTE LESTE S/A, utiliza-se a fórmula

(A) =SOMA(D4:D7)

(B) =SE(C=”TELEMAR NORTE LESTE S/A”;SOMAR())

(C) =SOMASE(C4:C8;A9;D4:D8)

(D) =SOMA(D4:D8;”TELEMAR NORTE LESTE S/A”)

(E) =SOMASE(C4:C8;”TELEMAR NORTE LESTE S/A”;D4:D8)

Comentários: Esta é uma questão clássica de SOMASE(intervalo_critério;critério;intervalo_soma), na qual o intervalo a ser avaliado está na coluna C e o intervalo a ser somado está na coluna D. O critério de avaliação, por sua vez, é ser igual a “TELEMAR NORTE LESTE S/A”.

A alternativa e) escreve, com precisão, a fórmula da forma correta.

25. Considere o seguinte trecho de texto digitado no Microsoft Word 2013, em português.

Parágrafo Único − Por motivo de relevância ou força maior, e deliberação da Mesa ad referendum da maioria absoluta de seus Deputados, poderá a Assembleia Legislativa reunir-se temporariamente, em qualquer cidade do Estado.

(Disponível em: http://www.al.se.gov.br/arq_transparencia/arq_regimento/regimento_interno.pdf)

O trecho “Parágrafo Único” está com a letra mais escura ou encorpada e o trecho “ad referendum” está com a letra levemente inclinada para a direita. Para conseguir este efeito, após selecionar cada um dos trechos, devem ser utilizadas, respectivamente, as teclas de atalho

(A) Ctrl + B e Ctrl + I

(B) Shift + B e Shift + T

(C) Ctrl + N e Ctrl + I

(D) Ctrl + Alt + N e Ctrl + Alt + T

(E) Alt + N e Alt + I

Comentários: Surpreendentemente uma questão fácil de Word, coisa que a FCC não faz normalmente, rs. Letra encorpada é negrito, letra inclinada para a direita é itálico. Comandos de atalho respectivos estão na alternativa c).

26. Para resolver um problema de conexão do computador do escritório onde trabalha com a Internet, um Técnico Administrativo ligou para o suporte da empresa provedora de serviços de Internet. O funcionário do suporte solicitou ao Técnico que informasse o endereço IPv4 do computador. Para obter esse número, o Técnico abriu o prompt de comandos do Windows 7, em português, digitou um comando e pressionou a tecla Enter. O comando digitado foi

(A) netsh -ip

(B) ipconfig

(C) showIP -v4

(D) netconfig -ip

(E) ls -ip

Comentários: O comando ipconfig mostra os dispositivos de rede existentes no computador, bem como o respectivo endereço IP que cada dispositivo conseguiu obter, se for o caso.

Resposta certa, alternativa b).

27. Uma ação que NÃO potencializa o risco de golpes (scam) na Internet e de infecção de computador por malware é

(A) baixar atualizações ou softwares em sites de acesso mais rápido que o do fabricante.

(B) entrar em sites para baixar uma faixa musical, álbum ou filmes sem pagar.

(C) utilizar a mesma senha complexa em todos os sites que possui cadastro.

(D) utilizar Virtual Private Network confiável para acessar a Internet em locais públicos.

(E) abrir arquivos anexos no webmail, quando o assunto indicar alta prioridade.

Comentários: Analisando os itens:

(A) baixar atualizações em sites desconhecidos é um risco;

(B) sites que oferecem produtos piratas podem infectar seu computador;

(C) mesmo que seja uma senha complexa, se ela for descoberta pode deixar todos os lugares que você a utiliza vulneráveis;

(D) VPN é um procedimento muito SEGURO para acessar redes fechadas, mesmo estando na Internet.

(E) abrir arquivos anexos no email de qualquer pessoa podem aumentar o risco de contaminação por malwares.

28. Para desinstalar o Microsoft Office 2010 de um computador que usa o Windows 7, em português, a forma correta é abrir

(A) o Painel de Controle, selecionar a opção para desinstalar um programa, selecionar o Microsoft Office 2010 na lista de softwares instalados, clicar na opção Desinstalar e executar os passos de confirmação da desinstalação.

(B) o Gerenciador de Arquivos, selecionar o Microsoft Office 2010 na lista de softwares instalados e clicar na opção Desinstalação segura. Em seguida, deve-se confirmar a desinstalação.

(C) as Ferramentas Administrativas, clicar em Desinstalar, digitar Microsoft Office 2010 no campo de pesquisa e clicar na opção Desinstalação segura. Em seguida, basta confirmar clicando-se no botão OK.

(D) o Explorador de Arquivos do Windows 7, selecionar a pasta onde está o Microsoft Office 2010 e pressionar a tecla Delete, confirmando, em seguida, a exclusão.

(E) o Gerenciador de Tarefas, clicar na opção Desinstalar, selecionar o Microsoft Office 2010 na lista de softwares instalados, clicar no botão OK e executar os passos de confirmação da desinstalação.

Comentários: A Categoria Programas, no Painel de Controle, possui como funcionalidade mais famosa a desinstalação de programas, e a alternativa a) apresenta o caminho apropriado para a desinstalação.

29. O ícone de uma estrela que aparece do lado direito, no interior da linha de endereço do navegador Google Chrome (onde se digita o endereço dos sites que se quer visitar), serve para

(A) alterar as configurações do navegador.

(B) adicionar extensões, ou plug-ins, ao navegador.

(C) adicionar a página corrente à lista de sites favoritos.

(D) indicar que o site é patrocinado por alguma organização.

(E) exibir a lista de sites favoritos.

Comentários: A estrela é símbolo universal de FAVORITOS em navegadores web. No Chrome, na linha de endereço, ela possibilita adicionar/remover um site dos favoritos, bem como indicar visualmente se o site já é um favorito ou não. Resposta certa, alternativa c).

30. Considere o trecho a seguir, retirado do Relatório de Crimes Cibernéticos da empresa Norton:

Vírus de computador e ataques de malware são os tipos mais comuns de crime cibernético que as pessoas sofrem, com 51% dos adultos sentindo os efeitos desses crimes mundialmente. Na Nova Zelândia, Brasil e China é ainda pior, com mais de 6 em 10 computadores infectados (61%, 62% e 65%, respectivamente). Os adultos em todo o mundo também são alvos de golpes (scams) online, ataques de phishing, roubo de perfis de redes sociais e fraude de cartão de crédito. 7% dos adultos até mesmo se depararam com predadores sexuais online.

(Disponível em: http://www.symantec.com/content/en/us/home_homeoffice/media/pdf/cybercrime_report/Norton_Portuguese-Hu man%20Impact-A4_Aug18.pdf)

O phishing, mencionado no texto, é um tipo de golpe por meio do qual um golpista

(A) faz varreduras na rede do usuário, com o intuito de identificar quais computadores estão ativos e quais serviços estão sendo disponibilizados por eles.

(B) tenta obter dados pessoais e financeiros de um usuário, pela utilização combinada de meios técnicos e engenharia social.

(C) armazena tudo o que o usuário digita pelo teclado do computador e depois obtém estes dados remotamente.

(D) altera campos do cabeçalho de um e-mail, de forma a aparentar que ele foi enviado de uma determinada origem quando, na verdade, foi enviado de outra.

(E) utiliza um computador ou dispositivo móvel para tirar de operação um serviço, um computador ou uma rede conectada à Internet.

Comentários: Phishing provavelmente é um dos tipos de golpes mais explicados em nossas aulas e revisões de segurança da informação. A alternativa b) traz a definição de cartilha do Phishing, que é a tentativa de obter dados pessoais e financeiros, pela utilização combinada de meios técnicos e engenharia social.

Considerações finais: foi uma prova boa, que valorizou quem estudou, colocando questões com todos os graus de dificuldade. O tipo de prova que é difícil de zerar, mas também não é fácil gabaritar. Mesmo com a questão “confusa”, a 23, entendo que não há possibilidade de recursos para a prova.

E você, como foi na prova? Comente abaixo…