Gabarito Informática DETRAN CE Agente de Trânsito: comentários às questões CEV-UECE (com recurso!)

Olá amigos!

Venho aqui comentar a tão aguardada prova de Agente de Trânsito do Detran-Ce, aplicada em 08 de abril de 2018 pela banca CEV-UECE.

Vejamos as questões:

11.Assinale a opção que lista corretamente alguns dos principais componentes de hardware.

A) Placa-mãe, cooler, memória e sistema operacional.

B) Cooler, processador, placa-mãe e antivírus.

C) Placa de vídeo, monitor, memória e sistema operacional.

D) Processador, placa de vídeo, memória e placa- mãe.

Comentários: Apenas a alternativa d) apresenta apenas itens de hardware. Sistema operacional e antivírus são softwares.

12. No editor de texto LibreOffice Writer, quando é feito um triplo clique numa palavra de um parágrafo,

A) toda a palavra é selecionada.

B) todo o parágrafo é selecionado.

C) toda a frase é selecionada.

D) toda a página é selecionada.

Comentários: Esta é uma das principais diferenças nos cliques entre o Writer e o Word! No Word, três cliques selecionam o parágrafo; no Writer, selecionam a frase. Resposta certa, alternativa c).

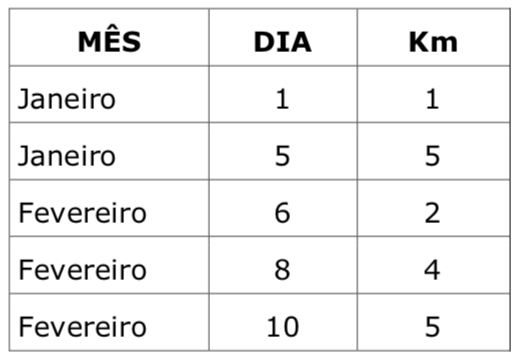

13. Maiana costuma andar de bicicleta quase diariamente. Para controlar seu progresso, resolveu registrar seus passeios com o uso da planilha eletrônica no LibreOffice Calc da versão 5 apresentada a seguir, onde estão indicados o mês e o dia da pedalada e a distância percorrida em quilômetros. No dia 06 de fevereiro, por exemplo, ela pedalou 2 Km. Nos dias em que não anda de bicicleta, ela não lança informação nenhuma na planilha.

Os passos do LibreOffice Calc a ser seguidos por Maiana para gerar uma nova planilha com a distância total percorrida a cada mês (em janeiro, por exemplo, ela pedalou por 6 Km) são os seguintes: selecionar todas as três colunas e, em seguida, ir para

A) Dados → Tabela Dinâmica → Criar, selecionar “mês” como campo de linha e a soma de “Km” como campo de dados, e depois apertar OK.

B) Ferramentas → Filtros → Subtotais por colunas, marcar “mês” em “agrupar por” e depois apertar OK.

C) Dados → Subtotais → Criar, selecionar “Km” em “agrupar por”, marcar “mês” na opção “Calcular subtotais por” e depois apertar OK.

D) Ferramentas → Tabela Cruzada → Criar, selecionar “mês” como campo de linha e marcar a soma de “Km” como “agrupar por”, e depois apertar OK.

Comentários: Para este tipo de situação, a Tabela Dinâmica é o melhor caminho a seguir, e apenas a alternativa a) ilustra o procedimento.

14. Atente às seguintes afirmações sobre redes de computadores:

LAN é um tipo de rede local que atua em uma área limitada, como uma loja.

MAN são redes que abrangem grandes espaços tais como uma cidade.

WAN consegue abranger uma grande área geográfica, como um país.

Está correto o que se afirma em

A) I e II apenas.

B) I, II e III.

C) I e III apenas.

D) II e III apenas.

Comentários: Exemplos corretos para as três definições, que estão nas primeiras páginas de nossa aula de redes.

15. Topologia de redes é a forma como os dispositivos de uma rede estão conectados. São exemplos de topologia de redes:

A) anel, barramento, híbrida e colar.

B) híbrida, malha, trançada e colar.

C) árvore, malha, estrela, trançada.

D) estrela, anel, barramento e árvore.

Comentários: Outra surpresa, também da nossa aula de redes. Apenas a alternativa d) possui apenas exemplos de topologias de redes. Trançada e colar não são topologias!

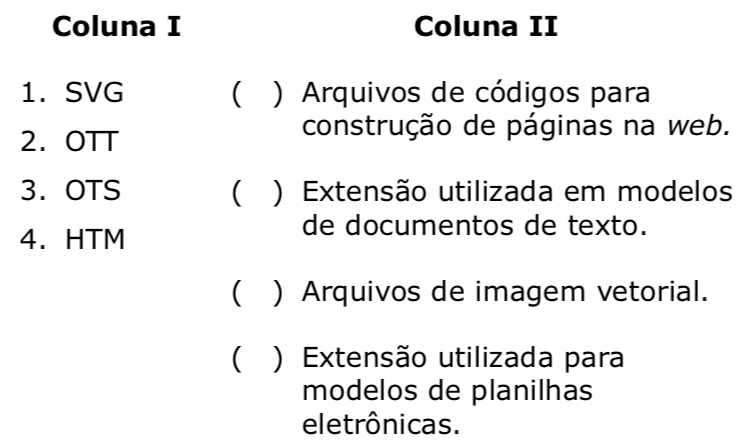

16. Considerando os tipos de arquivos de computadores, relacione corretamente as extensões apresentadas a seguir com as respectivas descrições, numerando a Coluna II de acordo com a Coluna I.

A sequência correta, de cima para baixo, é:

A) 4, 2, 1, 3.

B) 3, 4, 2, 1.

C) 4, 1, 3, 2.

D) 2, 4, 3, 1.

Comentários: HTM é fácil, pois é padrão de páginas web; OTT e OTS estão lá nas aulas de LibreOffice, pois são modelos de texto e planilha, respectivamente; SVG, por eliminação, é arquivo de imagem vetorial (nunca tinha ouvido falar antes!). Contudo, por eliminação, não é um item difícil, e a alternativa a) é o nosso item correto.

17. No que diz respeito à segurança de sistemas, escreva V ou F conforme seja verdadeiro ou falso o que se afirma a seguir.

( ) Um computador não conectado à Internet está imune a possíveis ataques em seu software.

( ) Engenharia Social é uma estratégia utilizada para a obtenção de informações privilegiadas de forma dissimulada em uma relação de confiança.

( ) Phishing é o envio inconveniente de e- mails comerciais que não representam ameaça ao usuário.

( ) IP Spoofing é o uso indiscriminado de e- mails maliciosos, enviados com o intuito de roubo de informações pessoais e financeiras.

Está correta, de cima para baixo, a seguinte sequência:

A) V, F, F, F.

B) V,F,V,V.

C) F, V, F, F.

D) F, V, V, V.

Comentários: O único item verdadeiro é o segundo. Quanto aos demais: I – não tem esse papo de IMUNIDADE em segurança da informação; III – isto é SPAM; IV – isto é PHISHING. Resposta certa, alternativa c).

18. Escreva V ou F conforme seja verdadeiro ou falso o que se afirma a seguir acerca de pesquisas para as quais se utiliza a ferramenta Google.

( ) Para fazer uma busca por um arquivo do tipo PDF que contenha a palavra “sabiá”, basta digitar no campo de pesquisa o seguinte: sabiá file:pdf.

( ) Para pesquisar uma frase exata, basta escrevê-la entre aspas duplas.

( ) Utilizando o sinal de subtração (–) seguido de uma palavra, obtêm-se resultados de busca sem a palavra mencionada.

( ) Para fazer uma busca no site do Detran-CE pela palavra IPVA basta digitar no campo da pesquisa o seguinte: ipva site:portal.detran.ce.gov.br.

Está correta, de cima para baixo, a seguinte sequência:

A) V,F,V,F.

B) F, V, V, V.

C) V, F, F, F.

D) F, V, F, V.

Comentários: O único item falso é o primeiro, pois o parâmetro correto é FILETYPE, e não FILE. Resposta certa, alternativa b).

19. Atente ao que se diz a seguir sobre ataques cibernéticos por meio de vírus em dispositivos de memória flash (pendrives).

I. O meio mais seguro de proteger um documento digital é compactando-o como arquivo ZIP, uma vez que esse formato de arquivo é imune a ataques por malware.

II. O pendrive é um dos dispositivos mais suscetíveis a infecção por vírus mediante o uso indiscriminado em computadores corrompidos e/ou não devidamente protegidos.

III. Efetuar a formatação rápida em um pendrive infectado não garante a remoção completa de vírus porquanto alguns programas maliciosos alojam-se na MBR.

É correto o que se afirma em:

A) II e III apenas.

B) I e III apenas.

C) I e II apenas.

D) I, II e III.

Comentários: O único item errado é o primeiro, pois IMUNIDADE não é uma palavra que combine com Segurança da Informação. Resposta certa, alternativa a).

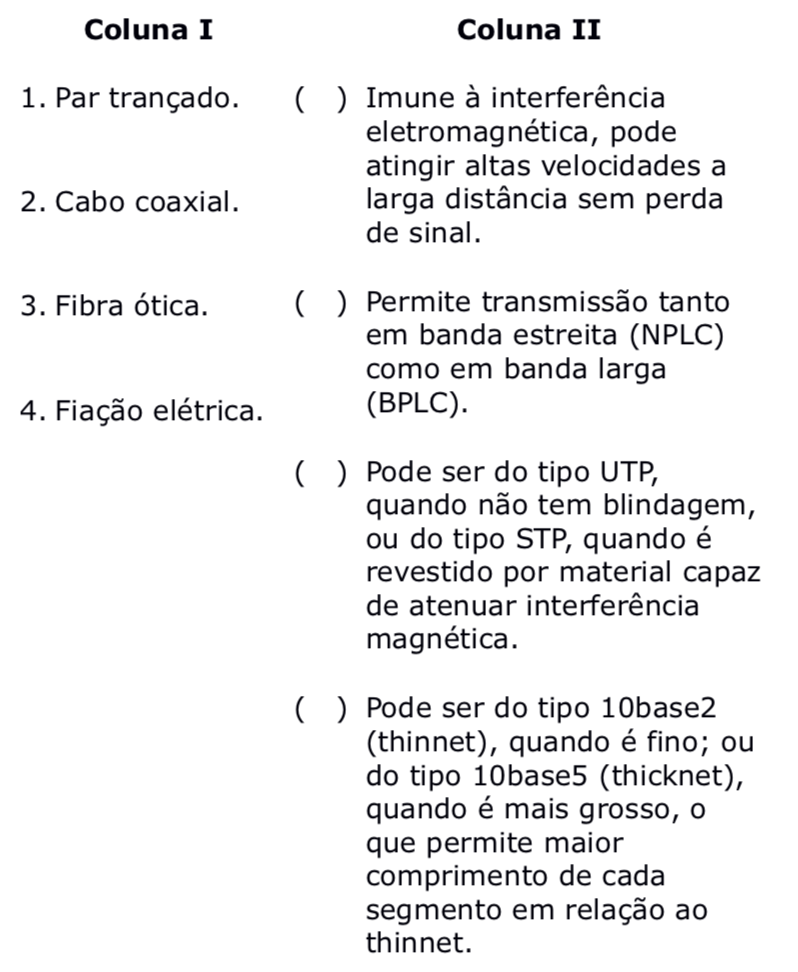

20. Em uma rede de computadores, o meio físico de transmissão tem papel fundamental na qualidade e na velocidade dos dados que trafegam entre os diversos equipamentos conectados. Considerando essa proposição, relacione corretamente os meios de transmissão de dados com as respectivas características, numerando a Coluna II de acordo com a Coluna I.

A sequência correta, de cima para baixo, é:

A) 4, 1, 3, 2.

B) 3, 2, 4, 1.

C) 3, 4, 2, 1.

D) 2, 3, 1, 4.

Comentários: Acredito que a banca errou na hora de montar esse gabarito (como já errou em outra prova), pois o correto é 3,4,1,2, e não existe esta alternativa entre as apresentadas. Recorram, argumentando que as definições para os cabos COAXIAL e PAR TRANÇADO estão invertidas, e a banca certamente anulará a questão.

Comentários finais: O grande medo dos alunos. Linux, não caiu. Não foi uma prova fácil, ao mesmo tempo que, olhando como um todo, não foi também uma prova difícil. Ela é feita para não gabaritar, ela dá uma surra em quem não se preparou (ou se preparou MAL), e garante uma nota boa para quem estudou. Acho que veio na medida para um concurso concorrido. Como você foi? Comente abaixo…