Comentários com Possibilidade de RECURSO – TCE-PR – Área de TI (REDES E SEGURANÇA) – COMPLETO

Bom pessoal… Conforme combinamos no outro POST, trago agora os comentários das questões de Redes de Computadores e Segurança da nossa área de TI, da prova do TCE-PR. Primeiramente, apresento a questão que entendo que caiba recurso e posteriormente, passamos às demais!

Desse modo, vamos lá:

Questão 76 (Possibilidade de Recurso)

Uma consulta DNS inicial típica, originada de uma máquina de usuário e encaminhada ao servidor de nomes local para um nome de domínio externo não armazenado em cache DNS, será do tipo

A raiz.

B domínio de alto nível.

C iterativa.

D recursiva.

E direta.

Gab. Preliminar: D

Comentários: Pessoal, entendo que caiba recurso nessa questão uma vez que as informações do enunciado não são suficientes para distinguir a opção C da D (iterativa e recursiva). É fato que a configuração típica é a recursiva. Entretanto, não podemos generalizar dessa forma uma vez que não foi definido o escopo de análise. Desse modo, a simples consulta de uma máquina usuária ao servidor local não permite a distinção. A resposta a essa requisição sim nos diria o tipo configurado. Caso houvesse o encaminhamento do próprio servidor a outros externos, temos um procedimento recursivo. Caso este simplesmente aponte para onde a máquina do usuário deve realizar a nova consulta, temos um modelo iterativo. Um exemplo desse aspecto pode ser encontrado nas página 808 e 809 do livro do Forouzan. Percebam, inclusive, que em nenhum momento o autor cita “o modelo mais típico”. Entendo, portanto, que esta questão deveria ser anulada.

Questão 73

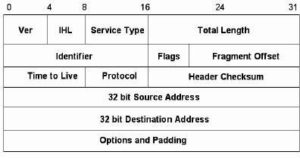

Assinale a opção que apresenta os campos do cabeçalho do pacote

IPv4 que figuram diretamente no processo de fragmentação do

conteúdo do pacote em vários quadros.

A comprimento do cabeçalho, deslocamento de fragmentação, flags e

tempo de vida

B tipo de serviço, comprimento do pacote, deslocamento de

fragmentação e soma de verificação do cabeçalho

C comprimento do pacote, identificador, flags e deslocamento de

fragmentação

D deslocamento de fragmentação, comprimento do pacote, soma de

verificação do cabeçalho e tempo de vida

E comprimento do cabeçalho, identificador, soma de verificação do

cabeçalho e deslocamento de fragmentação

Gab. Preliminar: C

Comentários:

Sabemos que o cabeçalho IPv4 possui um tamanho variável, entre 20 e 60 bytes. Diversos são os campos, com diversas funcionalidades. Para lembrarmos:

Destes, utilizamos os campos :

Total Length (tamanho total do pacote) – Para definir os espaçamentos entre os fragmentos;

O campo IDENTIFIER – Define um identificador que representa a qual pacote original cada fragmento pertence.

Já em relação às FLAGS, temos tanto a flag DF – Dont Fragmento, que indica que determinado pacote não deve ser fragmentado, como a flag MF – More Fragment, que indica que há outros fragmentos para complementar o referido pacote. Quando a flag MF é desativada, indica-se que este seria o último ou único fragmento.

Por fim, temos o campo Fragment Offset informando o deslocamento para posicionar os fragmentos dentro de um mesmo pacote. Lembremos que este campo opera com múltiplos de 8 bytes.

Questão 74

Em comunicações típicas de redes TCP/IP, ao detectar que o campo

tempo de vida (TTL) de um datagrama contém o valor zero,

o roteador

A interrompe o fluxo de mensagens a que pertence o datagrama

até que receba da origem uma atualização com o novo valor do

TTL.

B descarta o datagrama e envia para a sua origem uma mensagem

ICMP indicando tempo excedido.

C ignora o valor do TTL e encaminha o datagrama ao

destinatário original, que fará o tratamento da condição

detectada.

D encaminha o datagrama a um roteador da rede paralela que

executa os protocolos de tratamento de erros.

E reinicia o valor do TTL com 255 e encaminha o datagrama ao

próximo nó de roteamento.

Gab. Preliminar: B

Comentários:

Sabemos que o TTL é um mecanismo para evitar que pacotes fiquem em loop na rede. Deste modo, a cada salto, o valor do campo TTL é decrementado em 1. Quando este chega em zero, o roteador em questão “dropa” ou descarta o pacote. Para efeitos de controle da rede, utiliza-se o protocolo icmp para enviar uma mensagem ao nó de origem sobre o procedimento efetuado, no caso, “tempo excedido”. Importante destacar o aspecto “temporal” em relação à quantidade de saltos… Já vimos isso em nossa teoria, certo?

Questão 75

O mecanismo do protocolo de transporte UDP incluído no cabeçalho do segmento que permite a detecção de erros denomina-se

A soma de verificação.

B porta de origem.

C porta de destino.

D número de sequência.

E número de reconhecimento.

Gab. Preliminar: A

Comentários:

Mais uma questão na mesma prova sobre a estrutura de cabeçalho dos protocolos. No caso, temos o UDP. Vamos lembrar:

Destes, temos o CheckSum, ou soma de verificação, que visa identificar esses possíveis erros de transmissão. Importante destacar o cuidado que a questão teve em mencionar que há somente o processo de Detecção e não correção.

QUESTÃO 77

O conjunto formado por uma conexão TCP semipermanente entre

dois roteadores na porta 179 e pelo conjunto de mensagens

relacionadas a informações de roteamento trocadas por meio dessa

conexão é denominado

A estado de enlace.

B tabela de roteamento.

C sessão BGP.

D anúncio RIP.

E anúncio OSPF.

Gab. Preliminar: C

Comentários:

Pessoal, questão bem simples em que, se lembrássemos a porta utilizada pelo BGP, resolveríamos bem tranquilamente, certo? Destacamos mais uma vez o cuidado da banca em citar o caráter semipermanente da conexão ao considerar o estabelecimento de sessões BGP entre os roteadores. Para se manter a sessão aberta, utiliza-se de mensagens do tipo KEEPALIVE.

QUESTÃO 78

O padrão que viabiliza a transmissão de dados não ASCII por email

por meio da utilização de SMTP é denominado

A Mail Transfer Protocol.

B Multiporpose Internet Mail Extension.

C Post Office Protocol.

D Internet Message Access Protocol.

E Hypertext Transfer Protocol.

Gab. Preliminar: B

Comentários:

Temos aí o MIME, certo pessoal? Questão bem tranquila passível de ser resolvida por eliminação. O MIME surgiu exatamente no contexto em que o padrão de codificação ASCII não era mais suficiente para representação de anexos de binários e conteúdos multimídia. O MIME passa então a suportar padrões de textos como HTML e XML, imagens do tipo GIF e JPEG, audio e vídeo.

QUESTÃO 79

Excessivas retransmissões de pacotes de dados TFTP ocorrem

quando um reconhecimento para o pacote de dados k é atrasado e

a origem retransmite o pacote de dados, o qual também é

reconhecido pelo destinatário. Ambos os reconhecimentos do

pacote k chegam, e cada um deles enseja o disparo da transmissão

do pacote k+1 pela origem. Assim, dois pacotes k+1 serão

recebidos e reconhecidos pelo destinatário, e os dois

reconhecimentos motivarão a origem a enviar o pacote k+2 duas

vezes, e assim sucessivamente. Esse problema é denominado

A bug do homem do meio.

B buffer overflow.

C bug do aprendiz de feiticeiro.

D IP spoofing.

E UDP flood.

Gab. Preliminar: C

Comentários:

Pessoal, apesar de não ser um nome comum, conseguíamos eliminar as outras 4 alternativas facilmente pra chegarmos à resposta. O bug do home meio deveria ser chamado de maneira correta como ataque MITM – Man in the middle. Nada mais é do que a capacidade de interceptar uma mensagem entre dois nós. Já o buffer overflow, busca estourar a capacidade de processamento de um sistema com vistas a gerar indisponibilidade ou ainda a vazar dados indevidos. Já o IP spoofing está relacionado ao mascaramento dos endereços IP e, finalmente o UDP Flood, nada mais é do que o envio de um grande volume de pacotes UDP com vistas a gerar indisponibilidade.

Assim pessoal, nos restaria a opção C, que possui plena descrição de seu funcionamento no enunciado.

QUESTÃO 80

Assinale a opção correta, no que concerne a conceitos básicos de

criptografia e criptografia simétrica e assimétrica.

A A principal diferença entre os algoritmos de criptografia

simétrica e os algoritmos de criptografia assimétrica consiste

no fato de que os primeiros são fundamentados em técnicas de

transposição e os segundos em técnicas de substituição.

B Um esquema de criptografia será considerado

computacionalmente seguro se o tempo para se quebrar sua

cifra for superior ao tempo de vida útil da informação por ele

protegida.

C Em uma transmissão de dados em que se use criptografia

simétrica, as chaves de criptografia e decriptografia têm de ser

distintas, embora tenham de ter o mesmo tamanho.

D O valor da chave de criptografia depende do texto claro a ser

criptografado e do algoritmo a ser usado para criptografar esse

texto.

E Em um ataque por força bruta, exploram-se a natureza e as

características do algoritmo na tentativa de deduzir as chaves

Gab. Preliminar: B

Comentários:

Tivemos uma inversão dos conceitos na alternativa A. Já para a B, temos exatamente o que se aplica no contexto de Segurança. Se a informação não faz mais sentido, ou seja, se ela não tem mais valor, não há problemas em ela ser violada. Nesse sentido, precisamos garantir que o sistema não seja quebrado enquanto a informação produz algum valor, ou seja, dentro do seu período de vida útil.

Já para a letra C, temos que a chave deve ser a mesma, certo? Para a D, não temos relação com o texto em claro em termos da definição da chave.

Por fim, na letra E, temos a descrição do ataque de criptoanálise e não de força bruta. Este é baseado simplesmente na tentativa e erro.

QUESTÃO 81

Em um esquema de criptografia de chaves públicas, caso um

sistema participante opte por alterar sua chave privada, para que

seja mantida a comunicação, será necessário

A gerar uma nova chave privada a partir da chave pública

existente e substituir a chave pública pela nova chave.

B gerar uma nova chave privada e publicar essa nova chave

privada.

C gerar um novo par de chaves e publicar as duas novas chaves

— pública e privada.

D gerar um novo par de chaves e publicar a nova chave pública.

E gerar um novo par de chaves, substituir a chave privada e,

consequentemente, descartar a nova chave pública gerada.

Gab. Preliminar: D

Comentários:

Os algoritmos de criptografia de chaves públicas são baseados em fórmulas matemáticas que, a partir de determinados valores de entrada, geram um par de chaves como resultado (chave privada e pública). Essas chaves só fazem sentido juntas… Não há como combinar com outras chaves privadas e públicas de outros algoritmos. Desse modo, para se alterar a chave privada, deve-se gerar um novo par de chaves, procedimento este descrito na alternativa D. Lembrando que das duas chaves, como o próprio nome diz, deve-se dar publicidade à chave pública.

QUESTÃO 82

Na certificação digital, a autoridade certificadora é responsável por

A gerar os certificados digitais, assiná-los, entregá-los aos

solicitantes e reconhecê-los durante seu período de validade.

B assinar digitalmente mensagens de email para proprietários de

certificados digitais emitidos por uma autoridade de registro

conveniada.

C verificar a identidade de um solicitante e passar a solicitação

a uma autoridade de registro.

D criptografar todas as mensagens geradas por um proprietário de

um certificado digital e entregá-las ao correto destinatário.

E alterar os campos ou as chaves de um certificado digital e

reemiti-lo sempre que isso for solicitado pelo proprietário do

certificado.

Gab. Preliminar: A

Comentários:

Pessoal, temos a descrição das principais atividades das autoridades certificadoras elencadas no item A. Não temos muito o que acrescentar por aqui.

QUESTÃO 90

A integridade de dados que detecta modificação, inserção, exclusão

ou repetição de quaisquer dados em sequência, com tentativa de

recuperação, é a integridade

A conexão com recuperação.

B autenticação da origem de dados.

C entidade par a par.

D conexão com campo selecionado.

E fluxo de tráfego.

Gab. Preliminar: A

Comentários:

Pessoal, os únicos itens que tratam da integridade são a letra A e a D. As letra B e C tratam do princípio da autenticidade, enquanto a letra E de confidencialidade.

Assim, para a letra A, temos o grande diferencial que é a capacidade de detecção e recuperação de todos os dados. Para a letra D, temos que será aplicado o princípio de monitoramento em uma parcela específica, ou seja, uma área selecionada dos dados. Percebam que nesse caso não há recuperação, mas tão somente detecção.

QUESTÃO 91

Os serviços relacionados a assinatura digital incluem

A a disponibilidade e a integridade de dados.

B a autenticação de entidade par e a irretratabilidade.

C a irretratabilidade e a confidencialidade do fluxo de tráfego.

D o controle de acesso e a confidencialidade.

E a autenticação da origem de dados e o controle de acesso.

Gab. Preliminar: B

Comentários:

Pessoal, questão típica, certo? A assinatura digital nos garantirá três princípios, quais sejam: autenticidade, irretratabilidade e integridade.

QUESTÃO 92

Acerca da criptografia, assinale a opção correta.

A O algoritmo DES utilizado para chaves simétricas é imune a

ataques do tipo meet-in-the-middle (encontro no meio).

B Em um esquema de criptografia simétrica, a chave secreta,

além de ser a saída para o algoritmo de criptografia, é também

a chave para decriptografar e depende do texto claro e do

algoritmo.

C O algoritmo Diffie-Hellman é utilizado para criptografia com

chave pública e pode ser utilizado tanto para assinatura digital

quanto para decriptografia.

D O algoritmo RSA é imune a ataques matemáticos, mas

suscetível a ataques do tipo força bruta.

E O algoritmo RSA permite que o emissor criptografe uma

mensagem com a chave pública do destinatário ou, ainda, que

assine uma mensagem com sua chave privada.

Gab. Preliminar: E

Comentários:

Como sabemos, o RSA é um algoritmo de chave pública. Isso implica dizer que este algoritmo pode ser utilizado para garantir dois princípios distintos a depender da sequência de utilização das chaves:

Se criptografar com a chave privada do emissor, garante-se a autencidade.

Se criptografar com a chave pública do receptor, garante-se a confidencialidade.

Esse cenário está representado na alternativa E.

Algumas observações é que o RSA não é imune a ataques matemáticos. Já o algoritmo DH é utilizado para troca de chaves.

Um grande abraço e não esqueçam de me acompanhar no facebook:

Professor André Castro.