Gabarito Informática TRT 7: comentários às questões CESPE

Olá amigos!

Venho aqui comentar as questões de prova de Informática do TRT 7ª região (Ceará), aplicadas pela banca CESPE, para o cargo de Técnico Judiciário – Área Administrativa (TJAA).

Vejamos:

18. Na estrutura de diretórios do sistema operacional Linux, os diretórios /tmp e /dev são destinados, respectivamente, a

A arquivos variáveis, ou seja, passíveis de mudanças, como arquivos de logs do sistema; e armazenamento de informações referentes aos usuários do sistema operacional.

B arquivos temporários; e arquivos de configurações específicas de programas.

C processos que estejam sendo executados; e arquivos de dispositivos.

D arquivos temporários; e arquivos de dispositivos.

Comentários: Questão bem objetiva, pois ou você sabe ou você são sabe para que servem estas pastas do Linux. TMP vem de TEMP, TEMPORÁRIO, que serve para guardar arquivos temporários, enquanto DEV vem de DEVICES, DISPOSITIVOS, e serve para guardar arquivos de dispositivos. Resposta certa, alternativa d).

19.

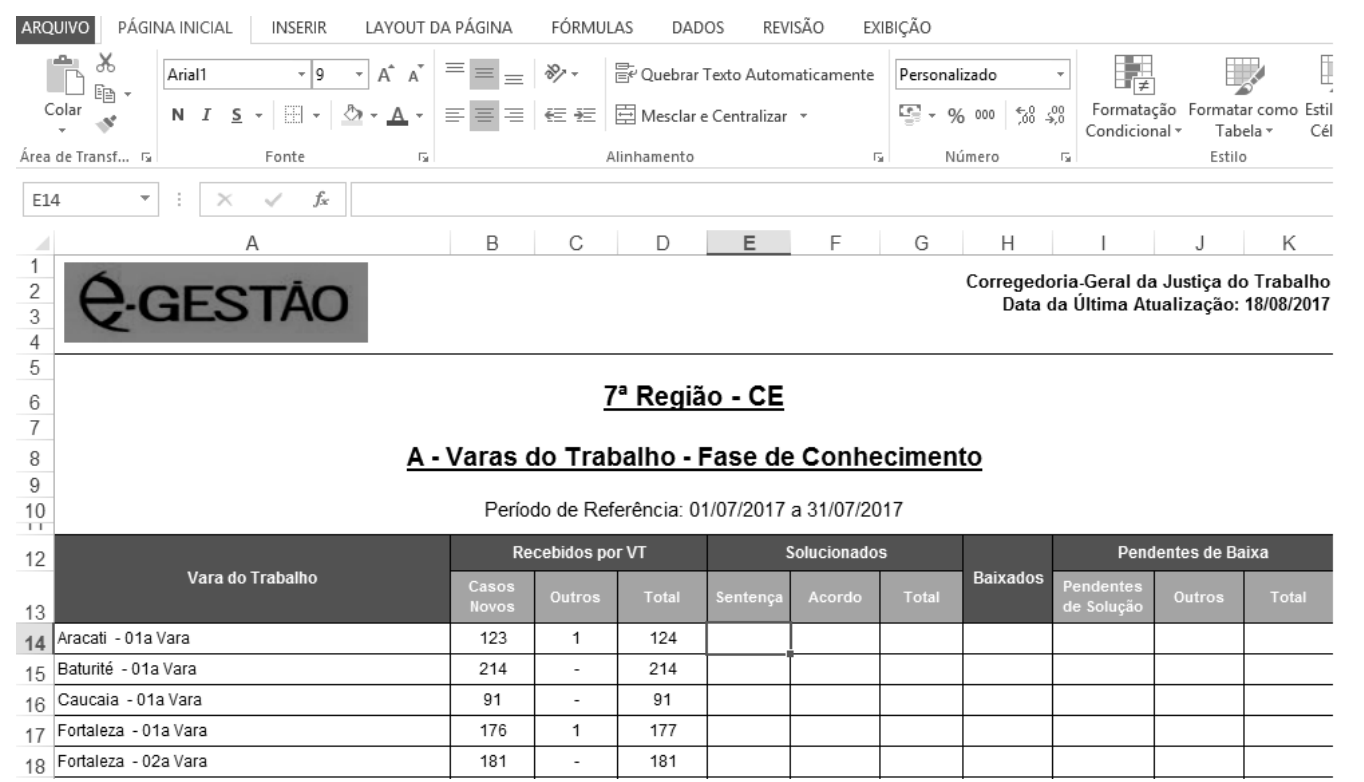

Na situação apresentada na figura antecedente, que mostra parte de uma planilha hipotética — X — em edição do Microsoft Excel 2013, a inserção da fórmula =’C:\Tribunal\Processos\[Solucionados.xlsx]Sentença’!$C$28 na célula selecionada

A fará que seja inserido, na célula E14 da planilha X, o conteúdo da célula C28 da planilha Sentença, do arquivo Solucionados.xlsx, localizado em C:\Tribunal\Processos, desde que esse arquivo também esteja aberto.

B não produzirá nenhum resultado, pois apresenta erro de construção, já que a aspa simples (‘) entre = e C deveria ter sido empregada também logo após 28.

C fará que as células E14 e C28 das respectivas planilhas sejam sincronizadas e tenham seus conteúdos replicados da seguinte forma: caso se insira um valor na célula E14, a célula C28 receberá esse mesmo valor, e vice-versa.

D fará que a célula E14 da planilha X receba o conteúdo da célula C28 da planilha Sentença, do arquivo Solucionados.xlsx, localizado em C:\Tribunal\Processos.

Comentários: Embora seja uma questão difícil, por se tratar de uma prática pouco usual, é possível resolver esta questão com raciocínio. Está bem evidente que, na célula selecionada, E14, a fórmula inserida aponta para o arquivo Solucionados.xlsx, na pasta C:\Tribunal\Processos, referenciando a célula C28.

A referência externa inclui o nome da pasta de trabalho entre colchetes ([ ]), seguido do nome da planilha, um ponto de exclamação (!) e as células das quais a fórmula depende. Detalhe: todo o caminho, até a planilha, deve estar entre aspas simples.

As aspas somente são dispensáveis quando o arquivo de origem está ABERTO. Nesse caso, também não seria necessário o caminho do arquivo. Ou seja, CASO o arquivo Solucionados.xlsx estivesse aberto, poderíamos escrever =[Solucionados.xlsx]Sentença!$C$28 que funcionaria.

Resposta certa, alternativa d).

20. Quando se digita chrome://downloads na barra de endereços do programa de navegação Google Chrome e se tecla ENTER, é mostrada a página de downloads. Por meio dessa página, é possível

A imprimir um arquivo. Para isso, o usuário deverá clicar com o botão direito do mouse sobre o arquivo e selecionar a opção Imprimir.

B excluir todos os arquivos do histórico de downloads.

C remover arquivos do computador. Para isso, o usuário deverá selecionar o(s) arquivo(s) que deseje remover e clicar o botão Remover (X), localizado no canto superior direito da página.

D selecionar um arquivo específico e enviá-lo, por email, a um outro usuário.

Comentários: chrome://downloads exibe o histórico de downloads no navegador. Neste caso, o usuário pode individualmente limpar o histórico de downloads, ou limpar o histórico inteiro de uma vez. O que as outras alternativas apresentam não faz sentido. Resposta certa, alternativa b).

21. No que tange aos recursos do programa de correio eletrônico Mozilla Thunderbird, assinale a opção correta.

A Um dos recursos relacionados à segurança da informação e muito utilizado pelos usuários do Thunderbird é o bloqueio de emails de pessoas ou domínios específicos.

B Com o uso do referido programa de correio eletrônico, é possível enviar um email para um grupo de contatos por meio de uma lista de emails.

C Por ser um programa robusto e intuitivo, o Thunderbird não permite o uso de atalhos de teclado para funções de pesquisa.

D Alterar o tamanho da fonte foi a única forma encontrada pelo Thunderbird para implementar recursos de acessibilidade. No entanto, para que esse recurso funcione adequadamente, é necessário instalar alguns complementos.

Comentários: O que a alternativa b) apresenta, enviar um email para um grupo de contato por meio de uma lista, é um bom recurso disponível em qualquer bom email do mercado. As demais alternativas não fazem sentido. O que é uma pegadinha, mais uma vez explorada pelo CESPE e que EU FALO EM MINHAS AULAS, é que, no email, não existe a situação de BLOQUEAR emails de pessoas ou domínios. Nem as ferramentas e nem os provedores de email podem realizar bloqueios para domínios ou pessoas específicas (o bloqueio, no caso, seria IMPEDIR o email de chegar). O que estas ferramentas fazem é implementar FILTROS, de modo que o email, logo quando chegue, seja encaminhado a alguma pasta específica (tipo SPAM) ou seja imediatamente excluída. Resposta certa, alternativa b).

22. Maria recebeu, por email, o arquivo convite_casamento.pdf. Após realizar o download desse arquivo para seu computador, com o sistema operacional Windows 8 instalado, ela percebeu que não possuía o programa apropriado para abri-lo e visualizar o seu conteúdo, razão por que decidiu alterar a extensão do arquivo, renomeando-o como convite_casamento.jpeg. Nessa situação hipotética,

A para conseguir abrir o arquivo, o mais indicado é que Maria instale em seu computador um programa de edição de imagens.

B Maria conseguirá abrir o arquivo e ter acesso a todo o seu conteúdo com o Visualizador de fotos do Windows.

C caso tente abrir o arquivo com o programa Paint, Maria receberá uma mensagem de erro, que informa a impossibilidade de esse programa ler o arquivo.

D Maria só conseguirá abrir o arquivo e visualizar todo o seu conteúdo se optar por usar o visualizador nativo de imagens do Windows 8: o programa Fotos.

Comentários: Não é porque Maria mudou a extensão do arquivo que ela vai conseguir abrir o arquivo no Paint, ou qualquer outro programa de edição de imagens. No caso, qualquer programa de edição de imagens apresentará erro e não conseguirá abrir o arquivo. Apenas programas aptos a ler PDFs, como o Acrobat Reader ou um navegador web, conseguirão abrir o arquivo. Resposta certa, alternativa c).

23. Assinale a opção que apresenta um tipo de malware capaz de registrar as teclas que são digitadas em uma estação de trabalho, fazer capturas de tela e até mesmo acessar arquivos em drives locais e(ou) compartilhados.

A boot

B cavalo de troia

C macro

D melissa

Comentários: A questão precisa ser trabalhada por eliminação, pois, embora a banca tenha descrito uma atividade típica de spyware, não tempos spyware dentre as alternativas. Uma vez que boot, macro e melissa não fazem sentido, temos o cavalo de troia, que é um programa legítimo que pode realizar atividades maliciosas sem o consentimento do usuário. E a atividade maliciosa mais comum para um cavalo de troia realmente é a espionagem. Resposta certa, alternativa b).

Considerações finais: Embora não tenha sido uma prova fácil, creio que ela premiou aqueles que se dedicaram ao estudo da matéria, mais aquela dose de raciocínio tipicamente necessária em questões de informática.

Espero que tenham feito boa prova. Não visualizei recursos até o momento.

Grande abraço.