Gabarito ISS Teresina – Informática – FCC

Olá Pessoal!

Venho aqui para comentar a prova de Tecnologia da Informação do concurso ISS Teresina, para o cargo de Auditor Fiscal do Município.

Achei uma prova MUITO INTERESSANTE, que premiou aqueles que estudaram com afinco a nossa matéria.

Vejamos as questões:

21. Os notebooks ultrafinos (ultrabooks) utilizam drives do tipo SSD (Solid-State Drive) ao invés de HDs por serem normalmente mais silenciosos, menores, mais resistentes e de acesso mais rápido. Assim como os pen drives, os dispositivos SSD utilizam

(A) memória flash para armazenar dados. Esse tipo de memória não perde seu conteúdo quando a alimentação elétrica é cortada.

(B) memória flash para armazenar dados. Esse tipo de memória perde seu conteúdo quando a alimentação elétrica é cortada.

(C) registradores para armazenar informações. Os registradores são tipos de memória de acesso muito rápido, porém muito caros.

(D) memória cache para armazenar dados. Esse tipo de memória é acessada duas vezes mais rápido do que as memórias RAM convencionais.

(E) chips BIOS para armazenar as informações. Esses chips são baratos e compactos, porém o acesso a eles é mais lento do que o acesso às memórias.

Comentários: a alternativa correta não deixa dúvidas quanto a um tipo muito eficiente da nova geração de dispositivos de armazenamento secundário, os discos SSD. Eles são não-voláteis, ou seja, não perdem a informação mesmo na ausência de energia elétrica. Discos SSD não utilizam nem registradores, nem memória cache e nem chips BIOS.

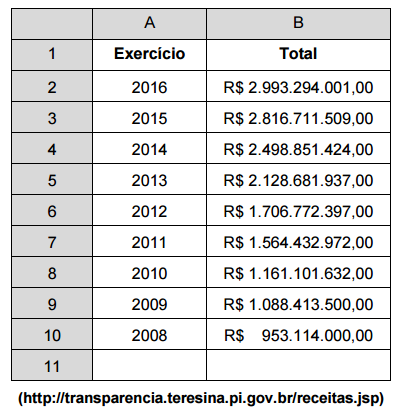

22. Considere que a receita prevista global disponibilizada no site da Prefeitura de Teresina foi disponibilizada na planilha abaixo, criada no Microsoft Excel 2010 em português:

Na célula B11, para somar os valores da coluna Total, apenas para valores da coluna “Exercício” posteriores ao ano de 2014, utiliza-se a fórmula:

(A) =SOMASE(A2:A10;>2014;B2:B10)

(B) =SE((B3:B11)>2014;SOMA(C3:C11))

(C) =SOMASE(A2:A10;”>2014″;B2:B10)

(D) =SOMA((B3:B11)>2014;C3:C11)

(E) =SE(B3:B11>2014;SOMA(C3:C11))

Comentários: A função mais adequada para a soma somente mediante determinada circunstância é a SOMASE. O que tornou a assertiva mais difícil, todavia, foi a sintaxe correta da função, uma vez que as alternativas a) e c) são muito parecidas. É necessário utilizar as “aspas” quando o parâmetro indica uma expressão, no caso, “>2014”.

23. A assinatura digital permite, de forma única e exclusiva, a confirmação da autoria de um determinado conjunto de dados, por exemplo, um arquivo, um e-mail ou uma transação. Esse método de autenticação comprova que a pessoa criou ou concorda com um documento assinado digitalmente, como a assinatura de próprio punho faz em um documento escrito. Na assinatura digital, a verificação da origem dos dados é feita com

(A) a chave privada do receptor.

(B) a chave privada do remetente.

(C) o hash do receptor.

(D) o hash do remetente.

(E) a chave pública do remetente.

Comentários: Na assinatura digital, o remente utiliza a sua chave privada para cifrar a assinatura, e o destinatário utiliza a chave pública do remetente para verificar a legitimidade da assinatura. É processo inverso do envio da mensagem.

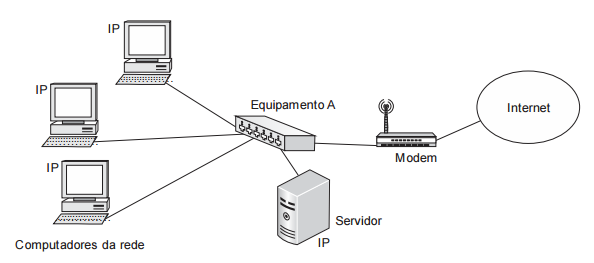

24. Considere hipoteticamente que a Prefeitura de Teresina possui uma pequena rede local de computadores (LAN), como a mostrada na figura abaixo.

O equipamento A e um endereço IP possível para algum dos computadores da rede são, respectivamente,

(A) bridge – 192.258.10.2

(B) switch – 192.168.1.56

(C) roteador – 133.177. 291.1

(D) hub – 279.257.2.46

(E) access point – 197. 257.133.2

Comentários: Essa questão pode ter sido especialmente difícil para o usuário leigo em redes locais, e, para acertar essa questão, era necessário ter prestado atenção em um ponto bem específico da nossa aula de redes, quando falamos do protocolo NAT: o intervalo de endereços CLASSE C destinado a redes locais, entre 192.168.0.0 a 192.168.255.255. Todos os demais endereços IP apresentados violam a reserva de endereços IP, de modo que sequer era necessário ter dúvida no equipamento da questão. Afinal, vários poderiam ser os equipamentos utilizados ali.

25. Um funcionário de uma empresa percebeu que seu computador estava sendo controlado remotamente sem seu consentimento, quando foi notificado pelo administrador da rede que, a partir de seu computador, estavam sendo enviados spams, realizados ataques de negação de serviço e propagação de outros códigos maliciosos. Com base nestas características e ações, conclui-se que o computador deve estar infectado por um

(A) vírus.

(B) rootkit.

(C) keylogger.

(D) spyware.

(E) bot.

Comentários: A máquina do funcionário estava sendo utilizada como um “zumbi” em ataques DDoS, e sabemos bem que máquinas zumbi estão infectadas por bots.

Enfim, gostei muito da prova, e não vejo a possibilidade de recursos.

E, se não foi dessa vez, não desanime. Sua hora irá chegar!

Grande abraço.