Comentários às questões de informática – ICMS/RJ – antes do gabarito da banca

Olá amigos e amigas!

Venho aqui para, sucintamente, analisar as questões de informática de minha alçada. A prova veio em um nível de médio para difícil, mas, felizmente, nosso material continha conteúdo para responder praticamente TODAS as questões da prova. Vamos lá?

Para responder às questões de números 46 a 49, considere o texto a seguir.

Um funcionário ficou responsável pela elaboração de um modelo de dados e criação de um banco de dados para a Receita Estadual. O banco de dados deve controlar os funcionários da Receita, os departamentos aos quais estão vinculados e os projetos nos quais estão alocados, de acordo com a descrição:

I. A Receita está organizada em departamentos. Cada departamento tem um nome único, um número único e um funcionário que gerencia o departamento. Há, ainda, a data em que o funcionário começou a gerenciar o departamento.

II. Um departamento controla vários projetos. Cada projeto tem um nome único, um único número e uma única data de início.

III. Cada empregado tem um número único de CPF, um número de seguro social, endereço, sexo, salário e data de nascimento.

IV. Todo empregado está alocado em um departamento, mas pode trabalhar em diversos projetos, mesmo que controlados por diferentes departamentos. Controla-se o número de horas que cada empregado trabalha em cada projeto. Controla-se o supervisor direto de cada empregado, que supervisiona seu trabalho.

46. Está correlacionado corretamente o que está expresso em:

a) conceitual, projeto, data_inicial, trabalha_em.

Comentário: A questão tipicamente descreve as informações no nível do Modelo Entidade-Relacionamento. Cita as cardinalidades das entidades e descreve alguns atributos das entidades. Inclusive, nos nosso PDF, citamos exemplos clássicos envolvendo Projeto, Departamento, e Empregado!

47. Considerando o sistema a ser modelado, é correto afirmar:

e) O fato de um funcionário ter que necessariamente estar alocado em um departamento é um caso de restrição de participação total, também chamada de dependência de existência.

Comentário: Falamos sobre participação total e participação parcial em nosso curso! O Item IV do enunciado afirma que “todo empregado está alocado em um departamento”. É um exemplo clássico de participação total.

48. Considere:

− Existe a tabela FUNCIONARIO, cuja chave primária é CPF.

− Existe a tabela DEPARTAMENTO cuja chave primária é NUMERODEP.

− O campo NDEP da tabela FUNCIONARIO refere-se ao número do departamento ao qual um funcionário está alocado.

− O valor de NDEP em qualquer tupla da tabela FUNCIONARIO deve corresponder a um valor da chave primária da tabela

DEPARTAMENTO em alguma tupla desta tabela.

O campo NDEP pode ser

b) a chave estrangeira na tabela FUNCIONARIO em relação à tabela DEPARTAMENTO.

Comentário: Essa associação mental precisa ser imediata! NDEP inevitavelmente é a chave estrangeira na tabela FUNCIONARIO, que faz referência à chave primária NUMERODEP na tabela DEPARTAMENTO.

50. Uma das tabelas do banco de dados da Receita contém dados sigilosos, quais sejam senhas e números de cartões de crédito de várias pessoas. Como estes dados não podem ficar expostos a todos os usuários que acessam o banco de dados, pois isso violaria as políticas de privacidade da Receita e leis estaduais e federais, deve-se

e) manter a tabela privada (ou seja, não conferir permissão de consulta a qualquer usuário) e, então, criar uma ou mais views que omitam as colunas sigilosas. Como as views não envolvem armazenamento de dados, não ocupam espaço em disco, o que seria mais uma vantagem.

Comentário: Views não ocupam espaço em disco, pois são tabelas virtuais. Nelas, os atributos sigilosos podem ser facilmente omitidos dos usuários.

51. O site Convergência Digital divulgou a seguinte notícia: O Brasil segue como o no 1 na América Latina em atividades maliciosas e figura na 4a posição mundial, ficando atrás apenas dos EUA, China e Índia, de acordo a Symantec. Os ataques por malwares cresceram 81%. … Um desses malwares segue sendo o grande vilão nas corporações, sendo responsável por mais de 220 milhões de máquinas contaminadas no mundo. É um programa capaz de se propagar automaticamente pelas redes, enviando cópias de si mesmo de computador para computador.

(Adaptado de: http://convergenciadigital.uol.com.br/cgi/cgilua.exe/sys/start.htm?infoid=34673&sid=18#.UlqcCNKsiSo)

Considerando que o malware citado como vilão não se propaga por meio da inclusão de cópias de si mesmo em outros programas ou arquivos, mas sim pela execução direta de suas cópias ou pela exploração automática de vulnerabilidades existentes em programas instalados em computadores, trata-se de um

d) worm.

Comentário: Ainda no enunciado, ao ler que o referido malware “se replica de computador em computador”, worm é a primeira palavra que deve vir à sua cabeça.

52. A política de segurança da informação da Receita Estadual inclui um conjunto de diretrizes que determinam as linhas mestras que devem ser seguidas pela instituição para que sejam assegurados seus recursos computacionais e suas informações. Dentre estas diretrizes encontram-se normas que garantem

I. a fidedignidade de informações, sinalizando a conformidade dos dados armazenados com relação às inserções, alterações e processamentos autorizados efetuados. Sinalizam, ainda, a conformidade dos dados transmitidos pelo emissor com os recebidos pelo destinatário, garantindo a não violação dos dados com intuito de alteração, gravação ou exclusão, seja ela acidental ou proposital.

II. que as informações estejam acessíveis às pessoas e aos processos autorizados, a qualquer momento requerido, assegurando a prestação contínua do serviço, sem interrupções no fornecimento de informações para quem é de direito.

III. que somente pessoas autorizadas tenham acesso às informações armazenadas ou transmitidas por meio das redes de comunicação, assegurando que as pessoas não tomem conhecimento de informações, de forma acidental ou proposital, sem

que possuam autorização para tal procedimento.

Em relação às informações, as normas definidas em I, II e III visam garantir

c) integridade, disponibilidade e confidencialidade.

Comentário: Cobrança clássica da tríade Confidencialidade, Integridade e Disponibilidade, apenas invertendo a posição dos fatores. Ponto dado!

53. A Receita Federal do Brasil (RFB) publicou em seu site a seguinte determinação:

É obrigatória a utilização de ……, para apresentação de declarações à RFB, por todas as pessoas jurídicas, exceto as optantes pelo Simples Nacional. As pessoas físicas não estão obrigadas à sua utilização. As autoridades certificadoras (AC) não possuem capacidade de atendimento de demanda ilimitada. Assim, é conveniente que as empresas não deixem para fazer a sua aquisição na última hora.

Atenção! As entidades sem fins lucrativos também estão obrigadas à entrega de declarações e demonstrativos com a sua utilização, de acordo com a legislação pertinente a cada assunto.

(Adaptado de: http://www.receita.fazenda.gov.br/atendvirtual/orientacoes/obrigatoriedadecd.htm)

Preenche corretamente a lacuna:

c) certificado digital válido.

Comentário: O Certificado Digital é a identidade do órgão no meio virtual. Não cabe restrição alguma quanto à Autoridade Certificadora que emitiu o Certificado.

54. Considere:

− Funciona como uma impressão digital de uma mensagem, gerando, a partir de uma entrada de tamanho variável, um valor fixo pequeno.

− Este valor está para o conteúdo da mensagem assim como o dígito verificador de uma conta-corrente está para o número da conta ou o check sum está para os valores que valida.

− É utilizado para garantir a integridade do conteúdo da mensagem que representa.

− Ao ser utilizado, qualquer modificação no conteúdo da mensagem será detectada, pois um novo cálculo do seu valor sobre o conteúdo modificado resultará em um valor bastante distinto.

Os itens acima descrevem

a) um Hash criptográfico.

Comentário: A questão descreveu o hash criptográfico em detalhes, enfatizando a questão da integridade da mansagem, para você não ter dúvidas.

55. Com o advento da tecnologia de Data Warehousing, os ambientes de apoio à decisão passaram a ser denominados ambientes de Data Warehouse (DW).

Em relação à tecnologia DW, é correto afirmar:

e) Um DW tem duas operações básicas: a carga dos dados (inicial e incremental) e o acesso a estes dados em modo leitura. Depois de carregado, um DW não necessita de operações de bloqueio por concorrência de usuários no acesso aos seus dados.

Comentário: A banca pegou pesado nas questões de BI. Esta questão trabalha em cima das quatro características do DW: não-volátil, integrado, variante no tempo e orientado por assuntos. Por ser não-volátil, não haverá operações de escrita pelos usuários que acessam os dados, portanto, não sendo necessário criar restrições de bloqueio de acesso ( o que acontece tipicamente em operações de escrita de dados) Era realmente uma questão para se trabalhar por eliminação, e raciocínio. Difícil mesmo.

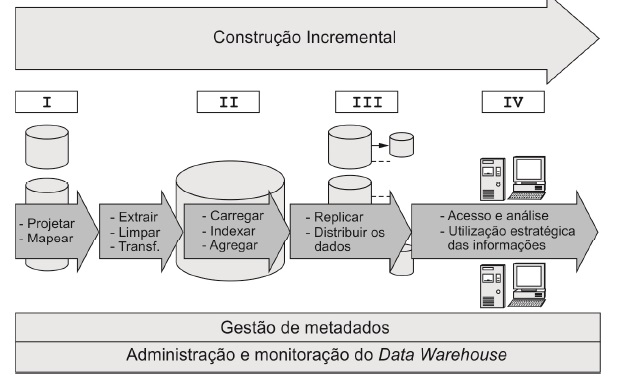

56. Sistemas de BI − Business Intelligence reúnem um conjunto de tecnologias orientadas a disponibilizar informação e conhecimento em uma organização, dentre as quais está o DW. Um ambiente que utiliza DW reúne processos e ferramentas, está sempre em evolução e pode ser visualizado como na figura abaixo.

Os componentes I, II, III e IV estão corretamente identificados em:

d) Sistemas OLTP, DW, Data Marts, Sistemas OLAP

Comentário: Essa talvez seja a questão mais difícil, e também deveria ser trabalhada por eliminação. As informações são extraídas de Sistemas Transacionais, sofrem ETL, Carregase o Data Warehouse, criam-se Data Marts mais especializados (abordagem top-down), e utilizam-se Sistemas OLAP para analisar as informações. Se você estivesse confiante o bastante para cravar que II era um DW (já que era o maior repositório da imagem), só lhe restaria uma alternativa a marcar.

Comentário geral: A parte de informática realmente não foi das mais simples, mas quem estudou nosso material com afinco e compreendeu os conceitos transmitidos, certamente fez uma boa prova nessas questões. Espero que Administração não tenha sido muito difícil!

Até a próxima pessoal!