Universo Segurança da Informação: Ataques.

Introdução

Hoje continuaremos a nossa série de artigos especiais gratuitos sobre Segurança da Informação. Nesta publicação, vamos falar sobre ataques, um tópico bastante explorado pelas bancas, especialmente pela sua atualidade e relevância.

A nossa proposta é apresentar alguns dos principais ataques, de maneira clara. Apesar do assunto ter um viés bastante técnico e avançado, vamos tentar deixar o artigo em uma linguagem acessível, de forma que todos consigam absorver o conteúdo. Segue o nosso roteiro:

- Conceitos Básicos de Ataque

- Ransomware

- Distributed Denial of Service (DDoS)

- Cross-Site Scripting (XSS)

- Cross-Site Request Forgery (CSRF)

- Spoofing

- Phishing

- Mapa Mental

Fique conosco, principalmente se estuda para provas das áreas Fiscal, Policial ou específicas de Tecnologia da Informação. Como os concursos estão cada vez mais concorridos, acertar uma questão deste tópico pode colocar você dentro das vagas. Não subestime a TI.

Atendendo a pedidos, estamos liberando mais um artigo em formato reduzido, mas sempre com muito conteúdo importante para a sua preparação. Prepare-se, pois vamos iniciar então.

Tempo de leitura aproximada: 5 a 10 minutos

Conceitos Básicos de Ataque

O ataque é uma ação maliciosa, a fim de causar algum tipo de dano à rede, ao sistema ou a usuários. Entre os principais danos, podemos destacar lentidão no sistema, páginas fora do ar, roubo de dados pessoais etc.

O ataque pode ser direcionado a grandes ou pequenas empresas (setor bancário, lojas varejistas com e-commerce etc.), organizações com visibilidade (setor governamental, partidos políticos etc.) e até usuários domésticos (você e eu).

A motivação para os ataques é variada. Quando ela é financeira, os criminosos exigem algum tipo de recompensa em troca (falaremos adiante). Por outro lado, o ataque também pode ser realizado com o intuito de causar dano à imagem da instituição, obter dados sigilosos de clientes etc.

Por fim, gostaríamos de destacar também que o ataque pode se estender aos dispositivos que estão conectados a ela, tais como computadores, celulares etc. Nas próximas seções, falaremos brevemente sobre os ataques em si.

Ransomware

Este ataque é uma espécie de sequestro, sendo um dos mais praticados atualmente por invasores. Divide-se em dois tipos: ransomware locker e ransomware crypto.

No ransomware locker, os criminosos bloqueiam o equipamento infectado, impedindo que o usuário o acesse. Por outro lado, no ransomware crypto, os atacantes criptografam apenas os dados do equipamento.

Para reaver o equipamento ou os dados, o usuário precisa pagar uma quantia determinada, geralmente estipulada em bitcoins. No entanto, em analogia ao sequestro do mundo real, não há garantias de que o equipamento ou os dados serão liberados pelos invasores, mesmo após o pagamento ter sido realizado.

Momento Glossário: Bitcoin é uma criptomoeda ou moeda virtual, com cotação no mercado financeiro, utilizada para transações ponto a ponto.

Distributed Denial of Service (DDoS)

Este ataque também é bastante popular, caracterizando-se por uma negação de serviço distribuída. Em outras palavras, é uma ação em massa, realizada por várias máquinas, com o objetivo de tirar um determinado serviço do ar.

Previamente ao ataque, os criminosos infectam diversos computadores e os mantêm controlados, como se fossem zumbis (o termo é esse mesmo). Em uma data e hora escolhida estrategicamente, os atacantes resolvem realizar um ataque coordenado utilizando essas máquinas zumbis.

Na prática, o ataque a que nos referimos é um acesso simultâneo de todos esses computadores a um determinado site. Salientamos que não estamos falando de 10 ou 20 máquinas, mas sim milhares, de modo a exceder a capacidade de processamento do ambiente.

O sistema recebe requisições de milhares de usuários concomitantemente e vai ficando lento à medida que tenta processá-las, sem sucesso. Em determinado ponto, ao atingir o ápice da fila de espera, o ambiente sai completamente do ar.

Existe uma variante desse ataque, conhecido apenas como Denial Of Service (DoS). Nessa variante, não há a distribuição do ataque que mencionamos. No entanto, o DDoS costuma ser mais explorado pelas bancas, em razão da amplitude que ele provoca.

Cross-Site Scripting (XSS)

Este é um ataque de script, em que os atacantes enviam códigos maliciosos a um outro site pelo navegador. Por meio do Cross-Site Scripting, diversas ações podem ser realizadas, por exemplo, sequestro de sessões do usuário, modificações no conteúdo da página, inserções de conteúdos hostis etc.

Existem 3 tipos de Cross-Site Scripting: persistente/armazenado, não persistente/refletido e baseado em DOM. No primeiro caso, o código malicioso aloja-se permanentemente no servidor de destino. Este é o caso mais prejudicial.

Em contrapartida, no segundo caso, o script é entregue individualmente para cada usuário. Por outro lado, no terceiro caso, o ataque explora uma vulnerabilidade no Document Object Model, que suporta a implementação da interface no navegador.

Cross-Site Request Forgery (CSRF)

Este é um ataque bastante conhecido e antigo, parecido com o Cross-Site Scripting. O Cross-Site Request Forgery ocorre quando uma requisição forjada é feita, em que um criminoso tenta se passar por um usuário legítimo.

Por exemplo, um criminoso envia solicitações para um site de compras como se fosse você, por meio de links ou scripts. Vale ressaltar que quem pratica esse ataque normalmente espera que o usuário esteja autenticado no site onde a fraude será realizada, a fim de se ter mais privilégios e acessos a operações.

Além disso, um fator que contribui bastante para o sucesso do ataque é a utilização de cookies no navegador, que são aproveitados pelo invasor no envio das requisições.

Momento Glossário: Cookies são arquivos de texto simples, que armazenam dados a respeito da navegação do usuário.

Spoofing

Este ataque é uma espécie de falsificação para enganar uma rede ou uma pessoa, fazendo-a acreditar que a fonte de uma informação é confiável. Existem diversos tipos de spoofing, porém os mais conhecidos e com maiores chances de cobrança em prova são e-mail, IP e DNS.

Momento Glossário: IP é um endereço eletrônico que irá identificar um dispositivo na rede, enquanto DNS é um sistema de nomes de domínio para os endereços IP mapeados, de modo a facilitar sua localização.

No spoofing de e-mail, os criminosos falsificam o envio de uma mensagem, como se ela fosse verdadeira. Por outro lado, no spoofing de IP, o endereço IP do usuário afetado é alterado em uma rede, de forma a enganar os demais dispositivos presentes nela e causar exposição.

Em contrapartida, no spoofing de DNS, os criminosos desviam acessos do usuário para sites falsos, de forma a tentar atingi-lo de outras maneiras (com a infecção de programas maliciosos, por exemplo).

Phishing

Este ataque consiste em enganar os usuários para roubar seus dados confidenciais, tais como senhas, números de cartões de crédito etc. Algumas bancas consideram o phishing como uma técnica de engenharia social ou um crime.

Na prática, o usuário recebe um e-mail e/ou link para um site, solicitando a confirmação ou preenchimento de dados. Ele acredita que o pedido em questão é legítimo, porém ele é falso (tudo é forjado pelos criminosos como se fosse verdade para aplicar o golpe).

Muitas pessoas confundem o spoofing com o phishing, mas perceba que são ataques diferentes que se complementam. Por exemplo, o envio de e-mail com o pedido de preenchimento de dados é uma espécie de spoofing. Porém, o roubo de dados em si que ocorre por meio do preenchimento é phishing.

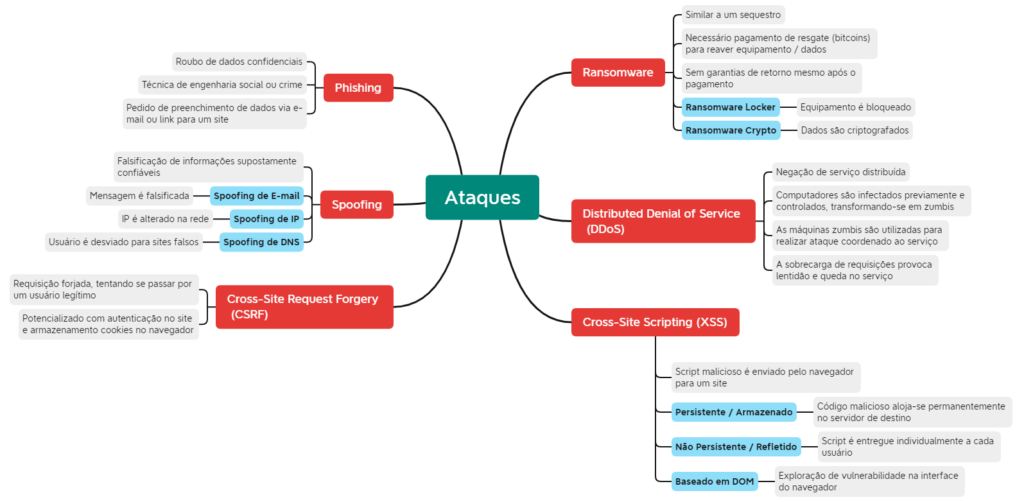

Mapa Mental

Por fim, como de costume em nossos artigos, vamos fechar o entendimento com um mapa mental. Esse tipo de recurso é extremamente útil para os alunos que já conhecem o conteúdo e desejam realizar apenas uma revisão rápida. Aproveite-o da melhor forma possível.

Conclusão

No artigo de hoje, apresentamos alguns ataques importantes cobrados nas provas que exigem Segurança da Informação. Ressaltamos que o assunto não se esgota por completo com esta publicação, dado que é muito extenso. Entretanto, o conteúdo será proveitoso para você acertar muitas questões.

Assim, se você entendeu bem os conceitos, o próximo passo agora será realizar muitas questões para treinar. Alunos aprovados realizam centenas ou até milhares de questões para atingir seu objetivo. O acesso ao Sistema de Questões do Estratégia é feito pelo link: https://concursos.estrategia.com/.

Não esqueça também de retornar ao tópico periodicamente para fazer revisões. O mapa mental disponibilizado irá ajudá-lo muito na memorização do conteúdo, juntamente com o material do Estratégia Concursos.

Por fim, lembramos que o Estratégia oferece diversos cursos em pdf, videoaulas e áudios para você ouvir onde quiser. Saiba mais sobre todos os nossos cursos disponíveis no nosso site!

Bons estudos e até a próxima!

Cristiane Selem Ferreira Neves é Bacharel em Ciência da Computação e Mestre em Sistemas de Informação pela Universidade Federal do Rio de Janeiro (UFRJ), além de possuir a certificação Project Management Profissional pelo Project Management Institute (PMI). Já foi aprovada nos seguintes concursos: ITERJ (2012), DATAPREV (2012), VALEC (2012), Rioprevidência (2012/2013), TJ-RJ (2022) e TCE-RJ (2022). Atualmente exerce o cargo efetivo de Especialista em Previdência Social – Ciência da Computação no Rioprevidência, além de ser colaboradora do Blog do Estratégia Concursos.