Universo Segurança da Informação: NBR ISO/IEC 27002:2022.

Introdução

Vamos retomar a nossa série especial de temas sobre Segurança da Informação. No artigo de hoje, você verá um resumo exclusivo sobre a NBR ISO/IEC 27002:2022, atendendo a muitos pedidos de um querido amigo concurseiro.

A norma brasileira NBR ISO/IEC 27002:2022 (adaptada da internacional) sofreu uma atualização em 2022, logo após um hiato de quase 10 anos (a publicação da última versão foi em 2013). Em outras palavras, veja que ela não é novidade para ninguém.

Vamos apresentar neste artigo a versão de 2022 da norma, traduzida do inglês para o português, a fim de deixar você preparado para as próximas provas. Dessa forma, veja o nosso roteiro:

- Escopo da NBR ISO/IEC 27002:2022

- Temas e Controles na NBR ISO/IEC 27002:2022

- Definição e Propósito dos Controles

Se você já conhece a NBR ISO/IEC 27001:2022, irá perceber que a NBR ISO/IEC 27002:2022 é uma espécie de continuação. Caso não conheça, não fique preocupado. Vamos explicar de tal forma que você conseguirá entender.

Não deixe de ler o artigo caso esteja estudando para concursos específicos da área de Tecnologia da Informação (TI) ou concursos gerais que cobrem a disciplina de Segurança da Informação no edital.

Prepare-se porque o artigo de hoje é bem grande, provavelmente um dos maiores já produzidos pela nossa equipe no Blog. Se preferir, divida a leitura em partes. Recomendamos que você faça a divisão na seção “Definição e Propósito dos Controles”, porque ela é bem longa. Vamos começar então?

Tempo de leitura aproximada: 45 minutos a 1 hora

Escopo da NBR ISO/IEC 27002:2022

Em primeiro lugar, a norma visa fornecer um conjunto de referências de controles genéricos de Segurança da Informação, incluindo guia de implementação. Recomenda-se sua utilização junto com o contexto de Sistema de Gestão de Segurança da Informação (SGSI) – NBR ISO/IEC 27001:2022.

Além disso, é possível utilizar a norma para a implementação de controles de Segurança da Informação, com base em melhores práticas reconhecidas internacionalmente, e para o desenvolvimento de guias de gestão de Segurança da Informação, específicos para a organização.

Momento Curiosidade: As siglas ISO e IEC são internacionais, indicando que a norma é um padrão mundial. ISO significa International Organization for Standardization, enquanto IEC significa International Electrotechnical Commission.

Mais Curiosidade: NBR é abreviação de norma brasileira. Ou seja, a NBR ISO/IEC 27002:2022 é a norma internacional ISO/IEC 27002:2022 adaptada para o Brasil.

A NBR ISO/IEC 27002:2022 detalha os controles de Segurança da Informação da NBR ISO/IEC 27001:2022, fornecendo definição, propósito e um guia de como implementá-los.

Como essa norma é gigantesca (a versão original em inglês possui 164 páginas), vamos apresentar neste artigo um resumo dos principais pontos associados aos controles, que as bancas devem atacar com toda a certeza. Assim, continue conosco!

Temas e Controles na NBR ISO/IEC 27002:2022

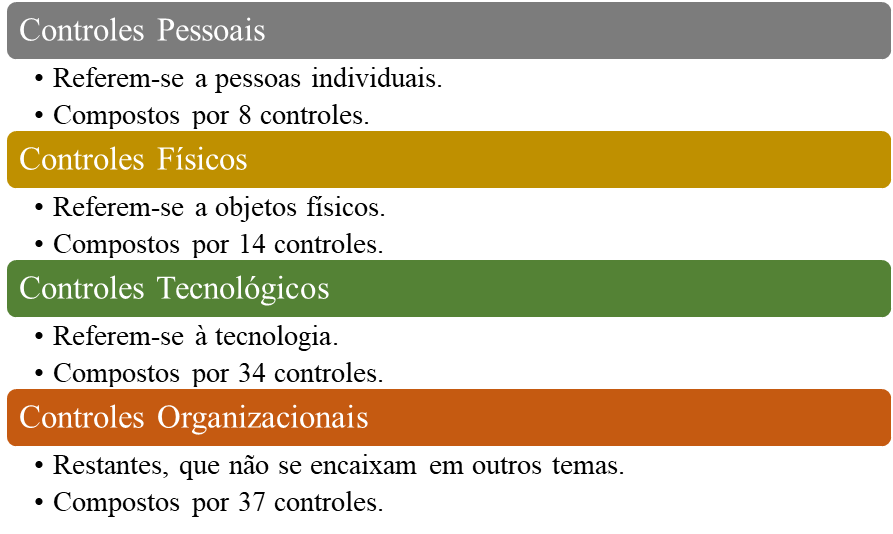

Antes de mais nada, a NBR ISO/IEC 27002:2022 organizou os 93 controles em 4 temas, que são espécies de áreas ou categorias para agrupá-los. Os temas são Pessoais, Físicos, Tecnológicos e Organizacionais. Dessa forma, veja a figura esquematizada abaixo:

Você Sabia? A NBR ISO/IEC 27001:2022 menciona os mesmos temas para agrupar os controles, mas não utiliza essa terminologia. Ou seja, você não verá a palavra temas na publicação dessa norma.

Definição e Propósito dos Controles

Se você já estudou a NBR ISO/IEC 27001:2022 com a gente, então deve estar um pouco entediado: “Mas isso eu já sei…”. Não fique, pois agora vem o momento que você tanto esperava da NBR ISO/IEC 27002:2022.

Nós vamos detalhar cada um dos 93 controles (isso mesmo, vamos passar os controles um a um), mostrando sua definição e seu propósito. É muita coisa? Certamente que sim. Mas pense conosco: este é um mega atalho gigantesco para não precisar ler a norma toda.

Decerto o querido amigo concurseiro que inspirou a elaboração deste artigo lerá a publicação sobre a NBR ISO/IEC 27002:2022 até o final. Mas queremos que você a leia também. Sendo assim, vamos juntos!

Controles Organizacionais na NBR ISO/IEC 27002:2022

Parte 1 dos Controles Organizacionais da ISO 27002

1. Políticas para Segurança da Informação

Controle: Política de Segurança da Informação e políticas de tópicos específicos devem ser definidas, aprovadas pela gestão, publicadas, comunicadas, reconhecidas por partes interessadas relevantes e revisadas em intervalos planejados, no momento em que mudanças significativas ocorrerem.

Propósito: Garantir adequação contínua, eficácia da direção de gestão e suporte para Segurança da Informação, de acordo com requisitos de negócio, legais, estatutários, regulatórios e contratuais.

2. Papéis e Responsabilidades de Segurança da Informação

Controle: Papéis e responsabilidades de Segurança da Informação devem ser definidos e alocados de acordo com as necessidades da organização.

Propósito: Estabelecer uma estrutura definida, aprovada e compreendida para a implementação, operação e gerenciamento de Segurança da Informação na organização.

3. Segregação de Funções

Controle: Funções e áreas de responsabilidade conflitantes devem ser segregadas.

Propósito: Reduzir os riscos de fraude, erro e contorno de controles de Segurança da Informação.

4. Responsabilidades de Gestão

Controle: A Administração deve exigir que todos os colaboradores apliquem Segurança da Informação de acordo com a Política de Segurança da Informação estabelecida, políticas de tópicos específicos e procedimentos da organização.

Propósito: Garantir entendimento da gestão em seu papel de Segurança da Informação e realizar ações visando garantir que todos os colaboradores estejam conscientes e cumpram suas responsabilidades de Segurança da Informação.

5. Contato com Autoridades

Controle: A organização deve estabelecer e manter contato com autoridades relevantes.

Propósito: Garantir que o fluxo apropriado de informação ocorra entre a organização e autoridades relevantes legais, regulatórias e de supervisão, respeitando a Segurança da Informação.

6. Contato com Grupos de Interesses Especiais

Controle: A organização deve estabelecer e manter contato com grupos de interesses especiais, fóruns de especialistas em segurança e associações profissionais.

Propósito: Garantir que o fluxo apropriado de informação ocorra com respeito à Segurança da Informação.

Parte 2 dos Controles Organizacionais da ISO 27002

7. Inteligência contra Ameaças

Controle: Informações relacionadas às ameaças de Segurança da Informação devem ser coletadas e analisadas, a fim de produzir inteligência contra ameaças.

Propósito: Prover conhecimento sobre o ambiente de ameaças da organização para a tomada de ações de mitigação apropriadas.

8. Segurança da Informação no Gerenciamento de Projetos

Controle: Segurança da Informação deve integrar-se ao gerenciamento de projetos.

Propósito: Garantir que os riscos de Segurança da Informação relacionados aos projetos e às entregas são efetivamente abordados no gerenciamento de projetos por todo o ciclo de vida do projeto.

9. Inventário de Informações e outros Ativos Associados

Controle: Um inventário de informações e outros ativos associados, incluindo proprietários, deve ser desenvolvido e mantido.

Propósito: Identificar informações da organização e outros ativos associados, a fim de preservar sua Segurança da Informação e atribuir a propriedade adequada.

10. Uso Aceitável da Informação e outros Ativos Associados

Controle: Regras para o uso aceitável e procedimentos para o manuseio de informações e outros ativos associados devem ser identificadas, documentadas e implementadas.

Propósito: Garantir que informações e outros ativos associados tenham proteção, uso e manuseio adequados.

11. Devolução de Ativos

Controle: Colaboradores e outras partes interessadas devem devolver todos os ativos organizacionais que estejam em sua posse em caso de mudança ou término de seus empregos, contratos ou acordos.

Propósito: Proteger os ativos organizacionais como parte do processo de mudança ou término de seus empregos, contratos ou acordos.

12. Classificação das Informações

Controle: Informações devem admitir classificação de acordo com as necessidades da organização em Segurança da Informação, baseadas nos requisitos de confidencialidade, integridade e disponibilidade das partes interessadas relevantes.

Propósito: Garantir identificação e entendimento das necessidades de proteção da informação, de acordo com sua importância para a organização.

Parte 3 dos Controles Organizacionais da ISO 27002

13. Rotulagem das Informações

Controle: Um conjunto adequado de procedimentos para rotulagem das informações deve ser desenvolvido e implementado, de acordo com o esquema de classificação das informações adotado pela organização.

Propósito: Facilitar as comunicações a respeito da classificação das informações e automação do suporte de processamento e gerenciamento das informações.

14. Transferência das Informações

Controle: Regras, procedimentos e acordos de transferência das informações devem ocorrer em todos os tipos de instalações de transferência na organização, entre ela e partes interessadas.

Propósito: Manter a segurança das informações transferidas na organização e em qualquer parte interessada externa.

15. Controle de Acesso

Controle: Regras para o controle físico e lógico de acesso às informações e outros ativos associados devem ser estabelecidos e implementados, conforme os requisitos de negócio e Segurança da Informação.

Propósito: Garantir acesso autorizado e prever acesso não autorizado às informações e aos outros ativos associados.

16. Gerenciamento de Identidade

Controle: O ciclo de vida completo das identidades deve ser gerenciado.

Propósito: Permitir a única identificação de indivíduos e sistemas no acesso a informações da organização e outros ativos associados, bem como habilitar a definição adequada de direitos de acesso.

17. Informações de Autenticação

Controle: Alocação das informações de autenticação deve admitir controle por um processo de gerenciamento, incluindo aconselhamento aos colaboradores a respeito do manuseio adequado de informações de autenticação.

Propósito: Garantir adequada autenticação na entidade e prevenir falhas no processo.

18. Direitos de Acesso

Controle: Direitos de acesso a informações e outros ativos associados devem ser provisionados, revisados, modificados e removidos, de acordo com políticas de tópicos específicos da organização e regras para controle de acesso.

Propósito: Garantir que o acesso a informações e outros ativos associados estejam definidos e autorizados de acordo com os requisitos de negócio.

Parte 4 dos Controles Organizacionais da ISO 27002

19. Segurança da Informação em Relacionamentos com Fornecedores

Controle: Processos e procedimentos devem ser definidos e implementados, a fim de gerenciar os riscos de Segurança da Informação associados com o uso de produtos ou serviços de fornecedores.

Propósito: Manter o nível acordado de Segurança da Informação nos relacionamentos com fornecedores.

20. Abordagem da Segurança da Informação nos Contratos com Fornecedores

Controle: Requisitos relevantes de Segurança da Informação devem ser estabelecidos e acordados com cada fornecedor, conforme os seus tipos de relacionamento.

Propósito: Manter o nível acordado de Segurança da Informação nos relacionamentos com fornecedores.

21. Gerenciamento de Segurança da Informação na Cadeia de Suprimentos de Tecnologia da Informação e Comunicação (TIC)

Controle: Processos e procedimentos devem ser definidos e implementados, a fim de gerenciar os riscos de Segurança da Informação associados com os produtos e serviços de TIC da cadeia de suprimentos.

Propósito: Manter o nível acordado de Segurança da Informação nos relacionamentos com fornecedores.

22. Monitoramento, Revisão e Gerenciamento de Mudanças de Serviços de Fornecedores

Controle: A organização deve regularmente monitorar, revisar, avaliar e gerenciar mudanças nas práticas de Segurança da Informação dos fornecedores e na entrega de serviços.

Propósito: Manter o nível acordado de Segurança da Informação e entrega de serviços em conformidade com contratos de fornecedores.

23. Segurança da Informação para Uso de Serviços em Nuvem

Controle: Processos para aquisição, uso, gerenciamento e saída de serviços em nuvem devem ser estabelecidos de acordo com os requisitos de Segurança da Informação da organização.

Propósito: Especificar e gerenciar Segurança da Informação para uso nos serviços em nuvem.

Parte 5 dos Controles Organizacionais da ISO 27002

24. Preparação e Planejamento de Gerenciamento de Incidentes de Segurança da Informação

Controle: A organização deve planejar-se e preparar-se para o gerenciamento de incidentes de Segurança da Informação, por meio da definição, do estabelecimento e da comunicação dos processos, funções e responsabilidades relativos a eles.

Propósito: Garantir rapidez, eficácia, consistência e respostas ordenadas aos incidentes de Segurança da Informação, incluindo comunicação nos eventos.

25. Avaliação e Decisão sobre Eventos de Segurança da Informação

Controle: A organização deve avaliar os eventos de Segurança da Informação e decidir se os categoriza como incidentes.

Propósito: Garantir categorização eficaz e priorização dos eventos de Segurança da Informação.

26. Resposta aos Incidentes de Segurança da Informação

Controle: Incidentes de Segurança da Informação devem ser respondidos de acordo com os procedimentos documentados.

Propósito: Garantir respostas eficientes e eficazes aos incidentes de Segurança da Informação.

27. Aprendizado com Incidentes de Segurança da Informação

Controle: O conhecimento obtido a partir dos incidentes de Segurança da Informação deve ser usado a fim de fortalecer e melhorar seus controles.

Propósito: Reduzir a probabilidade e as consequências de incidentes futuros.

28. Coleta de Evidências

Controle: A organização deve estabelecer e implementar procedimentos para a identificação, coleta, aquisição e preservação de evidências relacionadas aos eventos de Segurança da Informação.

Propósito: Garantir um gerenciamento de evidências consistente e eficaz relacionado aos incidentes de Segurança da Informação, para ações disciplinares e legais.

29. Segurança da Informação durante Interrupção

Controle: A organização deve planejar como manter um nível adequado de Segurança da Informação durante uma interrupção.

Propósito: Proteger informações e outros ativos associados no momento em que uma interrupção ocorre.

Parte 6 dos Controles Organizacionais da ISO 27002

30. Disponibilidade de TIC para a Continuidade do Negócio

Controle: A disponibilidade de TIC deve ser planejada, implementada, mantida e testada, baseada nos objetivos de negócio e requisitos de TIC para a continuidade.

Propósito: Garantir a disponibilidade das informações organizacionais e de outros ativos associados durante uma interrupção.

31. Requisitos Legais, Estatutários, Regulatórios e Contratuais

Controle: Os requisitos legais, estatutários, regulatórios e contratuais relevantes para a Segurança da Informação e a abordagem organizacional para atender a esses requisitos devem passar por identificação, documentação e atualização constante.

Propósito: Garantir conformidade com requisitos legais, estatutários, regulatórios e contratuais relacionados à Segurança da Informação.

32. Direitos de Propriedade Intelectual

Controle: A organização deve implementar procedimentos adequados para proteger direitos de propriedade intelectual.

Propósito: Garantir conformidade com requisitos legais, estatutários, regulatórios e contratuais relacionados aos direitos de propriedade intelectual e uso de produtos proprietários.

33. Proteção de Registros

Controle: Registros devem possuir proteção contra perda, destruição, falsificação e acesso e liberação não autorizados.

Propósito: Garantir conformidade com requisitos legais, estatutários, regulatórios e contratuais, assim como expectativas da comunidade ou sociedade relacionadas a proteção e disponibilidade dos registros.

34. Privacidade e Proteção de Informações de Identificação Pessoal (IIP)

Controle: A organização deve identificar e atender aos requisitos a respeito da preservação da privacidade e proteção de IIP, de acordo com leis e regulações aplicáveis e requisitos contratuais.

Propósito: Garantir conformidade com requisitos legais, estatutários, regulatórios e contratuais relacionados aos aspectos de Segurança da Informação da proteção de IIP.

Parte 7 dos Controles Organizacionais da ISO 27002

35. Revisão Independente de Segurança da Informação

Controle: A abordagem organizacional para o gerenciamento de Segurança da Informação e sua implementação, incluindo pessoas, processos e tecnologia, deve admitir revisão de forma independente em intervalos planejados, ou no momento em que mudanças significativas ocorrerem.

Propósito: Garantir contínua adequação e eficácia da abordagem organizacional para o gerenciamento de Segurança da Informação.

36. Conformidade com Políticas, Regras e Padrões de Segurança da Informação

Controle: Conformidade com Política de Segurança da Informação organizacional, políticas de tópicos específicos, regras e padrões devem passar regularmente por revisão.

Propósito: Garantir que a Segurança da Informação seja implementada e operada de acordo com a Política de Segurança da Informação organizacional, as políticas de tópicos específicos, as regras e os padrões.

37. Procedimentos Operacionais Documentados

Controle: Procedimentos operacionais para recursos de processamento de informações devem ser documentados e deixados disponíveis aos colaboradores que os necessitem.

Propósito: Garantir o funcionamento correto e seguro dos recursos de processamento de informações.

Controles Pessoais na NBR ISO/IEC 27002:2022

Parte 1 dos Controles Pessoais da ISO 27002

1. Seleção

Controle: Os antecedentes de todos os colaboradores devem passar por verificação antes de ingressar na organização de forma contínua, conforme leis, regulamentos aplicáveis e ética, de maneira proporcional aos requisitos do negócio, à classificação das informações acessadas e aos riscos percebidos.

Propósito: Garantir que todos os colaboradores sejam elegíveis e adequados às suas funções e permaneçam dessa forma durante a contratação.

2. Termos e Condições de Contratação

Controle: Os acordos contratuais de trabalho devem indicar as responsabilidades dos colaboradores e da organização com a Segurança da Informação.

Propósito: Garantir entendimento dos colaboradores sobre suas responsabilidades de Segurança da Informação, relativas às suas funções.

3. Treinamento, Educação e Conscientização em Segurança da Informação

Controle: Colaboradores e partes interessadas relevantes devem receber conscientização sobre Segurança da Informação, educação, treinamento e atualizações da Política de Segurança da Informação, bem como políticas de tópicos específicos e procedimentos, relevantes para as suas funções.

Propósito: Garantir que os colaboradores e partes interessadas relevantes estejam cientes e cumpram suas responsabilidades de Segurança da Informação.

4. Processo Disciplinar

Controle: Um processo disciplinar deve ser formalizado e comunicado, a fim de tomar ações contra colaboradores e partes interessadas relevantes que tenham cometido violações na Política de Segurança da Informação.

Propósito: Garantir que colaboradores e outras partes interessadas relevantes entendam as consequências de violação da Política de Segurança da Informação, bem como dissuadir e lidar adequadamente com os que cometerem a infração.

Parte 2 dos Controles Pessoais da ISO 27002

5. Responsabilidades após Término ou Mudança de Contratação

Controle: Responsabilidades e obrigações de Segurança da Informação que permanecem válidas após término ou mudança da contratação devem ser definidas, aplicadas e comunicadas aos colaboradores e outras partes interessadas relevantes.

Propósito: Proteger os interesses organizacionais como parte do processo de mudança ou término da contratação.

6. Acordos de Confidencialidade ou Não Divulgação

Controle: Acordos de confidencialidade ou não divulgação que refletem as necessidades organizacionais para a proteção da informação devem passar por identificação, documentação, revisão regular e assinatura pelos colaboradores e outras partes interessadas relevantes.

Propósito: Manter confidencialidade das informações acessíveis pelos colaboradores ou partes externas.

7. Trabalho Remoto

Controle: Medidas de segurança devem ser implementadas quando os colaboradores estão trabalhando remotamente, a fim de proteger as informações acessadas, processadas ou armazenadas fora das instalações da organização.

Propósito: Garantir a Segurança da Informação enquanto os colaboradores estão trabalhando remotamente.

8. Relatórios de Eventos de Segurança da Informação

Controle: A organização deve prover um mecanismo para os colaboradores reportarem eventos de Segurança da Informação observados ou suspeitos por meio de canais adequados, de maneira oportuna.

Propósito: Suportar relatórios oportunos, consistentes e eficazes de eventos de Segurança da Informação, viáveis de identificação pelos colaboradores.

Controles Físicos na NBR ISO/IEC 27002:2022

Parte 1 dos Controles Físicos da ISO 27002

1. Perímetros de Segurança Física

Controle: Perímetros de segurança devem ser definidos e usados, a fim de proteger áreas que contêm informações e outros ativos associados.

Propósito: Prevenir acesso físico não autorizado, dano e interferências a informações organizacionais e outros ativos associados.

2. Entrada Física

Controle: Áreas de segurança devem possuir proteção por controles de entrada apropriados e pontos de acesso.

Propósito: Garantir acesso físico autorizado apenas a informações organizacionais e outros ativos associados.

3. Proteção de Escritórios, Salas e Instalações

Controle: Segurança física para escritórios, salas e instalações deve ser projetada e implementada.

Propósito: Prevenir acesso físico não autorizado, dano e interferência a informações organizacionais e outros ativos associados em escritórios, salas e instalações.

4. Monitoramento de Segurança Física

Controle: Instalações devem passar por monitoramento contínuo contra acesso físico não autorizado.

Propósito: Detectar e deter acesso físico não autorizado.

5. Proteção contra Ameaças Físicas e Ambientais

Controle: Proteção contra ameaças físicas e ambientais, a saber, desastres naturais e outras ameaças físicas intencionais e não intencionais para a infraestrutura, devem ser projetadas e implementadas.

Propósito: Prevenir ou reduzir as consequências de eventos originários de ameaças físicas e ambientais.

Parte 2 dos Controles Físicos da ISO 27002

6. Trabalho em Áreas Seguras

Controle: Medidas de segurança para o trabalho em áreas seguras devem ser projetadas e implementadas.

Propósito: Proteger informações e outros ativos associados em áreas seguras de danos e interferências não autorizadas de colaboradores que trabalham nessas áreas.

7. Mesa e Tela Limpas

Controle: Regras claras de mesa para papéis e mídias de armazenamento removíveis e regras claras de tela para recursos de processamento de informações devem passar por definição e aplicação adequadas.

Propósito: Reduzir os riscos de acesso não autorizado, perda e dano a informações em mesas, telas e outros locais acessíveis durante e fora dos horários normais de trabalho.

8. Localização e Proteção de Equipamentos

Controle: Equipamento deve estar em segurança e protegido.

Propósito: Reduzir os riscos contra ameaças físicas e ambientais, acessos não autorizados e danos.

9. Segurança de Ativos Fora do Local

Controle: Ativos externos devem ser protegidos.

Propósito: Prevenir perda, dano ou roubo de dispositivos externos e interrupções das operações organizacionais.

10. Mídia de Armazenamento

Controle: A mídia de armazenamento deve admitir gerenciamento por meio do ciclo de vida de aquisição, uso, transporte e descarte, de acordo com o esquema de classificação e requisitos de manuseio da organização.

Propósito: Garantir somente divulgação, modificação, remoção ou destruição autorizada de informações nas mídias de armazenamento.

Parte 3 dos Controles Físicos da ISO 27002

11. Utilitários de Suporte

Controle: Os recursos de processamento de informações devem possuir proteção contra falhas de energia e outras interrupções causadas por erros no suporte.

Propósito: Evitar perda, dano ou comprometimento de informações e outros ativos associados, ou interrupção das operações da organização devido a falhas nos serviços de apoio.

12. Segurança de Cabeamento

Controle: Os cabos que transportam energia, dados ou serviços de informação de apoio devem possuir proteção contra interceptação, interferência ou danos.

Propósito: Evitar perda, dano, roubo ou comprometimento de informações e outros ativos associados, bem como interrupção das operações da organização relacionadas ao cabeamento de energia e comunicações.

13. Manutenção de Equipamento

Controle: Os equipamentos devem ser mantidos corretamente, a fim de garantir disponibilidade, integridade e confidencialidade das informações.

Propósito: Evitar perda, dano, roubo ou comprometimento de informações e outros ativos associados, bem como interrupção das operações da organização, causada por falta de manutenção.

14. Descarte ou Reutilização Segura de Equipamento

Controle: Os itens do equipamento que contêm mídia de armazenamento devem ser verificados para garantir que quaisquer dados sensíveis e softwares licenciados foram removidos ou substituídos com segurança antes de serem descartados ou reutilizados.

Propósito: Evitar vazamento de informações de equipamentos que irão para o descarte ou reutilização.

Controles Tecnológicos na NBR ISO/IEC 27002:2022

Parte 1 dos Controles Tecnológicos da ISO 27002

1. Dispositivos Endpoint do Usuário

Controle: Informações armazenadas, processadas ou acessíveis por meio de dispositivos endpoint de usuários devem ser protegidas.

Propósito: Proteger as informações contra os riscos provocados pelo uso de dispositivos endpoint de usuários.

2. Direitos de Acesso Privilegiados

Controle: A atribuição e a utilização de direitos de acesso privilegiados devem ser restringidas e geridas.

Propósito: Garantir que apenas usuários autorizados, componentes de software e serviços sejam fornecidos com direitos de acesso privilegiados.

3. Restrição de Acesso à Informação

Controle: Acesso à informação e outros ativos associados devem ser restringidos de acordo com as políticas de tópicos específicos estabelecidas no controle de acesso.

Propósito: Garantir somente acesso autorizado e prevenir acesso não autorizado a informações e outros ativos associados.

4. Acesso ao Código-Fonte

Controle: Acesso de leitura e escrita ao código-fonte, ferramentas de desenvolvimento e bibliotecas de software devem ser adequadamente gerenciadas.

Propósito: Evitar a inclusão de funcionalidades não autorizadas, evitar alterações não intencionais ou maliciosas e manter a confidencialidade de propriedade intelectual valiosa.

5. Autenticação Segura

Controle: Tecnologias e procedimentos de autenticação segura devem ser implementados baseados em restrições a informações e política de tópicos específicos sobre controle de acesso.

Propósito: Garantir que um usuário ou uma entidade se autentique com segurança, após a concessão de acessos a sistemas, aplicativos e serviços.

6. Gerenciamento de Capacidade

Controle: A utilização dos recursos deve ser monitorada e ajustada de acordo com os requisitos de capacidade atuais e esperados.

Propósito: Garantir a capacidade solicitada das instalações de processamento de informações, recursos humanos, escritórios e outros.

Parte 2 dos Controles Tecnológicos da ISO 27002

7. Proteção contra Malware

Controle: A proteção contra malware deve ser implementada e suportada pela conscientização adequada do usuário.

Propósito: Garantir que informações e outros ativos associados estejam protegidos contra malware.

8. Gerenciamento de Vulnerabilidades Técnicas

Controle: Informações sobre vulnerabilidades técnicas dos sistemas de informação em uso devem ser obtidas e a exposição da organização a tais vulnerabilidades deve ser avaliada, tomando medidas adequadas.

Propósito: Evitar a exploração de vulnerabilidades técnicas.

9. Gerenciamento de Configuração

Controle: Configurações, incluindo as de segurança, hardware, software, serviços e redes, devem ser estabelecidas, documentadas, implementadas, monitoradas e revisadas.

Propósito: Garantir que hardware, software, serviços e redes funcionem corretamente com as configurações de segurança solicitadas, de tal forma que elas não sofram alterações por mudanças incorretas ou não autorizadas.

10. Exclusão de Informações

Controle: Informações armazenadas em sistemas de informação, dispositivos ou em qualquer outra mídia de armazenamento devem ser excluídas no momento em que não forem mais necessárias.

Propósito: Evitar a exposição desnecessária de informações sensíveis e cumprir com requisitos legais, estatutários, regulatórios e contratuais para sua exclusão.

11. Mascaramento de Dados

Controle: Mascaramento de dados deve ser utilizado de acordo com políticas de tópicos específicos de controle de acesso e outros relacionados, bem como requisitos de negócio, levando em consideração a legislação aplicável.

Propósito: Limitar a exposição de dados sensíveis, incluindo IIP, e cumprir os requisitos legais, estatutários, regulatórios e contratuais.

12. Prevenção de Vazamento de Dados

Controle: Medidas de prevenção de vazamento de dados devem ser aplicadas a sistemas, redes e quaisquer outros dispositivos que processem, armazenem ou transmitam informações sensíveis.

Propósito: Detectar e prevenir divulgação e extração não autorizada de informações por indivíduos ou sistemas.

Parte 3 dos Controles Tecnológicos da ISO 27002

13. Backup de Informações

Controle: Cópias de segurança de informações, software e sistemas devem ser mantidas e testadas regularmente, de acordo com a política de tópicos específicos de backup.

Propósito: Permitir recuperação de perda de dados ou sistemas.

14. Redundância de Recursos de Processamento de Informações

Controle: Recursos de processamento de informações devem ser implementados com redundância suficiente, a fim de atender aos requisitos de disponibilidade.

Propósito: Garantir o funcionamento contínuo dos recursos de processamento de informações.

15. Registro de Logs

Controle: Logs que registram atividades, exceções, falhas e outros eventos relevantes devem ser produzidos, armazenados, protegidos e analisados.

Propósito: Registrar eventos, gerar evidências, garantir a integridade das informações de log, prevenir contra acesso não autorizado, identificar eventos de Segurança da Informação que podem levar a um incidente e apoiar as investigações.

16. Atividades de Monitoramento

Controle: Redes, sistemas e aplicações devem ser monitorados em razão de comportamento anômalo e ações apropriadas devem ser tomadas a fim de avaliar potenciais incidentes de Segurança da Informação.

Propósito: Detectar comportamento anômalo e possíveis incidentes de Segurança da Informação.

17. Sincronização de Relógio

Controle: Os relógios dos sistemas de processamento de informações utilizados pela organização devem estar sincronizados.

Propósito: Permitir correlação e análise de eventos relacionados à segurança e outros dados registrados, e suportar investigações sobre incidentes de Segurança da Informação.

18. Uso de Programas Utilitários Privilegiados

Controle: O uso de programas utilitários que possam substituir os controles de sistema e aplicativos deve ser restringido e rigidamente controlado.

Propósito: Garantir que o uso de programas utilitários não prejudique os controles de sistema e aplicativos para Segurança da Informação.

Parte 4 dos Controles Tecnológicos da ISO 27002

19. Instalação de Software em Sistemas Operacionais

Controle: Procedimentos e medidas devem ser implementados, a fim de gerenciar de maneira segura a instalação de software em sistemas operacionais.

Propósito: Garantir a integridade dos sistemas operacionais e prevenir a exploração de vulnerabilidades técnicas.

20. Segurança de Redes

Controle: Redes e seus dispositivos devem ser protegidos, gerenciados e controlados, a fim de salvaguardar as informações em sistemas e aplicações.

Propósito: Proteger as informações nas redes e seus recursos de processamento de informações contra comprometimentos.

21. Segurança de Serviços de Rede

Controle: Mecanismos de segurança, níveis de serviço e requisitos de serviço de rede devem ser identificados, implementados e monitorados.

Propósito: Garantir segurança na utilização dos serviços de rede.

22. Segregação de Redes

Controle: Grupos de serviços de informações, usuários e sistemas de informação devem ser segregados nas redes da organização.

Propósito: Dividir a rede em limites de segurança e controlar o tráfego entre eles, conforme as necessidades do negócio.

23. Filtragem da Web

Controle: O acesso a sites externos deve ser gerenciado, a fim de reduzir a exposição a conteúdos maliciosos.

Propósito: Proteger os sistemas de comprometimento por malware e impedir o acesso a recursos não autorizados.

24. Uso de Criptografia

Controle: Regras para o uso eficaz da criptografia, incluindo o gerenciamento de chaves criptográficas, devem ser definidas e implementadas.

Propósito: Garantir o uso adequado e eficaz da criptografia para proteger a confidencialidade, a autenticidade ou a integridade das informações, conforme requisitos de negócios e Segurança da Informação, considerando premissas legais, estatutárias, regulatórias e contratuais relacionadas.

Parte 5 dos Controles Tecnológicos da ISO 27002

25. Ciclo de Vida de Desenvolvimento Seguro

Controle: Regras para o desenvolvimento seguro de software e sistemas devem ser estabelecidas e aplicadas.

Propósito: Garantir que a Segurança da Informação seja projetada e implementada dentro do ciclo de vida de desenvolvimento seguro de softwares e sistemas.

26. Requisitos de Segurança de Aplicações

Controle: Requisitos de Segurança da Informação devem ser identificados, especificados e aprovados durante o desenvolvimento ou aquisição de aplicações.

Propósito: Garantir que todos os requisitos de Segurança da Informação sejam identificados e abordados no momento em que desenvolver ou adquirir aplicações.

27. Princípios de Arquitetura e Engenharia em Sistemas Seguros

Controle: Princípios para engenharia em sistemas seguros devem ser estabelecidos, documentados, mantidos e aplicados a quaisquer atividades de desenvolvimento de sistemas de informação.

Propósito: Garantir que os sistemas de informação sejam projetados, implementados e operados com segurança dentro do ciclo de vida do desenvolvimento.

28. Codificação Segura

Controle: Princípios de codificação segura devem ser aplicados ao desenvolvimento de software.

Propósito: Garantir que o software seja escrito com segurança, reduzindo assim o número de vulnerabilidades potenciais de Segurança da Informação.

29. Testes de Segurança em Desenvolvimento e Aceitação

Controle: Processos de teste de segurança devem ser definidos e implementados no ciclo de vida de desenvolvimento.

Propósito: Validar se os requisitos de Segurança da Informação são atendidos no momento em que aplicações ou códigos são implantados no ambiente de produção.

30. Desenvolvimento Terceirizado

Controle: A organização deve dirigir, monitorar e revisar as atividades relacionadas à terceirização de desenvolvimento de sistemas.

Propósito: Garantir que as medidas de Segurança da Informação exigidas pela organização sejam implementadas na terceirização do desenvolvimento de sistemas.

Parte 6 dos Controles Tecnológicos da ISO 27002

31. Separação de Ambientes de Desenvolvimento, Teste e Produção

Controle: Os ambientes de desenvolvimento, teste e produção devem ser separados e protegidos.

Propósito: Proteger o ambiente de produção e os dados contra comprometimento em atividades de desenvolvimento e teste.

32. Gerenciamento de Mudanças

Controle: Mudanças nos recursos de processamento de informações e nos sistemas devem estar sujeitas a alterações nos procedimentos de gerenciamento.

Propósito: Preservar a Segurança da Informação no momento em que executar alterações.

33. Informações de Teste

Controle: Informações de teste devem ser adequadamente selecionadas, protegidas e gerenciadas.

Propósito: Garantir a relevância dos testes e a proteção das informações operacionais utilizadas.

34. Proteção de Sistemas de Informação durante Testes de Auditoria

Controle: Os testes de auditoria e outras atividades de garantia que envolvam avaliação de sistemas operacionais devem ser planejados e acordados entre os testadores e a gerência.

Propósito: Minimizar o impacto da auditoria e outras atividades de garantia nos sistemas operacionais e nos processos de negócios.

Conclusão

Em suma, falamos hoje sobre a nova versão da NBR ISO/IEC 27002:2022. Fique atento, pois há uma tendência forte de cobrança da atualização da norma brasileira nas próximas provas de TI que exijam a disciplina de Segurança da Informação. Assim, não deixe de estudar a NBR ISO/IEC 27002:2022!

Preparamos um outro artigo análogo a respeito da NBR ISO/IEC 27001:2022, uma vez que o tema também está na mira das bancas. Se você gostou dessa publicação, não deixe de conferir também o artigo sobre a NBR ISO/IEC 27001:2022, a fim de complementar os seus estudos.

Além disso, recomendamos que você faça muitas questões para treinar os tópicos apresentados. Afinal, exercícios e revisões periódicas são fundamentais para fixar os conceitos. Você pode acessar o Sistema de Questões do Estratégia Concursos pelo link: https://concursos.estrategia.com/.

Por fim, se você quiser aprofundar o conteúdo ou tirar dúvidas específicas, busque o material do Estratégia Concursos. Nós oferecemos diversos cursos em pdf, videoaulas e áudios para você ouvir onde quiser. Saiba mais por meio do link http://www.estrategiaconcursos.com.br/cursos/.

Bons estudos e até a próxima!

Cristiane Selem Ferreira Neves é Bacharel em Ciência da Computação e Mestre em Sistemas de Informação pela Universidade Federal do Rio de Janeiro (UFRJ), além de possuir a certificação Project Management Professional pelo Project Management Institute (PMI). Já foi aprovada nos seguintes concursos: ITERJ (2012), DATAPREV (2012), VALEC (2012), Rioprevidência (2012/2013), TJ-RJ (2022) e TCE-RJ (2022). Atualmente exerce o cargo efetivo de Auditora de Controle Externo – Tecnologia da Informação no Tribunal de Contas do Estado do Rio de Janeiro (TCE-RJ), além de ser produtora de conteúdo dos Blogs do Estratégia Concursos, OAB e Carreiras Jurídicas.