Universo Segurança da Informação: NBR ISO/IEC 27001:2022

Introdução

Para quem estava com saudades, vamos retomar a nossa série especial de temas sobre Segurança da Informação. No artigo de hoje, atendendo a muitos pedidos de um querido amigo concurseiro, você verá um resumo exclusivo sobre a NBR ISO/IEC 27001:2022.

Vamos explicar tudo para você ao longo do artigo, mas deixamos claro desde já que essa norma brasileira (adaptada da internacional) não é novidade no mundo dos concursos e da Segurança da Informação. A última versão havia sido publicada em 2013.

Após um hiato de quase 10 anos, houve uma atualização em 2022. Em outras palavras, vamos apresentar neste artigo a versão de 2022 da norma, traduzida do inglês para o português, para deixar você bem preparado para as próximas provas. Veja o nosso roteiro:

- Escopo da NBR ISO/IEC 27001:2022

- Cláusulas da NBR ISO/IEC 27001:2022

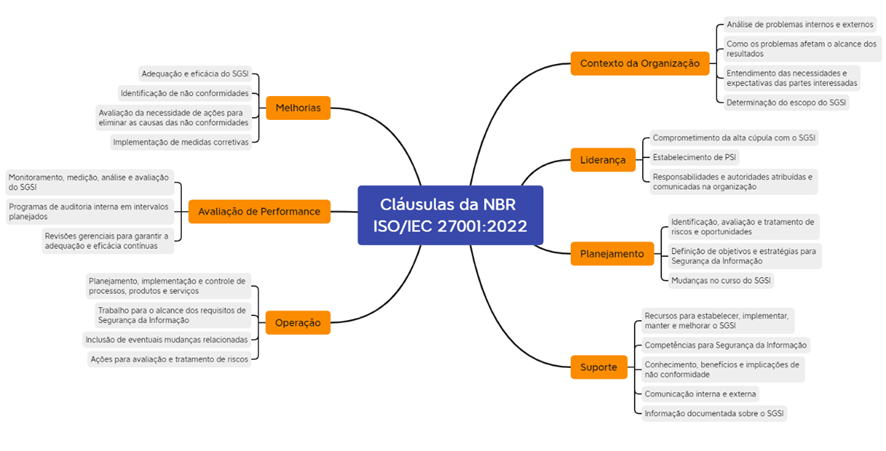

- Mapa Mental das Cláusulas

- Áreas e Controles de Segurança da Informação

Recomendamos que leia o artigo caso esteja estudando para concursos específicos da área de Tecnologia da Informação (TI) ou concursos gerais que cobrem a disciplina de Segurança da Informação no edital. Esperamos você nas próximas seções!

O artigo de hoje é um pouquinho mais longo do que o normal. Afinal, como ainda não há muitos materiais de concursos disponíveis sobre a atualização da NBR ISO/IEC 27001:2022, optamos por fazer algo mais completo para te ajudar bastante na preparação. Vamos começar então?

Tempo de leitura aproximada: 15 a 20 minutos

Escopo da NBR ISO/IEC 27001:2022

A norma visa fornecer requisitos para estabelecer, implementar, manter e melhorar continuamente um Sistema de Gestão de Segurança da Informação (SGSI), considerado estratégico para a organização.

Os critérios para a composição do SGSI são influenciados pelos objetivos e necessidades organizacionais, requisitos de segurança, processos adotados, além do tamanho e estrutura. Adicionalmente, os critérios tendem a se modificar com o passar do tempo.

Momento Curiosidade: As siglas ISO e IEC são internacionais, indicando que a norma é um padrão mundial. ISO significa International Organization for Standardization, enquanto IEC significa International Electrotechnical Commission.

Mais Curiosidade: NBR é abreviação de norma brasileira. Ou seja, a NBR ISO/IEC 27001:2022 é a norma internacional ISO/IEC 27001:2022 adaptada para o Brasil.

A NBR ISO/IEC 27001:2022 é dividida em uma série de cláusulas e controles de Segurança da Informação, assim como na versão anterior. A maior parte das mudanças ocorreu nos controles. Vamos falar sobre esses tópicos nas próximas seções. Continue com a gente!

Cláusulas da NBR ISO/IEC 27001:2022

As cláusulas da NBR ISO/IEC 27001:2022 estão divididas em contexto da organização, liderança, planejamento, suporte, operação, avaliação de performance e melhorias. Nesta seção, vamos abordar resumidamente cada uma delas:

Contexto da Organização, Liderança e Planejamento na NBR ISO/IEC 27001:2002

Contexto da Organização: a organização deve analisar problemas relevantes externos e internos, observando como eles afetam o alcance dos resultados do SGSI. Para a análise, é importante entender as necessidades e expectativas das partes interessadas e determinar o escopo do SGSI.

Liderança: a alta cúpula deve demonstrar liderança e compromisso com o SGSI, além de estabelecer uma Política de Segurança da Informação (PSI) e garantir que as responsabilidades e as autoridades relevantes para a Segurança da Informação foram atribuídas e comunicadas na organização.

Planejamento: envolve ações para identificar, avaliar e tratar riscos e oportunidades, além de definir os objetivos de Segurança da Informação e estratégias para alcançá-los. Em caso de eventuais mudanças necessárias no curso do SGSI, estas devem ser encaradas de maneira planejada.

Suporte, Operação, Avaliação de Performance e Melhorias na NBR ISO/IEC 27001:2022

Suporte: abrange recursos; competências ligadas à Segurança da Informação; conhecimento, benefícios e implicações de sua não conformidade; comunicação interna e externa e informação documentada para estabelecer, implementar, manter e continuamente melhorar o SGSI.

Operação: a organização deve planejar, implementar e controlar os processos, produtos e serviços necessários ao alcance dos requisitos de Segurança da Informação, incluindo eventuais mudanças relacionadas, além de prover ações destinadas à avaliação e tratamento dos seus riscos.

Você Sabia? Algumas características do Suporte e da Operação aparecem em outras cláusulas, o que pode dificultar um pouco o entendimento. Pense que o Suporte são elementos diversos para apoiar o SGSI, enquanto a Operação é mais focada nos itens que já estão em produção no momento.

Avaliação de Performance: consiste em atividades que envolvem o monitoramento, medição, análise e avaliação do SGSI, bem como programas de auditoria interna em intervalos planejados e revisões gerenciais para garantir sua adequação e eficácia contínuas.

Melhorias: a organização deve continuamente melhorar a adequação e a eficácia do SGSI, por meio da identificação de não conformidades, da avaliação da necessidade de ações para eliminar as suas causas, de forma que não se repitam, e da implementação de medidas corretivas.

Mapa Mental das Cláusulas

Chegou um dos momentos mais esperados da leitura. Se você já acompanha o nosso trabalho há algum tempo, então sabe que geralmente fazemos uma revisão no final do artigo. Porém, resolvemos fazer algo diferente hoje: vamos liberar um mapa mental no meio da publicação.

Optamos por essa mudança porque a próxima seção já será naturalmente esquematizada, pela própria forma de apresentar as informações. Ou seja, o artigo ficará bem dinâmico. Esperamos que ele seja útil no seu aprendizado, porque tudo é feito pensando em facilitar a sua vida.

Áreas e Controles de Segurança da Informação

Os controles são tradicionais nas publicações da NBR ISO/IEC 27001. Na versão de 2013, eram 114 controles. Por outro lado, na versão de 2022, são apenas 93 controles. Observe que houve uma redução.

Da mesma forma, as áreas em que os controles estão agrupados também diminuíram: passaram de 14 para somente 4. Vale ressaltar que não há hierarquia entre as áreas, tampouco entre os controles.

Ou seja, podemos sintetizar que a versão de 2022 foi levemente enxugada, quando comparada à versão de 2013. Porém, a nova versão passou pela atualização de conteúdo que uma década exige.

Bom, vamos deixar você por alguns instantes com os benditos quadros dos controles. Faça uma primeira leitura atenta, sem desespero, porque teremos notícias boas lá na frente para ajudar na memorização.

Controles Organizacionais na NBR ISO/IEC 27001:2022

| Controles Organizacionais | |

|---|---|

| 1 | Políticas para Segurança da Informação |

| 2 | Papéis e Responsabilidades de Segurança da Informação |

| 3 | Segregação de Funções |

| 4 | Responsabilidades de Gestão |

| 5 | Contato com Autoridades |

| 6 | Contato com Grupos de Interesses Especiais |

| 7 | Inteligência contra Ameaças |

| 8 | Segurança da Informação no Gerenciamento de Projetos |

| 9 | Inventário de Informações e outros Ativos Associados |

| 10 | Uso Aceitável da Informação e outros Ativos Associados |

| 11 | Devolução de Ativos |

| 12 | Classificação das Informações |

| 13 | Rotulagem das Informações |

| 14 | Transferência das Informações |

| 15 | Controle de Acesso |

| 16 | Gerenciamento de Identidade |

| 17 | Informações de Autenticação |

| 18 | Direitos de Acesso |

| 19 | Segurança da Informação em Relacionamentos com Fornecedores |

| 20 | Abordagem da Segurança da Informação nos Contratos com Fornecedores |

| 21 | Gerenciamento de Segurança da Informação na Cadeia de Suprimentos de Tecnologia da Informação e Comunicação (TIC) |

| 22 | Monitoramento, Revisão e Gerenciamento de Mudanças de Serviços de Fornecedores |

| 23 | Segurança da Informação para Uso de Serviços em Nuvem |

| 24 | Preparação e Planejamento de Gerenciamento de Incidentes de Segurança da Informação |

| 25 | Avaliação e Decisão sobre Eventos de Segurança da Informação |

| 26 | Resposta aos Incidentes de Segurança da Informação |

| 27 | Aprendizado com Incidentes de Segurança da Informação |

| 28 | Coleta de Evidências |

| 29 | Segurança da Informação durante Interrupção |

| 30 | Disponibilidade de TIC para a Continuidade do Negócio |

| 31 | Requisitos Legais, Estatutários, Regulatórios e Contratuais |

| 32 | Direitos de Propriedade Intelectual |

| 33 | Proteção de Registros |

| 34 | Privacidade e Proteção de Informações de Identificação Pessoal (IIP) |

| 35 | Revisão Independente de Segurança da Informação |

| 36 | Conformidade com Políticas, Regras e Padrões de Segurança da Informação |

| 37 | Procedimentos Operacionais Documentados |

Controles Pessoais e Físicos na NBR ISO/IEC 27001:2022

| Controles Pessoais | |

|---|---|

| 1 | Seleção |

| 2 | Termos e Condições de Contratação |

| 3 | Treinamento, Educação e Conscientização em Segurança da Informação |

| 4 | Processo Disciplinar |

| 5 | Responsabilidades após Término ou Mudança de Contratação |

| 6 | Acordos de Confidencialidade ou Não Divulgação |

| 7 | Trabalho Remoto |

| 8 | Relatórios de Eventos de Segurança da Informação |

| Controles Físicos | |

|---|---|

| 1 | Perímetros de Segurança Física |

| 2 | Entrada Física |

| 3 | Proteção de Escritórios, Salas e Instalações |

| 4 | Monitoramento de Segurança Física |

| 5 | Proteção contra Ameaças Físicas e Ambientais |

| 6 | Trabalho em Áreas Seguras |

| 7 | Mesa e Tela Limpas |

| 8 | Localização e Proteção de Equipamentos |

| 9 | Segurança de Ativos Fora do Local |

| 10 | Mídia de Armazenamento |

| 11 | Utilitários de Suporte |

| 12 | Segurança de Cabeamento |

| 13 | Manutenção de Equipamento |

| 14 | Descarte ou Reutilização Segura de Equipamento |

Controles Tecnológicos na NBR ISO/IEC 27001:2022

| Controles Tecnológicos | |

|---|---|

| 1 | Dispositivos de Endpoint do Usuário |

| 2 | Direitos de Acesso Privilegiados |

| 3 | Restrição de Acesso à Informação |

| 4 | Acesso ao Código-Fonte |

| 5 | Autenticação Segura |

| 6 | Gerenciamento de Capacidade |

| 7 | Proteção contra Malware |

| 8 | Gerenciamento de Vulnerabilidades Técnicas |

| 9 | Gerenciamento de Configuração |

| 10 | Exclusão de Informações |

| 11 | Mascaramento de Dados |

| 12 | Prevenção de Vazamento de Dados |

| 13 | Backup de Informações |

| 14 | Redundância de Recursos de Processamento de Informações |

| 15 | Registro de Logs |

| 16 | Atividades de Monitoramento |

| 17 | Sincronização de Relógio |

| 18 | Uso de Programas Utilitários Privilegiados |

| 19 | Instalação de Software em Sistemas Operacionais |

| 20 | Segurança de Redes |

| 21 | Segurança de Serviços de Rede |

| 22 | Segregação de Redes |

| 23 | Filtragem da Web |

| 24 | Uso de Criptografia |

| 25 | Ciclo de Vida de Desenvolvimento Seguro |

| 26 | Requisitos de Segurança de Aplicações |

| 27 | Princípios de Arquitetura e Engenharia em Sistemas Seguros |

| 28 | Codificação Segura |

| 29 | Testes de Segurança em Desenvolvimento e Aceitação |

| 30 | Desenvolvimento Terceirizado |

| 31 | Separação de Ambientes de Desenvolvimento, Teste e Produção |

| 32 | Gerenciamento de Mudanças |

| 33 | Informações de Teste |

| 34 | Proteção de Sistemas de Informação durante Testes de Auditoria |

Dicas Infalíveis para Decorar os Controles

Obviamente, sabemos que é uma tarefa árdua decorar todos os controles e suas descrições. Tente ao menos decorar os nomes dos controles, listados nas tabelas. Por ser uma norma recente, é bem provável que a banca pergunte o nome do controle e a área relacionada na prova.

Para você que tem dificuldade com muito conteúdo, aí vai uma dica: procure decorar apenas os Controles Pessoais e os Controles Físicos, porque eles são a minoria. Na hora da prova, você vai ter 22 deles memorizados, de 2 áreas completas.

Quanto aos Controles Tecnológicos, tente ler o quadro várias vezes e decorar as palavras-chave que aparecem repetidamente e possuem cunho técnico, tais como dados, teste, redes etc. Na hora da prova, você vai acertar intuitivamente, por saber do que o assunto trata.

Por fim, os Controles Organizacionais são os que sobraram. Se a banca perguntar algum que não consta na lista dos que você decorou, nem está relacionado com os termos de tecnologia, então só pode fazer parte dos Controles Organizacionais. Ou seja, você consegue acertar por eliminação.

Atenção: Caso o seu concurso tenha prova discursiva, a nossa recomendação é que escolha 3 itens dentre os Controles Tecnológicos e os Controles Organizacionais para decorar. Se a banca pedir para você citar exemplos de cada uma delas, já vai garantir a questão.

Conclusão

Hoje falamos sobre a nova versão da NBR ISO/IEC 27001:2022. Fique atento, pois há uma tendência forte da atualização da norma brasileira ser cobrada nas próximas provas de TI que exijam a disciplina de Segurança da Informação. Seja esperto e saia na frente da concorrência!

Recomendamos que você faça muitas questões para treinar os tópicos apresentados. Nem só de teoria vive o concurseiro. Exercícios são fundamentais para fixar o aprendizado. O acesso ao Sistema de Questões do Estratégia Concursos é feito pelo link: https://concursos.estrategia.com/.

Além dos exercícios, não deixe de revisar o tópico periodicamente. As revisões são um artifício essencial para a memorização do conteúdo. Aproveite o mapa mental disponibilizado gratuitamente neste artigo, pois ele pode ser um poderoso aliado para turbinar o seu aprendizado.

Por fim, se você quiser aprofundar o conteúdo ou tirar dúvidas específicas, busque o material do Estratégia Concursos. Nós oferecemos diversos cursos em pdf, videoaulas e áudios para você ouvir onde quiser. Saiba mais por meio do link http://www.estrategiaconcursos.com.br/cursos/.

Bons estudos e até a próxima!

Cristiane Selem Ferreira Neves é Bacharel em Ciência da Computação e Mestre em Sistemas de Informação pela Universidade Federal do Rio de Janeiro (UFRJ), além de possuir a certificação Project Management Professional pelo Project Management Institute (PMI). Já foi aprovada nos seguintes concursos: ITERJ (2012), DATAPREV (2012), VALEC (2012), Rioprevidência (2012/2013), TJ-RJ (2022) e TCE-RJ (2022). Atualmente exerce o cargo efetivo de Auditora de Controle Externo – Tecnologia da Informação no Tribunal de Contas do Estado do Rio de Janeiro (TCE-RJ), além de ser produtora de conteúdo dos Blogs do Estratégia Concursos, OAB e Carreiras Jurídicas.

A lista de controles tecnológicos da tabela 4 está descrita no Anexo A da ISO 27001:2022, mais precisamente a partir da página 15 da versão original. Talvez cause uma certa confusão porque, como a própria norma diz, os controles de segurança da informação são diretamente derivados e alinhados com os listados na ISO 27002:2022.

Vamos lembrar rapidamente as definições. A ISO 27001:2022 fornece requisitos para estabelecer, implementar, manter e melhorar continuamente um Sistema de Gestão de Segurança da Informação (SGSI), enquanto a ISO 27002:2022 fornece um conjunto de referências de controles genéricos de Segurança da Informação, incluindo guia de implementação. Ou seja, perceba que existe uma correlação entre as normas.

Bons estudos!