INSS: Segurança e Proteção

No artigo de hoje, INSS: Segurança e Proteção, um resumo dos pontos será apresentado para você que precisa saber para a prova, conforme análise da CEBRASPE.

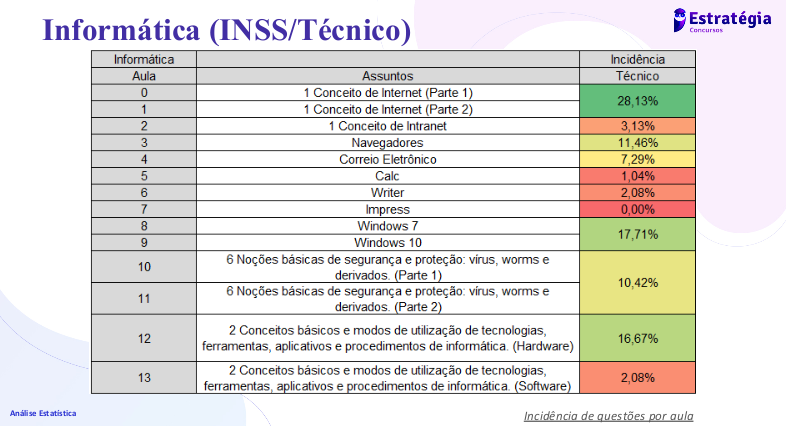

O Estratégia Concursos vem produzindo artigos sobre os principais temas. O tema de hoje aborda 10,42% da prova de Informática, conforme análise da nossa equipe ilustrada abaixo.

Serão abordadas as principais regras para concurso do Instituto Nacional do Seguro Social. O objetivo é gabaritar a prova.

Worms – INSS: Segurança e Proteção

Os worms são programas parecidos com vírus, mas que na verdade são capazes de se propagarem automaticamente através de redes, enviando cópias de si mesmo de computador para computador.

Além disso, geralmente utilizam as redes de comunicação para infectar outros computadores (via e-mails, Web, FTP, redes das empresas entre outros).

Diferentemente do vírus, o worm não embute cópias de si mesmo em outros programas ou arquivos e não necessita ser explicitamente executado para se propagar.

Assim, sua propagação se dá através da exploração de vulnerabilidades existentes ou falhas na configuração de softwares instalados em computadores.

Dessa forma, os worms podem se espalhar de diversas maneiras, mas a propagação via rede é a mais comum. Sua característica marcante é a replicação (cópia funcional de si mesmo) e infecção de outros computadores sem intervenção humana e sem necessidade de um programa hospedeiro.

Assim, os worms são notadamente responsáveis por consumir muitos recursos.

Degradam sensivelmente o desempenho de redes e podem lotar o disco rígido de computadores, devido à grande quantidade de cópias de si mesmo que costumam propagar.

Além disso, podem gerar grandes transtornos para aqueles que estão recebendo tais cópias.

Bots

Os bots ou robôs funcionam de modo similar ao worm, pois é um programa capaz de se propagar automaticamente explorando vulnerabilidades existentes ou falhas na configuração de software instalado em um computador.

Adicionalmente ao worm, dispõe de mecanismos de comunicação com o invasor permitindo que o bot seja controlado remotamente.

Os bots esperam por comandos de um hacker, podendo manipular os sistemas infectados, sem o conhecimento do usuário. Segundo a literatura, a comunicação entre o invasor e o computador pelo bot pode ocorrer via canais de IRC, servidores Web e redes do tipo P2P entre outros meios.

Assim, ao se comunicar, o invasor pode enviar instruções para que ações maliciosas sejam executadas, como desferir ataques, furtar dados do computador infectado e enviar spam .

Trata-se do significado de botnet, junção da contração das palavras robot (bot) e network (net).

Dessa forma, uma rede infectada por bots é denominada de botnet (também conhecida como rede zumbi), sendo composta geralmente por milhares desses elementos maliciosos que ficam residentes nas máquinas, aguardando o comando de um invasor.

Quanto mais zumbis (zombie computers) participarem da botnet, mais potente ela será. Um invasor que tenha controle sobre uma botnet pode utilizá-la para:

- coletar informações de um grande número de computadores;

- “clicar” em anúncios e gerar receitas fraudulentas;

- enviar spam em grande escala; hospedar sites de phishing;

- iniciar ataques de negação de serviço que impedem o uso de serviços online entre outros.

Antivírus – INSS: Segurança e Proteção

O antivírus é uma ferramenta preventiva e corretiva, que detecta (e, em muitos casos, removem) vírus de computador e outros programas maliciosos (como spywares e cavalos de tróia).

Não impedem que um atacante explore alguma vulnerabilidade existente no computador. Também não evita o acesso não autorizado a um backdoor instalado no computador.

Firewall

O termo firewall é uma ligação entre redes de computadores que restringe o tráfego de comunicação de dados entre a parte da rede que está “dentro” ou “antes” do firewall, protegendo-a assim das ameaças da rede de computadores que está “fora” ou depois do firewall.

Dessa forma, esse mecanismo de proteção geralmente é utilizado para proteger uma rede menor (como os computadores de uma empresa) de uma rede maior (como a Internet).

Um firewall deve ser instalado no ponto de conexão entre as redes, onde, através de regras de segurança, controla o tráfego que flui para dentro e para fora da rede protegida.

Pode ser desde um único computador, um software sendo executado no ponto de conexão entre as redes de computadores ou um conjunto complexo de equipamentos e softwares (esse cenário é o mais comum de se encontrar!).

Deve-se observar que isso o torna um potencial gargalo para o tráfego de dados e, caso não seja dimensionado corretamente, poderá causar atrasos e diminuir a performance da rede.

Os firewalls são implementados, em regra, em dispositivos que fazem a separação da rede interna e externa, chamados de estações guardiãs (bastion hosts).

Quando o bastion host cai, a conexão entre a rede interna e externa deixa de funcionar.

As principais funcionalidades oferecidas pelos firewalls são:

- Regular o tráfego de dados entre uma rede local e a rede externa não confiável, por meio da introdução de filtros para pacotes ou aplicações;

- Impedir a transmissão ou a recepção de acessos nocivos ou não autorizados dentro de uma rede local; mecanismo de defesa que restringe o fluxo de dados entre redes, podendo criar um “log” do tráfego de entrada e saída da rede;

- Proteção de sistemas vulneráveis ou críticos, ocultando informações de rede como nome de sistemas, topologia da rede, identificações dos usuários entre outros.

Phishing

Os vírus de e-mail são anexos às mensagens de e-mail. Segundo Microsoft (2013), o firewall não pode determinar o conteúdo das mensagens e, portanto, não pode protegê-lo contra esses tipos de vírus.

Assim, deve-se usar um programa antivírus para examinar e excluir anexos suspeitos de uma mensagem de e-mail antes de abri-la.

Mesmo tendo um programa antivírus, você não deve abrir um anexo de e-mail se não estiver completamente certo de que ele é seguro.

Dessa forma, o phishing é uma técnica usada para induzir usuários de computador a revelar informações pessoais ou financeiras, como uma senha de conta bancária.

Assim, uma tentativa de phishing online comum começa com um e-mail recebido de uma fonte aparentemente confiável, mas que, na verdade, orienta os destinatários a fornecerem informações para um site fraudulento.

Portanto, o firewall não pode determinar o conteúdo das mensagens de e-mail e, portanto, não pode protegê-lo contra esse tipo de ataque.

O firewall não tem a função de procurar por ataques. Ele realiza a filtragem dos pacotes e, então, bloqueia as transmissões não permitidas.

Dessa forma, atua entre a rede externa e interna, controlando o tráfego de informações que existem entre elas, procurando certificar-se de que este tráfego é confiável, em conformidade com a política de segurança do site acessado.

Além disso, relembra-se que o firewall não é antivírus nem funciona como antispyware.

Firewall (pessoal): software que controla o acesso e as comunicações entre um computador e a Internet ou uma rede local. Bloqueia hackers e outros tráfegos não autorizados e permite o tráfego autorizado.

Firewall (rede): um dispositivo de hardware, software ou ambos que controla o acesso à rede e as comunicações entre uma rede e a Internet ou entre duas partes diferentes de uma rede.

Criptografia – INSS: Segurança e Proteção

A palavra criptografia é composta dos termos gregos KRIPTOS (secreto, oculto, ininteligível) e GRAPHO (escrita, escrever).

Trata-se de um conjunto de conceitos e técnicas que visa codificar uma informação de forma que somente o emissor e o receptor possam acessá-la.

Terminologia básica sobre Criptografia:

- Mensagem ou texto: informação que se deseja proteger. Esse texto quando em sua forma original, ou seja, a ser transmitido, é chamado de texto puro ou texto claro.

- Remetente ou emissor: pessoa ou serviço que envia a mensagem.

- Destinatário ou receptor: pessoa ou serviço que receberá a mensagem.

- Encriptação: processo em que um texto puro passa, transformando-se em texto cifrado.

- Desencriptação: processo de recuperação de um texto puro a partir de um texto cifrado.

- Canal de comunicação: é o meio utilizado para a troca de informações.

- Criptografar: ato de encriptar um texto puro, assim como, descriptografar é o ato de desencriptar um texto cifrado.

- Chave: informação que o remetente e o destinatário possuem e que será usada para criptografar e descriptografar um texto ou mensagem.

Assinatura Digital – INSS: Segurança e Proteção

Assinatura Digital é como se fosse a assinatura pessoal de uma pessoa, que somente ela poderia ter feito em um documento.

Dessa forma, é o que garante a autenticidade e a integridade de uma informação (foi gerada por quem diz ter gerado e não foi alterada), além do não repúdio, o emissor não pode negar a autenticidade da mensagem.

Funciona assim: o hash da mensagem é codificado utilizando a chave privada do usuário. Sendo assim, a chave pública é utilizada para decodificar o hash. É utilizado o hash da mensagem porque é mais rápido codificar o hash do que a mensagem toda. Este hash gerado é anexado ao documento assinado.

Assinatura eletrônica seria qualquer modo eletrônico que pode ser usado para se identificar alguém ou alguma coisa. Pode ser simplesmente a senha que você utiliza para entrar em seu e-mail.

Assim, a assinatura digital é um exemplo particular de assinatura eletrônica, mas nem toda assinatura eletrônica garante a integridade e a autenticidade de documentos ou mensagens.

Destacam-se as diferenças entre assinatura e certificado digital:

Assinatura Digital

• É um tipo de assinatura eletrônica.

• Resulta da utilização de algoritmos de criptografia assimétrica.

• Garante a autenticidade e a integridade.

Certificado Digital

• Documento eletrônico assinado por uma AC.

• Contém diversos dados sobre o titular como nome, CPF, etc.

• Vincula uma pessoa ou entidade a uma chave pública.

Autoridade Certificadora (AC)

Suponha o exemplo da carteira de motorista. Pode-se pensar em um certificado como uma carteira de motorista, a Autoridade Certificadora opera como um tipo de órgão de licenciamento.

Em uma ICP, a AC emite, gerencia e revoga os certificados para uma comunidade de usuários finais.

Dessa forma, a AC assume a tarefa de autenticação de seus usuários finais e assina digitalmente as informações sobre o certificado antes de disseminá-lo.

A AC, no final, é responsável pela autenticidade dos certificados emitidos por ela.

Autoridade de Registro (AR) – INSS: Segurança e Proteção

Embora a AR possa ser considerada um componente estendido de uma ICP, os administradores estão descobrindo que isso é uma necessidade. À medida que aumenta o número de usuários finais dentro de uma ICP, também aumenta a carga de trabalho de uma AC.

A AR serve como uma entidade intermediária entre a AC e seus usuários finais, ajudando a AC em suas funções rotineiras para o processamento de certificados. Uma AR é necessariamente uma entidade operacionalmente vinculada a uma AC, a quem compete:

- identificar os titulares de certificados: indivíduos, organizações ou equipamentos;

- encaminhar solicitações de emissão e revogação de certificados à AC;

- guardar os documentos apresentados para identificação dos titulares.

Concluindo este artigo, pode-se afirmar que foram trazidos os principais tópicos relativos à Segurança da Informação para a prova do INSS.

Assim, foque em saber não só os conceitos, mas também na resolução massiva do máximo de questões possíveis.

Um abraço e bons estudos!

Felipe Rocha

@ffazro