Olá Amigos!

Venho aqui para comentar as provas de informática de Analista e Técnico Judiciário do TRT 24, aplicado pela banca FCC. E tem recurso!

Vejamos:

TÉCNICO JUDICIÁRIO

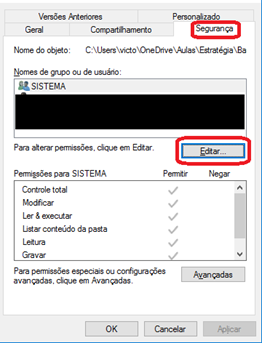

17. Quando uma pasta ou um arquivo é criado, o Windows 7 em português atribui permissões padrão a esse objeto. Modificar é a permissão mínima necessária para concluir esse procedimento. Para um usuário definir, exibir, alterar ou remover permissões de arquivos e pastas deve-se, inicialmente:

− Clicar com o botão direito do mouse no arquivo ou na pasta para o qual deseja definir permissões, clicar em Propriedades e clicar na guia …I…

− Clicar em …II… para abrir a caixa de diálogo Permissões para <objeto>.

As lacunas I e II são, correta e respectivamente, preenchidas com

(A) Geral – Atributos

(B) Compartilhamento – Adicionar

(C) Compartilhamento – Compartilhar

(D) Geral – Escolher Arquivo

(E) Segurança – Editar

Para editar as permissões de uma pasta, em suas propriedades, deve‑se acessar a Guia Segurança, item Editar.

Resposta certa, alternativa e).

18. Um Técnico de Informática, ao acessar o site da organização para a qual trabalha, encontrou-o totalmente desfigurado, com o conteúdo das páginas alterado. Ao buscar razões para este tipo de ataque que viola a segurança das informações, verificou que um atacante, para desfigurar uma página web, pode:

− explorar erros da aplicação web;

− explorar vulnerabilidades do servidor de aplicação web;

− explorar vulnerabilidades da linguagem de programação ou dos pacotes utilizados no desenvolvimento da aplicação web;

− invadir o servidor onde a aplicação web está hospedada e alterar diretamente os arquivos que compõem o site;

− furtar senhas de acesso à interface web usada para administração remota.

O Técnico concluiu, corretamente, que este tipo de ataque é conhecido como

(A) IP spoofing.

(B) Defacement.

(C) inundação UDP.

(D) engenharia social.

(E) wardriving.

Quando um ataque “desfigura” uma página web, podemos logo pensar em defacement (que significa desfigurar a superfície de um objeto).

Resposta certa, alternativa b).

19. O Internet Explorer 11, em português, tem uma opção no menu Ferramentas que oferece diversas funcionalidades, dentre as quais encontram-se:

− Excluir histórico de navegação

− Navegação InPrivate

− Habilitar proteção contra rastreamento

− Desativar filtro SmartScreen

− Relatar site não seguro

A opção do menu Ferramentas que oferece estas funcionalidades é:

(A) Relatar problemas do site.

(B) Gerenciar opções de navegação na internet.

(C) Gerenciar complementos.

(D) Segurança.

(E) Configurações do modo de exibição de compatibilidade.

O item no menu Ferramentas do IE11 que permite ajustar todos esses recursos é Segurança.

Resposta certa, alternativa d).

20. Considere que um Técnico de Informática está utilizando o Microsoft Excel 2007, em português, e deseja utilizar uma função para procurar um item em um intervalo de células e, então, retornar a posição relativa desse item no intervalo. Por exemplo, se o intervalo A1:A3 contiver os valores 5, 7 e 38, a fórmula

(A) =CORRESP(7;A1:A3;0) retorna o número 2, pois 7 é o segundo item no intervalo.

(B) =INTERVALO(7;A1:A3;0) retorna true, pois 7 é um item no intervalo.

(C) =INTERV(7,A1:A3) retorna o número 2, pois 7 é o segundo item no intervalo.

(D) =CORRESP(7,A1:A3) retorna true, pois 7 é um item no intervalo.

(E) =INTERVALO(7,A1:A3,3) retorna o número 2, pois 7 é o segundo item no intervalo de 3 valores.

A função CORRESP(valor procurado; intervalo; tipo de correspondência) retorna a posição relativa de um valor procurado no intervalo).

Logo, =CORRESP(7;A1:A3;0) retorna o número 2, pois 7 é o segundo item no intervalo.

O parâmetro tipo_de_correspondência pode ser preenchido com 0 (indica que o valor procurado é exato; 1 indica que o valor procurado é menor e -1 indica que o valor procurado é maior).

INTERVALO e INTERV são funções inexistentes.

Questão dificílima, pois traz uma função que nunca vi ser cobrada anteriormente em concursos, bem como uma função pouco útil para o cotidiano.

Resposta certa, alternativa b).

ANALISTA JUDICIÁRIO

17. A Microsoft traz em uma de suas páginas da internet as funções do Microsoft Excel 2007, em português, mais utilizadas. Dentre estas funções estão as listadas abaixo.

I. É usada para retornar um valor caso uma condição seja verdadeira e outro valor caso seja falsa.

II. É útil para localizar informações em linhas de uma tabela ou de um intervalo. Por exemplo, procurar pelo sobrenome de uma funcionária, por seu número de identificação ou encontrar seu telefone pesquisando seu sobrenome (como um catálogo de telefone).

III. É utilizada para selecionar um valor entre 254 valores que se baseie no número de índice. Por exemplo, se de valor1 até valor7 corresponder aos números da semana, a função retorna um dos dias quando um número entre 1 e 7 for usado como núm_índice.

Os nomes das funções listadas em I, II e III são, correta e respectivamente,

(A) SE – PROCURAR – ESCOLHER

(B) CASO – PROC – CORRESP

(C) COND – PROC – ÍNDICE

(D) CASO – PROCURAR – CORRESP

(E) SE – PROCV – ESCOLHER

Analisando os itens:

I. A função SE, provavelmente, é a função mais famosa do Excel;

II. A função PROCV é útil justamente para o tipo de exemplo dado. Deseja-se uma informação em uma coluna diferente da coluna utilizada como parâmetro de pesquisa.

III. Pouco útil em minha opinião, a função ESCOLHER retorna o elemento cuja posição é o número de índice em uma lista de argumentos.

Questão bem mais fácil do que a questão de Excel da prova de Técnico.

Resposta certa, alternativa e).

18. Quando uma pasta ou um arquivo é criado, o Windows 7, em português, atribui permissões padrão a esse objeto ou o criador pode atribuir permissões específicas. Ler é a permissão mínima necessária para exibir permissões efetivas. Para um usuário exibir permissões efetivas de arquivos e pastas, ele deve inicialmente

− Clicar com o botão direito do mouse no arquivo ou na pasta, clicar em Propriedades e clicar na guia …I… .

− Clicar em …II… .

− Na caixa de diálogo que se abre, clicar na guia Permissões Efetivas e fazer a seleção desejada.

As lacunas I e II são, correta e respectivamente, preenchidas com

(A) Permissões – Auditoria

(B) Segurança – Avançadas

(C) Permissões – Avançadas

(D) Permissões – Permissões Especiais

(E) Geral – Permissões Especiais

Para editar as permissões específicas de um arquivo, em suas propriedades, deve‑se acessar a Guia Segurança, item Avançadas.

Na caixa de diálogo que se abre, clicar na guia Permissões Efetivas e fazer a seleção desejada.

Resposta certa, alternativa b).

19. É um conjunto de programas e técnicas que permite esconder e assegurar a presença de um invasor ou de outro código malicioso em um computador comprometido. Pode ser usado para: remover evidências em arquivos de logs; instalar outros códigos maliciosos, como backdoors, para assegurar o acesso futuro ao computador infectado; esconder atividades e informações, como arquivos, diretórios, processos, chaves de registro, conexões de rede etc.; mapear potenciais vulnerabilidades em outros computadores, por meio de varreduras na rede; capturar informações da rede onde o computador comprometido está localizado, pela interceptação de tráfego; dentre outras possibilidades. No entanto, seu nome não indica que os programas e as técnicas que o compõem são usadas para obter acesso privilegiado a um computador, mas sim para manter o acesso privilegiado.

(Disponível em: http://cartilha.cert.br/malware/)

O texto descreve um tipo de ameaça à segurança das informações conhecido como

(A) worm.

(B) bot.

(C) rootkit.

(D) engenharia social.

(E) wardriving.

A questão descreve, por completo, a definição de rootkit, contida na Cartilha da CERT.BR.

Resposta certa, alternativa c).

20. Um usuário deseja navegar na internet usando o Internet Explorer 11, em português, de forma a evitar que o navegador armazene dados da sua sessão de navegação, incluindo cookies, arquivos de internet temporários, histórico etc. Além disso, as barras de ferramentas e extensões também deverão ficar desabilitadas. Para isso, deve

(A) acionar o modo Navegação InPrivate, pressionando as teclas Ctrl + Shift + P.

(B) clicar em Enviar caminho de URL como UTF-8, usando as Opções de Internet.

(C) excluir o Histórico de Navegação, pressionando as teclas Ctrl + Shift + Del.

(D) habilitar o modo Protegido, através da opção Redefinir as configurações do Internet Explorer.

(E) clicar em Nunca permitir sites da web que solicitem sua localização física, usando as Opções de Internet.

Fica evidente, pelo enunciado, que o usuário precisa acionar a Navegação InPrivate.

Para tal, basta pressionar CTRL + SHIFT +P.

Outra questão que foi muito mais fácil para analista do que para técnico. Sempre digo que não tem isso de “Prova de Técnico é mais simples do que Prova de Analista…”

Resposta certa, alternativa a).

Espero que tenham feito boa prova!

Já está na praça o mais novo edital de concurso público da CGE PI (Controladoria-Geral…

A Secretaria da Fazenda do Piauí – Sefaz PI tem um edital de concurso público na praça…

Foi publicado o edital de concurso ISS da Prefeitura de Fazenda Vilanova, no Rio Grande…

Foram registrados 117.984 candidatos no concurso ICMBio (Instituto Chico Mendes de Conservação e Biodiversidade), que…

O concurso ICMBio (Instituto Chico Mendes de Conservação e Biodiversidade) registrou 117.984 inscritos estão no…

A realização do novo concurso Bombeiro CE (Corpo de Bombeiros do Ceará) é iminente. Isso…

Ver comentários

Obrigada por ter comentado as provas professor, muito bom!! obrigada mesmo!

Professor, boa tarde.

A questão 19 tem como gabarito a letra d), veja que ela apresenta todas as opções apresentadas na questão. Gosto muito das suas aulas, tanto de regimento, quanto de informática.

Grande abraço

Boa madrugada professor.

Bom, acredito que a questão 19 para Técnico, que fala sobre as funcionalidades no menu Ferramentas do Internet Explorer11, a alternativa correta seria a letra "D", "Segurança", pois as opções estão lá mesmo.

Quanto a questão 20, pelas explicações dadas seria a letra "A", e não a "B", como mencionado.

Um grande abraço, levantei de madrugada pensando que tinha 02 questões para recorrer, rsrs... Não foi dessa vez, mas fui bem, até o momento acertei 52 questões... :)

Legal a correção, tem questões técnicas e uma mais avançada de Excel. No geral acho que foi uma matéria fácil para conseguir nota.