Gabarito Informática SEFIN RO: comentários às questões da FGV

Olá amigos!

Venho aqui comentar as questões de Informáticas aplicadas para Auditor e Técnico da Secretaria da Finanças do Estado de Rondônia, aplicadas pela FGV.

Vejamos:

AUDITOR

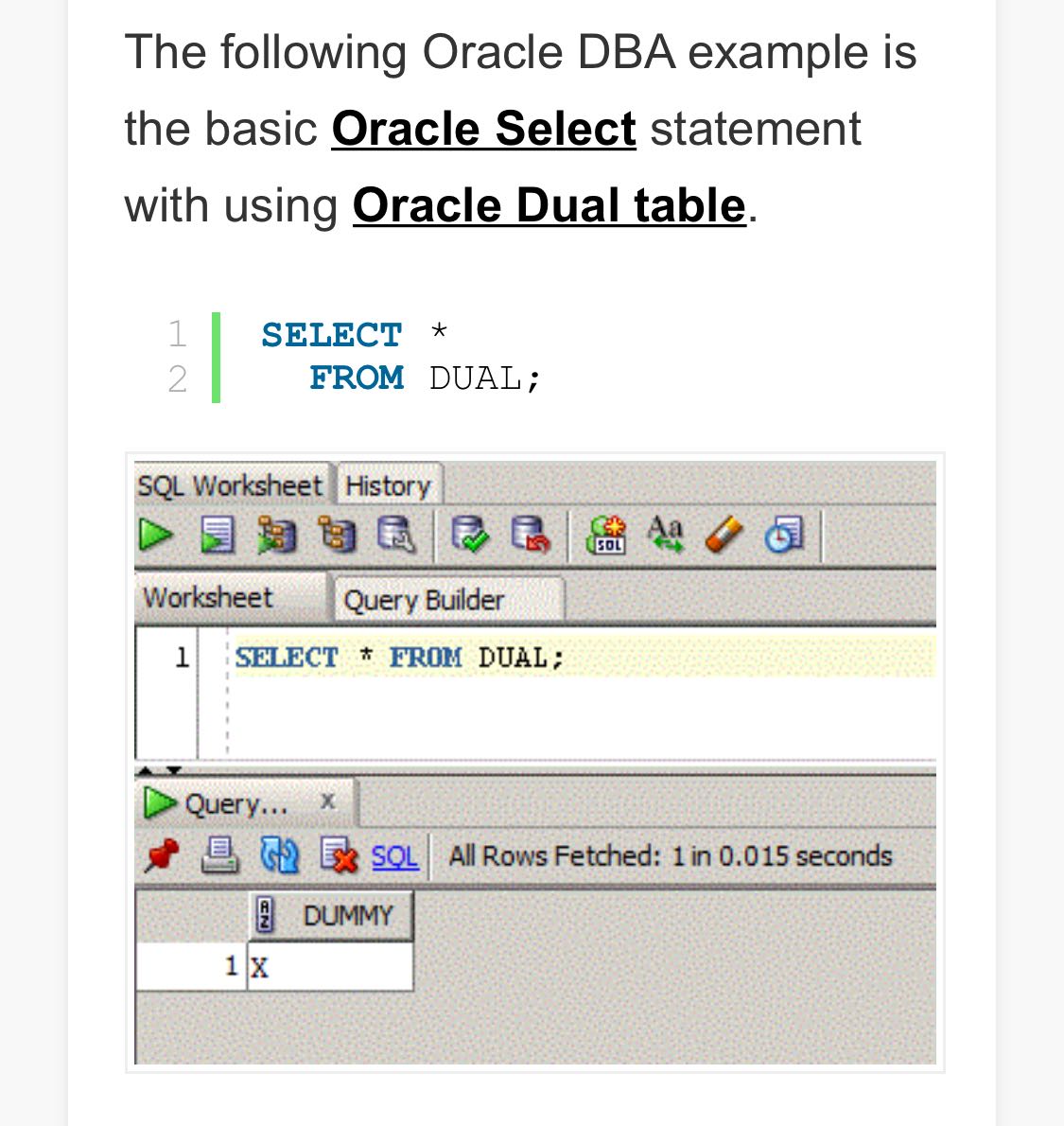

31. No Oracle, o comando SQL

select * FROM DUAL

produz um resultado que contém

a) zero linhas.

b) uma linha com uma coluna.

c) o nome do usuário que realizou a conexão.

d) entre 1 e 20 linhas, com 3 colunas, dependendo dos parâmetros da instalação.

e) a data e o horário correntes.

Comentários: A tabela DUAL é uma tabela de apoio aos desenvolvedores para realizar SELECT sem fazer extrações em dados e tabelas. Por padrão, essa consulta retorna apenas uma única linha de uma única coluna.

Particularmente achei uma pergunta bizarra para um concurso de auditor fiscal, exigindo conhecimento avançado de PL-SQL.

32. Maria preparou uma planilha MS Excel que será distribuída para outras pessoas para coleta de dados pessoais. Um desses dados refere-se ao estado civil, cujos valores válidos são previamente estabelecidos, tais como solteiro, casado, viúvo, etc. maria quer que somente valores válidos possam ser preenchidos, especialmente numa lista suspensa (combobox).

Seguem várias sugestões que Maria recebeu, sobre como resolver esse problema.

Assinale a opção que apresenta a sugestão que Maria deveria adotar.

a) Associar o conteúdo da célula a uma planilha externa que contenha a lista dos valores válidos.

b) Empregar a função ESCOLHER, associada a uma lista de valores.

c) Empregar a função PROCV, auxiliada por uma lista vertical com os valores válidos.

d) Utilizar o recurso de Formatação Condicional.

e) Utilizar o recurso da Validação de Dados.

Comentários: Quando pensamos em restringir valores a serem inseridos em uma célula, temos que pensar em Validação de Dados (validação de dados é REGRA, é “coisa séria” – vivo falando isso em minhas aulas). Existe um critério chamado LISTA na Validação de Dados, no qual selecionamos um conjunto de células contendo os valores que desejamos restringir. Tais valores aparecerão em uma combobox quando o usuário selecionar a célula com a regra implementada.

33. Considere um banco de dados que registre informações sobre alunos, disciplinas e professores em uma faculdade. Sabe-se que um aluno pode cursar uma ou mais disciplinas, que cada disciplina é ministrada por um único professor e que cada disciplina aceita inscrições de um ou mais alunos.

Nesse contexto, analise as afirmativas a seguir.

I. Alunos e professores têm relação N:M entre si.

II. Professores e disciplinas em relação 1:N entre si.

III. Cada professor ministra, necessariamente, uma única disciplina.

Está correto o que se afirma em

a) I, apenas.

b) II, apenas.

c) III, apenas.

d) I e II, apenas.

e) I, II e III.

Comentários: Acho esta questão um pouco polêmica. O item I está visivelmente correto, o item III está visivelmente errado, mas entendo que não há informações suficientes para concluir se o item II é verdadeiro. Afinal, se “cada disciplina é ministrada por um professor”, a única coisa que eu sei é que não temos mais de um professor por disciplina, mas não sabemos se um professor pode lecionar várias disciplinas. Isso não foi proibido e nem autorizado. Entendo que não se pode concluir tal informação, e o item correto é a alternativa a).

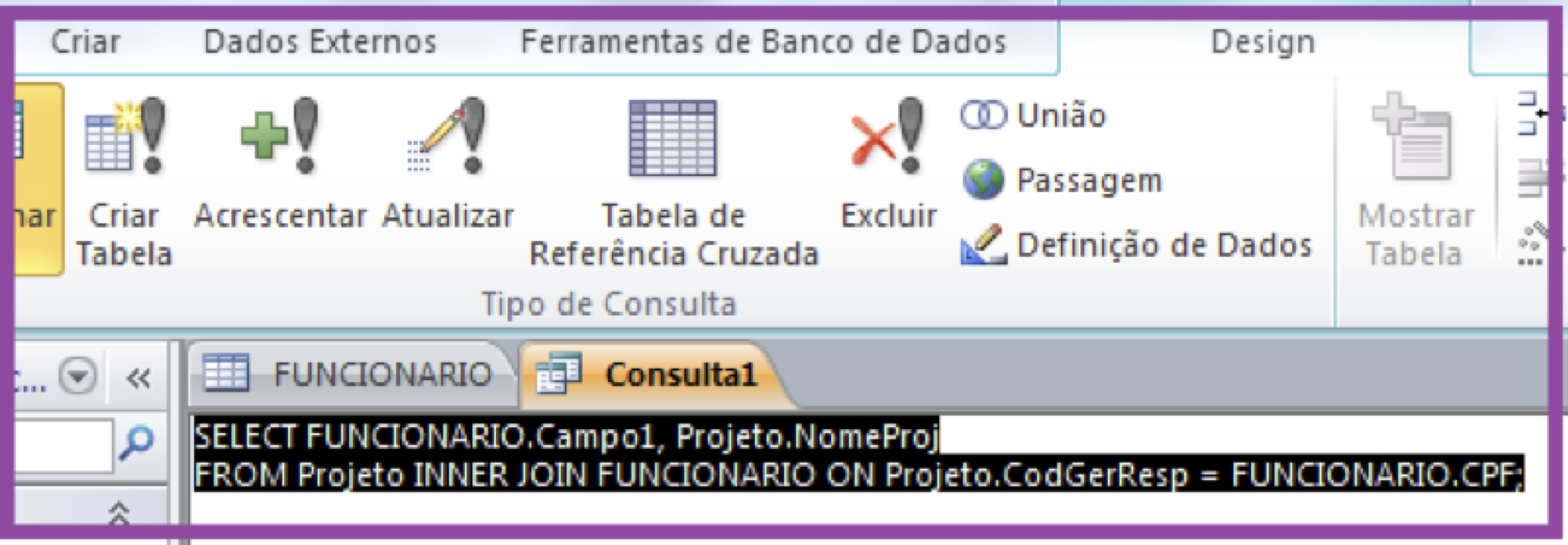

34. Uma tela de design de uma consulta do MS Access, é possível escolher entre vários “tipos de consultas”.

Esses tipos são listados a seguir, à exceção de um. Assinale-o.

a) Passagem.

b) Selecionar.

c) Tabela de Referência Cruzada.

d) União.

e) XML.

Comentários: Na Guia Design do Access, todos os tipos listados estão por lá, à exceção de XML.

35. Em condições normais, a digitação da combinação de reclas Ctrl + F11 no Ms Excel conduz à interface do Visual Basic for Applications, na qual o comando Inserir possibilita a inserção de componentes em um projeto VBA.

Assinale a opção que contém apenas componentes que podem ser inseridos por meio desse comando.

a) Biblioteca, Arquivo e Página Web.

b) Gráfico, Arquivo e Script HTML.

c) Página Web, Módulo e UserForm.

d) UserForm, Gráfico e Página Web.

e) Userform, Módulo e Módulo de Classe.

Comentários: Questão absurda. Cobrar VBA em Excel? Que loucura. Tive que olhar no Excel esse item para responder. Os itens são os da alternativa e).

36. No MS Access, a folha de propriedades de um relatório em modo Design contém um item denominado Fonte de Registro.

Assinale a opção que apresenta o objetivo dessa propriedade.

a) Estabelecer os tipos e tamanhos das letras exibidas pelo relatório.

b) Identificar a tabela e/ou consulta de origem dos dados que alimentam o relatório.

c) Fornecer o endereço de rede do servidos no qual as tabelas vinculadas estão disponíveis.

d) Estabelecer o nome do formulário de coleta dos dados para o relatório.

e) Estabelecer o nome do banco de dados ao qual o relatório está vinculado.

Comentários: A fonte de registro é uma tabela, uma consulta ou uma instrução SQL que contém os dados reais mostrados em um formulário ou relatório.

37. João abriu uma nova planilha no MS Excel e executou os seguintes procedimentos:

- Digitou o valor “1”na célula A1;

- Digitou a fórmula “=A1+1″na célula B2” ;

- Selecionou a célula B2;

- Copiou com CTRL-C;

- Selecionou a região C3:E5;

- Colou com CTRL-V.

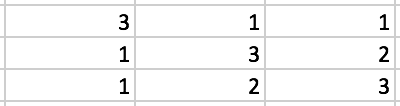

Assinale a opção que contém, na ordem natural e nas devidas posições, os valores exibidos nas células da região C3:E5 após esses procedimentos.

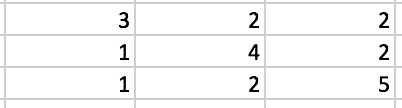

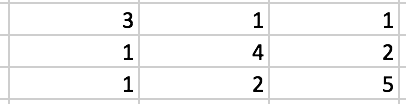

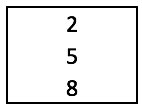

a)

b)

c)

d)

e)

Comentários: O segredo desta questão é dominar o conceito de referência relativa, e entender que, na célula C3, teremos B2+1, célula C4, teremos B3+1,célula C4, teremos B4+1. 3,1,1.

Na célula D3 teremos C2+1, D4 teremos C3+1, D4 teremos C4+1. 2,4,2

Na célula E3 teremos D2+1, E5 teremos D3+1, E5 teremos D4+1. 1,2,5

Resposta certa, alternativa d).

38. Considere as tabelas de bancos de dados T1, T2 e T3, que contêm, respectivamente, 10, 500 e 2000 registros, e o comando SQL a seguir.

select count(*) FROM T1, T2, T3

Assinale a opção que apresenta o número exibido no resultado da execução desse comando.

a) 10000000

b) 1000000

c) 2000

d) 500

e) 10

Comentários: Um select count de múltiplas tabelas, sem explicitar um join, irá realizar um produto cartesiano entre as múltiplas tabelas, de modo que 10x500x2000 = 10.000.000. Outra questão também bizarra, pois exige um misto de profundo conhecimento de SQL com experiência com a ferramenta.

39. Em relação aos processos de criptografia e compactação, analise as afirmativas a seguir e assinale (V) para a afirmativa verdadeira e (F) para a falsa.

( ) Todo arquivo que está criptografado está necessariamente compactado.

( ) Todo arquivo compactado está necessariamente criptografado.

( ) O grau de redução de tamanho obtido por um bom algoritmo de compactação é sempre constante, e não depende do tipo de arquivo compactado.

Na ordem apresentada, as afirmativas são, respectivamente,

a) F-V-V.

b) F-F-V.

c) V-F-F.

d) F-V-F.

e) F-F-F.

Comentários: Todos os itens são falsos. Primeiro, porque criptografia e compactação são conceitos de aplicação independente, o que invalida as duas primeiras sentenças. Por fim, a taxa de compactação obtida por um algoritmo depende E MUITO do tipo de arquivo compactado. Exemplo clássico é o JPEG, que é um tipo de imagem já compactada, que provavelmente sofrerá pequena redução, por melhor que seja o algoritmo de compactação. Já a mesma imagem no formato BMP costuma sofrer uma boa redução de tamanho quando compactada.

40. Analise o trecho do pseudocódigo a seguir.

a := 2;

b := a*10;

while a<10 anda b>14

begin

if a<>b

begin

if a>5

print (a,b)

else

a:= a+3;

end

else

begin

a := b-2;

print (a);

end

a := a +3;

end

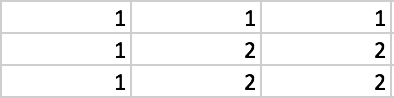

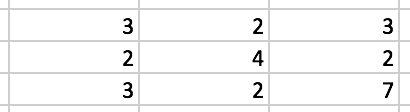

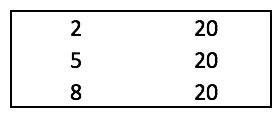

Assinale a opção que exibe o conteúdo integral do resultado que seria produzido nume hipotética execução desse código.

a)

b) ![]()

c) ![]()

d)

e)

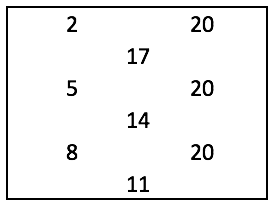

Comentários: O melhor caminho para esse exercício é montar o TESTE DE MESA para as variáveis A, B e para anotar o que será impresso.

O exercício começa com A recebendo 2, B recebendo 20.

No primeiro WHILE, as condições são verdadeiras. No primeiro IF também.

Mas o segundo IF é falso, então precisamos pular para o primeiro ELSE, e a passa a valer 5.

Pulamos o segundo ELSE e vamos ao final do código, no qual a recebe +3 novamente e passa a valer 8.

Voltando ao WHILE, as condições continuam verdadeiras, o primeiro IF também, e o segundo IF também passa a ser verdadeiro!

Nesse caso, IMPRIME-SE a e b, 8 e 20.

Chegando ao fim do código, a recebe +3, e passa a valer 11.

Nesse momento, o WHILE passa a ser falso, pois a não é mais menor que 10.

Assim, o código acaba.

Resposta certa, alternativa c).

TÉCNICO

- Com relação ao uso de chaves primárias e índices em tabelas no MS Access, assinale V para a afirmativa verdadeira e F para a falsa.

( ) Um índice pode abranger mais de uma coluna da tabela.

( ) Não é permitido definir mais de um indice do tipo Duplicação não autorizada na mesma tabela.

( ) Colunas incluídas numa chave primária não podem conter valores nulos.

Na sequência apresentada, as afirmativas são, respectivamente,

(A) F-F-F

(B) F-F-V

(C) V-F-V

(D) V-V-F

(E) V-V-V

Comentários: Analisando os itens:

Um índice pode abranger mais de uma coluna da tabela. – VERDADE. No Access, você pode criar índices baseados em um único campo ou em vários campos.

Não é permitido definir mais de um indice do tipo Duplicação não autorizada na mesma tabela. – FALSO. Você pode exigir que, em uma mesma tabela, vários campos não possam ter valores duplicados.

Colunas incluídas numa chave primária não podem conter valores nulos. – VERDADE. Em Bancos de Dados, regra geral, uma chave primária TEM que possuir algum valor.

Também não é uma questão fácil…

- A codificação UFT-8 para caracteres é extremamente popular no mundo Web.

Assinale o número de octetos (bytes) utilizados para a codificação de um caractere qualquer.

(A) sempre um byte.

(B) sempre dois bytes.

(C) entre um e dois bytes, dependendo do caractere.

(D) sempre quatro bytes.

(E) entre um e quatro bytes, dependendo do caractere.

Comentários: Pra começar, um erro ortográfico no enunciado, que não sei se é suficiente para anular a questão: a codificação é UTF-8 (Unicode Transformation Format-8), e não UFT-8. O UTF-8 usa de 1 a 4 bytes por caractere, a depender do mesmo.

- Assinale a opção que descreve corretamente um firewall.

(A) Um dispositivo de segurança de rede que monitora o tráfego de entrada e saída, e admite ou bloqueia tráfegos específicos de acordo com as regras de segurança estabelecidas.

(B) Um antivírus que atua diretamente na conexão de uma rede interna, protegida, com o mundo exterior, de acordo com o tipo de malware a ser evitado.

(C) Um nome genérico para um conjunto de procedimentos que realizam a autenticação de usuários de aplicações Web em uma rede protegida

(D) Um processo de criptografia dedicado aos procedimentos de codificação/decodificação do tráfego de entrada e saída de uma rede protegida

(E) Um servidor de nomes Web, utilizado para converter as palavras que compõem uma URL para o endereço IP correspondente.

Comentários: Questão didática de firewall, esse elemento de segurança que monitora o tráfego de rede conforme a política de segurança estabelecida.

- As fórmulas a seguir, quando digitadas na célula A1 de uma planilha MS Excel, são aceitas normalmente, à exceção de uma, que é motivo de advertência. Assinale-a.

(A) =SOMA (B2:B10) + MÉDIA (1;2,3;C12)

(B) =SOMA (B2:Y20) + SOMA (C2: C3)

(C) =MÁXIMO (D2:D20) – MÍNIMO (D2 :D20)

(D) =MÉDIA (B2:Y2) + SOMA (A1: C3)

(E) =CONT. VALORES (D2:D20) – MÍNIMO (D2:D20)

Comentários: Que questão maldosa! O segredo aqui é prestar atenção no ENUNCIADO, pois as fórmulas estão sendo inseridas na célula A1. Logo, a alternativa d) possui uma fórmula que referencia a própria célula A1, o que causará erro.

- Os protocolos a seguir fazem parte da camada de Aplicação do TCP/IP, à exceção de um. Assinale-o.

(A) DNS.

(B) FTP.

(C) HTTP.

(D) SMTP.

(E) TCP.

Comentários: O TCP é um protocolo da camada de TRANSPORTE do TCP/IP, enquanto os demais são protocolos da camada de aplicação.

- O termo ODBC é frequentemente mencionado na literatura de bancos de dados, inclusive como um recurso no MS Access.

Assinale a opção que caracteriza corretamente essa tecnologia.

(A) Biblioteca voltada para o gerenciamento de operações importação/exportação de dados.

(B) Interface genérica para acesso a dados.

(C) Linguagem de consulta para bancos de dados.

(D) Otimizador de consultas SQL.

(E) Versão padronizada do SQL para acesso a bancos de dados de diferentes fabricantes.

Comentários: ODBC é acrônimo para Open Database Connectivity, que é um padrão para acesso a Sistemas Gerenciadores de Banco de Dados. Este padrão define um conjunto de interfaces que permitem o uso de linguagens de programação como Visual Basic, Delphi, Visual C++, Java, entre outras capazes de utilizar estas interfaces, para ter acesso a uma vasta gama de bases de dados distintas sem a necessidade de codificar métodos de acesso especializados.

- Considere o documento MS Word, cujo conteúdo é exibido a seguir.

Goiaba,

Batata

Banana,

Beringela,

Nesse documento é realizada uma busca, por meio do comando Localização avançada, na qual a opção Usar caracteres curinga foi acionada, e o texto de busca é

[B]*?a,

Assinale a opção que indica o número de palavras que seriam localizadas nas condições acima descritas.

(A) Zero.

(B) Uma.

(C) Duas

(D) Três.

(E) Quatro.

Comentários: Questão AVANÇADÍSSIMA de caracteres curinga do Word!

Você tem que saber que:

os colchetes [] – serve para você colocar vários caracteres dentro, para achar um dos caracteres especificados. Como a banca colocou apenas um caractere, ele tem que ser achado, ou seja, serviu apenas para te confundir;

* – é nosso coringa MESMO, pode haver zero ou mais caracteres neste local;

? – obriga a existência exata de um caractere neste local.

Ou seja, vai achar tudo que tenha um B e , mais adiante na palavra, tenha pelo menos um caractere antes de “a”. Logo, serão localizadas todas as frutas, menos Goiaba.

Clique com CTRL nesse link e leia mais logo depois: https://www.estrategiaconcursos.com.br/blog/localizar-e-substituir-word-4/

- João recebeu uma lista com milhares de CPFs, nomes e endereços por meio de uma planilha MS Excel. Entretanto, há duplicações de nomes e/ou CPFs indesejadas na lista, e João precisa identificá-las, analisá-las e eliminá-las.

Assinale a opção que indica o recurso do MS Excel que permite a identificação imediata das duplicações.

(A) Classificar.

(B) Controlar alterações.

(C) Formatação condicional.

(D) Localizar e selecionar.

(E) Validação de dados.

Comentários: Olha, admito que, com base no que foi apresentado nas alternativas, pensei no recurso Classificar, que ordenaria os registros com base no CPF, por exemplo, tornando mais fácil encontrar as duplicatas. Porém, encontrei um artigo na internet que mostra um raciocínio interessante: se você utilizar a Formatação Condicional para iluminar um registro que seja novo, IMEDIATAMENTE você visualiza os registros duplicados. Questão de profundo raciocínio, e acredito que seja isso que a banca queira. Clique com CTRL nesse link e leia mais logo depois: https://www.devmedia.com.br/excel-como-verificar-se-existe-valores-duplicados/37180

CONTADOR

Considerações finais: Provas ABSURDAMENTE DIFÍCEIS, fora da curva. Se fosse uma prova para profissionais de TI, com especialização em banco de dados, já não seria uma prova fácil. A FGV errou a mão na prova, e certamente Informática prejudicou TODOS os candidatos no módulo II. Espero que outras matérias tenham sido mais fáceis dentro do módulo, para que você possa recuperar a sua nota nas outras matérias!