Comentários às questões de Tecnologia da Informação – SEFAZ/PI

Olá amigos e amigas!

Venho comentar as questões de TI da prova para Auditor Fiscal do Estado do Piauí. A meu ver, a prova foi muito boa, e recompensou aqueles que estudaram pelo nosso material. Vejamos:

31. Na Secretaria da Fazenda do Estado do Piauí a assinatura digital permite comprovar que uma informação foi realmente gerada por quem diz tê-la gerado e que ela não foi alterada. Isto equivale a afirmar, respectivamente, que é possível comprovar que uma informação

(A) é privada e está sempre disponível.

(B) é autêntica e confidencial.

(C) é autêntica e está íntegra.

(D) não pode ser repudiada e é autêntica.

(E) não pode ser repudiada e é confidencial.

Comentários: a assinatura digital garante a autenticidade (por meio das chaves privada/pública) e a integridade da mensagem (por meio do hash).

32. Considere o texto a seguir retirado do portal da Secretaria da Fazenda:

O certificado digital utilizado na Nota Fiscal Eletrônica (NF-e) deverá ser adquirido junto à Autoridade Certificadora credenciada pela Infraestrutura de Chaves Públicas Brasileira − ICP-Brasil, devendo ser do tipo …I… ou …II… e conter o CNPJ de um dos estabelecimentos da empresa.

As características dos certificados digitais I e II são descritas a seguir:

I. A chave privada é armazenada no disco rígido do computador, que também é utilizado para realizar a assinatura digital.

II. A chave privada é armazenada em dispositivo portátil inviolável do tipo smart card ou token, que possui um chip com capacidade de realizar a assinatura digital.

I e II são, respectivamente,

(A) S1 e S2.

(B) A2 e A3.

(C) S1 e S3.

(D) A2 e A4.

(E) A1 e A3.

Comentários: Os certificados do tipo A1 são armazenados no computador, enquanto os certificados A3 são armazenados em smart card ou token. Não cabe marcar S1 e S3, pois certificados de sigilo não serão utilizados para emissão de NF-e.

33. Em determinada instituição, João envia uma mensagem criptografada para Antônio, utilizando criptografia assimétrica. Para codificar o texto da mensagem, João usa

(A) a chave privada de Antônio. Para Antônio decodificar a mensagem que recebeu de João, ele terá que usar sua chave privada. Cada um conhece apenas sua própria chave privada.

(B) a chave pública de Antônio. Para Antônio decodificar a mensagem que recebeu de João, ele terá que usar a chave privada, relacionada à chave pública usada no processo por João. Somente Antônio conhece a chave privada.

(C) a chave pública de Antônio. Para Antônio decodificar a mensagem que recebeu de João, ele terá que usar a chave privada, relacionada à chave pública usada no processo por João. Ambos conhecem a chave privada.

(D) a chave privada de Antônio. Para Antônio decodificar a mensagem que recebeu de João, ele terá que usar a chave pública, relacionada à chave privada usada no processo por João. Ambos conhecem a chave privada.

(E) sua chave privada. Para Antônio decodificar a mensagem que recebeu de João, ele terá que usar sua chave pública. Somente João conhece a chave privada.

Comentários: Na criptografia assimética, para que João envie uma mensagem para Antônio, este deverá utilizar a chave pública de Antônio. Antônio, única parte que conhece sua própria chave privada, será capaz de decifrar a mensagem com a própria chave privada, que forma par com a chave pública utilizada no processo.

34. Em um dos documentos presentes no site da Secretaria da Fazenda do Estado do Piauí consta o seguinte texto:

Além dos arquivos digitais no padrão definido em norma e do aplicativo GeraTEDeNF, a empresa deverá possuir um certificado digital, em um padrão específico, emitido por Autoridade Certificadora credenciada à ICP/BR que contenha o CNPJ da empresa.

O uso de certificado digital de pessoa física emitido por Autoridade Certificadora credenciada à ICP/BR, que contenha o CPF do titular será permitido desde que a SEFAZ-PI seja comunicada previamente através da apresentação do Termo de Outorga de Poderes para Assinatura e Transmissão de Arquivos Digitais firmada pelo representante legal da empresa.

No site http://nf-eletronica.com consta o seguinte texto adaptado:

O Projeto Nota Fiscal Eletrônica (NF-e) exige o uso de Certificado Digital em um padrão específico, emitido por Autoridade Certificadora credenciada à ICP/BR.

Um padrão específico de certificado digital usado na ICP Brasil (ICP/BR) é citado em ambos os textos e especifica, entre várias outras coisas, o formato dos certificados digitais, de tal maneira que se possa amarrar firmemente um nome a uma chave pública, permitindo autenticação forte. Trata-se do padrão

(A) X509.v6.

(B) SET.

(C) PGP.

(D) X509.v3.

(E) SPDK/SDSI.

Comentários: A ICP Brasil utiliza o padrão X509 v3 como padrão de certificação digital. Esta padronização de infraestrutura de chave pública é definida pela ITU-T. Pergunta bem específica, um pouco mais difícil.

35. Considere o seguinte processo de propagação e infecção de um tipo de malware.

Após infectar um computador, ele tenta se propagar e continuar o processo de infecção. Para isto, necessita identificar os computadores alvos para os quais tentará se copiar, o que pode ser feito de uma ou mais das seguintes maneiras:

a. efetuar varredura na rede e identificar computadores ativos;

b. aguardar que outros computadores contatem o computador infectado;

c. utilizar listas, predefinidas ou obtidas na Internet, contendo a identificação dos alvos;

d. utilizar informações contidas no computador infectado, como arquivos de configuração e listas de endereços de e-mail.

Após identificar os alvos, ele efetua cópias de si mesmo e tenta enviá-las para estes computadores, por uma ou mais das seguintes formas:

a. como parte da exploração de vulnerabilidades existentes em programas instalados no computador alvo;

b. anexadas a e-mails;

c. via programas de troca de mensagens instantâneas;

d. incluídas em pastas compartilhadas em redes locais ou do tipo P2P (Peer to Peer).

Após realizado o envio da cópia, ele necessita ser executado para que a infecção ocorra, o que pode acontecer de uma ou mais das seguintes maneiras:

a. imediatamente após ter sido transmitido, pela exploração de vulnerabilidades em programas sendo executados no computador alvo no momento do recebimento da cópia;

b. diretamente pelo usuário, pela execução de uma das cópias enviadas ao seu computador;

c. pela realização de uma ação específica do usuário, a qual ele está condicionado como, por exemplo, a inserção de uma mídia removível.

Após o alvo ser infectado, o processo de propagação e infecção recomeça, sendo que, a partir deste momento, o computador que antes era o alvo passa a ser também originador dos ataques.

Trata-se do processo de propagação e infecção por

(A) vírus.

(B) backdoor.

(C) trojan.

(D) spyware.

(E) worm.

Comentários: A questão explica em detalhes o funcionamento de um worm, que é um malware autorreplicante.

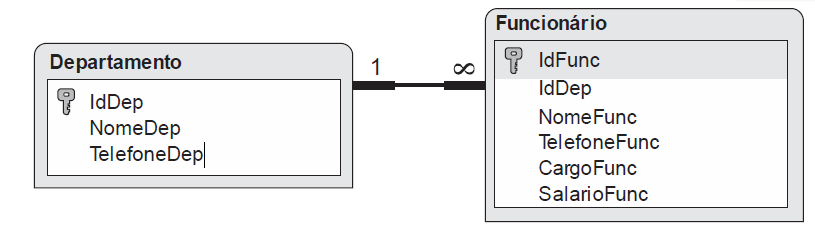

Instruções: O modelo de dados mostrado na imagem a seguir apresenta o relacionamento (com integridade referencial) entre duas tabelas de um banco de dados criado com o Microsoft Access 2010 em português. Ela deverá ser utilizada para responder as questões de números 36 a 38.

36. É correto afirmar que

(A) a tabela Funcionário possui chave primária e chave estrangeira.

(B) um departamento só poderá ser cadastrado se antes já tiver um funcionário cadastrado nele.

(C) na tabela Funcionário, o campo chave estrangeira é IdFunc.

(D) a tabela Departamento não possui chave primária.

(E) o relacionamento estabelecido entre as tabelas possui grau muitos-para-muitos.

Comentários: A tabela Funcionario possui um atributo chamado IdDep. Este atributo referencia o atributo IdDep na tabela Departamento, estabelecendo um relacionamento um-para-muitos entre as tabelas.

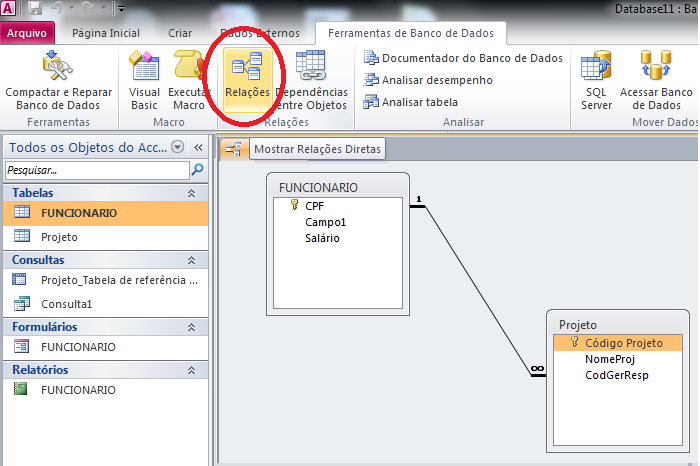

37. Após criar as tabelas Departamento e Funcionário no banco de dados criado no Microsoft Access 2010, em português, para gerar o modelo apresentado utilizou-se a opção

(A) Relacionamentos da guia Modelos de Dados.

(B) Dependências entre Objetos da guia Ferramentas de Banco de Dados.

(C) Relações da guia Ferramentas de Banco de Dados.

(D) Dependências da guia Modelagem de Dados.

(E) Relações da guia Modelar Entidade-Relacionamento.

Comentários: O botão Relações na Guia Ferramentas de Bancos de Dados mostra as relações conforme a imagem da questão.

38. Considere que na tabela Departamento o campo IdDep foi criado para receber valores inteiros e os campos NomeDep e TelefoneDep para receber cadeias de caracteres. Para inserir o valor 10 no campo IdDep, Recursos Humanos no campo NomeDep e (86)3216-9600 no campo TelefoneDep, utiliza-se a instrução SQL

(A) INSERT INTO Departamento VALUES (10, ‘Recursos Humanos’, ‘(86)3216-9600’);

(B) UPDATE TO Departamento VALUES (10, ‘Recursos Humanos’, ‘(86)3216-9600’);

(C) INSERT INTO Departamento VALUES (‘10’, ‘Recursos Humanos’, ‘(86)3216-9600’);

(D) INSERT TO Departamento VALUES (10, ‘Recursos Humanos’, ‘(86)3216-9600’);

(E) UPDATE INTO Departamento VALUES (10, ‘Recursos Humanos’, ‘(86)3216-9600’);

Comentários: O comando correto para inserir um registro em uma tabela é INSERT INTO, o que nos deixa apenas entre as alternativas a) e c). Para acertar, você precisa notar que IdDep é atributo que recebe valores inteiros, e não precisa de aspas simples para a inserção do número.

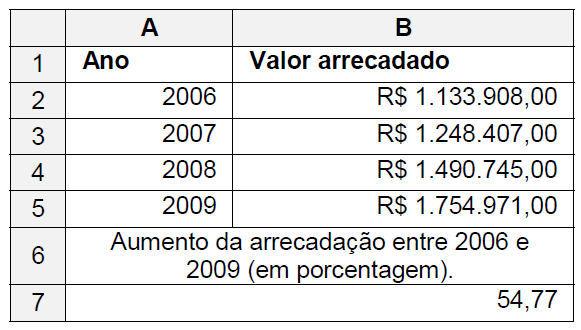

39. No Relatório de Gestão − 2009, disponível no portal da Secretaria da Fazenda do Estado do Piauí constam dados da arrecadação total de tributos de 2006 a 2009, conforme mostra a planilha a seguir, digitada no Microsoft Excel 2010 em português.

Comparando-se o exercício de 2009 ao de 2006, constata-se que a arrecadação acumulada de tributos aumentou 54,77% (célula A7) em termos nominais, variando de 1.133.908,00 (célula B2) para 1.754.971,00 (célula B5). Este aumento mostrado na célula A7, formatada para exibir valores numéricos com apenas duas casas decimais, foi obtido pela utilização da fórmula

(A) =(B5÷B2-1)x100

(B) =DIFERENÇA(B2:B5;“%”)

(C) =B5/(B2-1)*100

(D) =(B5/B2-1)*100

(E) =B5/(B2-1*100)

Comentários: Esta é mais uma questão de matemática do que de Excel. Basta ter atenção aos parênteses e ao asterisco, que representa a multiplicação.

40. Considere a seguinte descrição de componentes de computadores encontrada em um site de comércio eletrônico:

Intel Core i7-5960X 3.0GHz 20MB LGA 2011 V3 DDR4 2133MHz BX80648I75960X

DDR4 2133MHz refere-se à configuração

(A) do HD.

(B) da Memória RAM.

(C) da memória cache.

(D) do Processador.

(E) do monitor de vídeo.

Comentários: DDR é Double Data Rate, padrão de memória RAM. 2133Mhz é a frequência de comunicação da memória com o barramento do computador.

Por ora, não visualizo a possibilidade de recursos.